Ngày 04 tháng 7 năm 2023Ravie LakshmananTội phạm mạng / An ninh di động

Một tác nhân tội phạm điện tử gốc Mexico đã được liên kết với một chiến dịch phần mềm độc hại dành cho thiết bị di động Android nhắm mục tiêu vào các tổ chức tài chính trên toàn cầu, nhưng tập trung cụ thể vào các ngân hàng Tây Ban Nha và Chile, từ tháng 6 năm 2021 đến tháng 4 năm 2023.

Hoạt động này được quy cho một diễn viên có tên mã Neo_Net, theo nhà nghiên cứu bảo mật Pol Thill. Những phát hiện được SentinelOne công bố sau Thử thách nghiên cứu phần mềm độc hại phối hợp với vx-underground.

“Mặc dù sử dụng các công cụ tương đối đơn giản, Neo_Net đã đạt được tỷ lệ thành công cao bằng cách điều chỉnh cơ sở hạ tầng của họ cho phù hợp với các mục tiêu cụ thể, dẫn đến việc đánh cắp hơn 350.000 EUR từ tài khoản ngân hàng của nạn nhân và xâm phạm Thông tin nhận dạng cá nhân (PII) của hàng nghìn nạn nhân,” Thill nói.

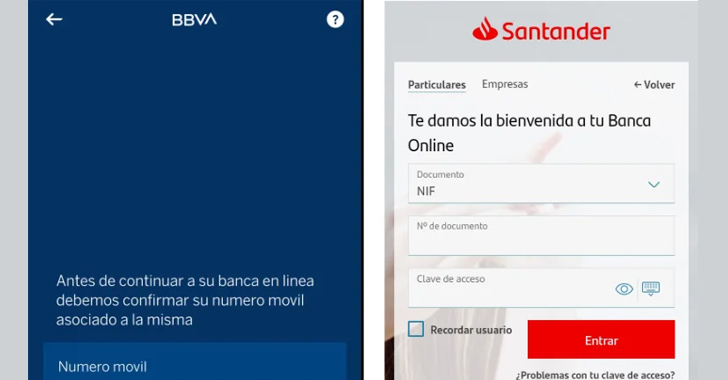

Một số mục tiêu chính bao gồm các ngân hàng như Santander, BBVA, CaixaBank, Deutsche Bank, Crédit Agricole và ING.

Neo_Net, được liên kết với một diễn viên nói tiếng Tây Ban Nha cư trú tại Mexico, đã tự khẳng định mình là một tội phạm mạng dày dạn kinh nghiệm, tham gia vào việc bán các bảng điều khiển lừa đảo, xâm phạm dữ liệu nạn nhân cho bên thứ ba và cung cấp dịch vụ smishing có tên là Ankarex. được thiết kế để nhắm mục tiêu một số quốc gia trên toàn thế giới.

Điểm vào ban đầu của cuộc tấn công nhiều giai đoạn là lừa đảo qua SMS, trong đó kẻ đe dọa sử dụng nhiều chiến thuật hù dọa khác nhau để lừa người nhận vô tình nhấp vào các trang đích không có thật để thu thập và lấy cắp thông tin đăng nhập của họ thông qua bot Telegram.

Thill giải thích: “Các trang lừa đảo được thiết lập tỉ mỉ bằng cách sử dụng bảng điều khiển của Neo_Net, PRIV8 và thực hiện nhiều biện pháp phòng thủ, bao gồm chặn yêu cầu từ các tác nhân người dùng không sử dụng thiết bị di động và che giấu các trang khỏi bot và máy quét mạng”.

“Các trang này được thiết kế gần giống với các ứng dụng ngân hàng thực sự, hoàn chỉnh với hình ảnh động để tạo ra một mặt tiền thuyết phục.”

Các tác nhân đe dọa cũng đã được quan sát thấy lừa đảo khách hàng của ngân hàng cài đặt các ứng dụng android giả mạo dưới chiêu bài phần mềm bảo mật, sau khi được cài đặt, yêu cầu quyền SMS để lấy mã xác thực hai yếu tố (2FA) dựa trên SMS do ngân hàng gửi.

Về phần mình, nền tảng Ankarex đã hoạt động từ tháng 5 năm 2022. Nó được quảng bá tích cực trên kênh Telegram có khoảng 1.700 người đăng ký.

“Bản thân dịch vụ có thể truy cập được tại ankarex[.]net và sau khi đăng ký, người dùng có thể tải tiền lên bằng cách chuyển tiền điện tử và khởi chạy các chiến dịch Smishing của riêng họ bằng cách chỉ định nội dung SMS và số điện thoại mục tiêu,” Thill nói.

Sự phát triển diễn ra khi ThreatFabric trình bày chi tiết về một chiến dịch trojan ngân hàng Anatsa (hay còn gọi là TeaBot) nhắm mục tiêu đến các khách hàng ngân hàng ở Mỹ, Anh, Đức, Áo và Thụy Sĩ kể từ đầu tháng 3 năm 2023.