Ngày 11 tháng 1 năm 2023Ravie LakshmananChăm sóc sức khỏe / Đe dọa mạng

Một làn sóng tấn công trình tải phần mềm độc hại Gootkit đã nhắm mục tiêu vào lĩnh vực chăm sóc sức khỏe của Úc bằng cách tận dụng các công cụ hợp pháp như VLC Media Player.

Gootkit, còn được gọi là Gootloader, được biết là sử dụng các chiến thuật đầu độc tối ưu hóa công cụ tìm kiếm (SEO) (còn gọi là spamdexing) để truy cập ban đầu. Nó thường hoạt động bằng cách thỏa hiệp và lạm dụng cơ sở hạ tầng hợp pháp và tạo các trang web đó bằng các từ khóa phổ biến.

Giống như các phần mềm độc hại khác thuộc loại này, Gootkit có khả năng đánh cắp dữ liệu từ trình duyệt, thực hiện các cuộc tấn công đối thủ trong trình duyệt (AitB), ghi lại thao tác bàn phím, chụp ảnh màn hình và các hành động độc hại khác.

Những phát hiện mới của Trend Micro tiết lộ rằng các từ khóa “bệnh viện”, “sức khỏe”, “y tế” và “thỏa thuận doanh nghiệp” đã được ghép nối với nhiều tên thành phố khác nhau ở Úc, đánh dấu sự mở rộng của phần mềm độc hại ra ngoài các công ty luật và kế toán.

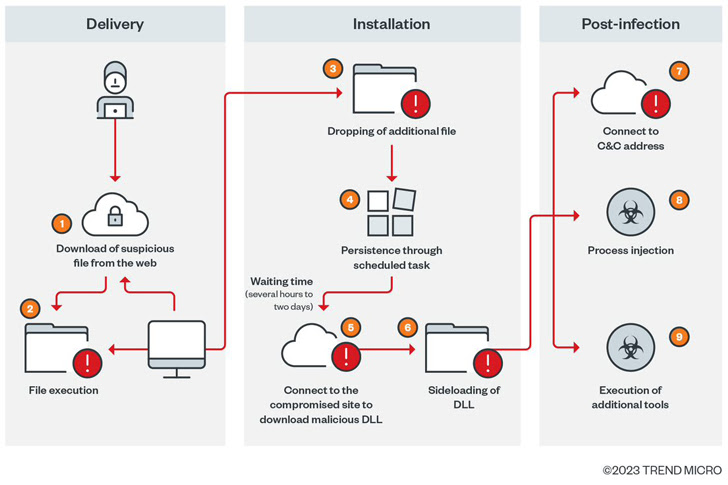

Điểm khởi đầu của cuộc tấn công mạng là hướng người dùng đang tìm kiếm các từ khóa giống nhau đến một blog WordPress bị nhiễm để lừa họ tải xuống các tệp ZIP có chứa phần mềm độc hại.

Các nhà nghiên cứu của Trend Micro cho biết: “Khi truy cập trang web, người dùng sẽ thấy một màn hình trông giống như một diễn đàn hợp pháp. “Người dùng được hướng dẫn truy cập vào liên kết để có thể tải xuống tệp ZIP độc hại.”

Hơn nữa, mã JavaScript được sử dụng để loại bỏ mánh khóe này được đưa vào một tệp JavaScript hợp lệ tại các phần ngẫu nhiên trên trang web bị vi phạm.

Về phần mình, kho lưu trữ ZIP đã tải xuống cũng chứa một tệp JavaScript, khi thực thi, không chỉ sử dụng kỹ thuật che giấu để trốn tránh phân tích mà còn được sử dụng để thiết lập sự bền bỉ trên máy bằng một tác vụ đã lên lịch.

Sau đó, chuỗi thực thi dẫn đến tập lệnh PowerShell được thiết kế để truy xuất tệp từ máy chủ từ xa cho hoạt động hậu khai thác, hoạt động này chỉ bắt đầu sau một khoảng thời gian chờ đợi kéo dài từ vài giờ đến hai ngày.

Các nhà nghiên cứu cho biết: “Độ trễ này, phân biệt rõ ràng giai đoạn lây nhiễm ban đầu với giai đoạn thứ hai, là một tính năng đặc biệt trong hoạt động của trình tải Gootkit”.

Sau khi hết thời gian chờ, hai tải trọng bổ sung sẽ bị loại bỏ – msdtc.exe và libvlc.dll – tải trọng đầu tiên là tệp nhị phân VLC Media Player hợp pháp được sử dụng để tải thành phần Cobalt Strike DLL, sau đó tải xuống các công cụ khác để hỗ trợ khám phá.

“Các diễn viên độc hại đằng sau [Gootkit] đang tích cực thực hiện chiến dịch của họ,” các nhà nghiên cứu cho biết. “Các mối đe dọa nhắm vào các lĩnh vực công việc, ngành và khu vực địa lý cụ thể đang trở nên hung hãn hơn.”