Tác nhân đe dọa do nhà nước Iran bảo trợ được gọi là MuddyWater đã được cho là đã gây ra một loạt các cuộc tấn công mới nhắm vào Thổ Nhĩ Kỳ và Bán đảo Ả Rập với mục tiêu triển khai trojan truy cập từ xa (RAT) trên các hệ thống bị xâm nhập.

Các nhà nghiên cứu của cisco talos, Asheer Malhotra, Vitor Ventura và Arnaud Zobec cho biết: “Siêu nhóm MuddyWater có động cơ cao và có thể sử dụng quyền truy cập trái phép để thực hiện gián điệp, đánh cắp tài sản trí tuệ và triển khai ransomware và phần mềm độc hại phá hoại trong một doanh nghiệp”, các nhà nghiên cứu của Cisco Talos, Asheer Malhotra, Vitor Ventura và Arnaud Zobec cho biết trong một báo cáo được công bố hôm nay.

Nhóm này, đã hoạt động ít nhất từ năm 2017, được biết đến với các cuộc tấn công vào các lĩnh vực khác nhau giúp thúc đẩy các mục tiêu địa chính trị và an ninh quốc gia của Iran. Vào tháng 1 năm 2022, Bộ Tư lệnh Không gian mạng Hoa Kỳ đã gán nam diễn viên này cho Bộ Tình báo và An ninh của nước này (MOIS).

MuddyWater cũng được cho là một “tập đoàn gồm nhiều nhóm hoạt động độc lập chứ không phải là một nhóm tác nhân đe dọa duy nhất”, công ty an ninh mạng nói thêm, biến nó trở thành tác nhân bảo trợ trong mạch của Winnti, một mối đe dọa dai dẳng tiên tiến (APT) có trụ sở tại Trung Quốc.

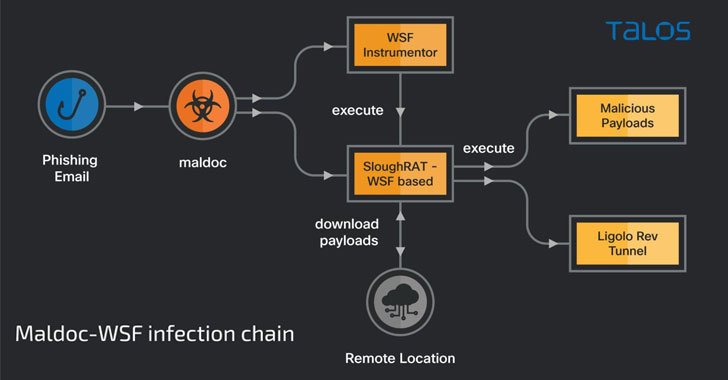

Các chiến dịch mới nhất do nhóm tấn công thực hiện liên quan đến việc sử dụng các tài liệu có chứa phần mềm độc hại được gửi qua tin nhắn lừa đảo để triển khai một trojan truy cập từ xa có tên là SloughRAT (hay còn gọi là Canopy của CISA) có khả năng thực thi mã tùy ý và các lệnh nhận được từ lệnh và kiểm soát của nó ( C2) máy chủ.

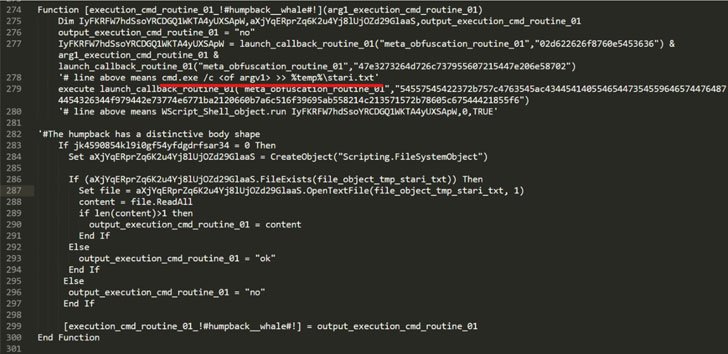

Maldoc, một tệp Excel chứa macro độc hại, kích hoạt chuỗi lây nhiễm để thả hai tệp Windows Script (.WSF) trên điểm cuối, tệp đầu tiên trong số chúng hoạt động như công cụ để gọi và thực thi tải trọng ở giai đoạn tiếp theo.

Cũng được phát hiện là hai bộ cấy ghép dựa trên tập lệnh bổ sung, một bộ được viết bằng Visual Basic và bộ còn lại được mã hóa bằng JavaScript, cả hai đều được thiết kế để tải xuống và chạy các lệnh độc hại trên máy chủ bị xâm phạm.

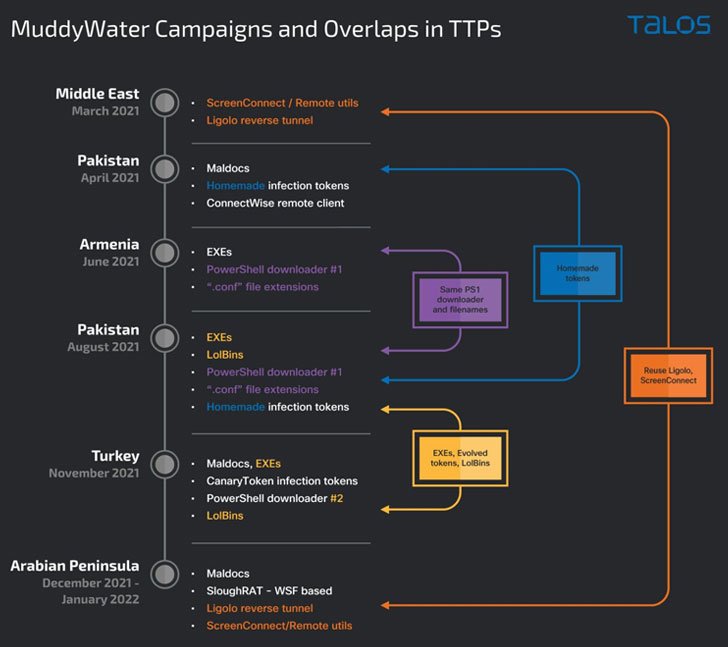

Hơn nữa, tập hợp các cuộc xâm nhập mới nhất đánh dấu sự tiếp tục của chiến dịch tháng 11 năm 2021 tấn công các tổ chức tư nhân và tổ chức chính phủ của Thổ Nhĩ Kỳ bằng các cửa hậu dựa trên PowerShell để thu thập thông tin từ các nạn nhân của nó, ngay cả khi nó có sự trùng lặp với một chiến dịch khác diễn ra vào tháng 3 năm 2021.

Các điểm tương đồng trong chiến thuật và kỹ thuật được các nhà điều hành áp dụng đã làm tăng khả năng các cuộc tấn công này là các cụm hoạt động “khác biệt, nhưng có liên quan,” với các chiến dịch tận dụng “mô hình chia sẻ TTP rộng hơn, điển hình của các nhóm hoạt động phối hợp”, các nhà nghiên cứu đã lưu ý.

Chuỗi tấn công lừa đảo thứ hai trong khoảng thời gian từ tháng 12 năm 2021 đến tháng 1 năm 2022 liên quan đến việc triển khai các trình tải xuống độc hại dựa trên VBS bằng cách sử dụng các tác vụ đã lên lịch do đối thủ tạo ra, cho phép thực thi các tải trọng được truy xuất từ một máy chủ từ xa. Kết quả của lệnh sau đó được trích xuất trở lại máy chủ C2.

“Mặc dù họ chia sẻ các kỹ thuật nhất định, nhưng các chiến dịch này cũng biểu thị tính cá nhân trong cách chúng được tiến hành, cho thấy sự tồn tại của nhiều nhóm phụ bên dưới ô Muddywater – tất cả đều chia sẻ một loạt các chiến thuật và công cụ để chọn và lựa chọn”, các nhà nghiên cứu kết luận .

.