Một tác nhân đe dọa có động cơ tài chính từ Bắc Triều Tiên bị nghi ngờ đứng sau một chủng phần mềm độc hại macOS mới của Apple có tên Cái xô rỉ sét.

“[RustBucket] giao tiếp với các máy chủ chỉ huy và kiểm soát (C2) để tải xuống và thực thi các tải trọng khác nhau”, các nhà nghiên cứu của Jamf Threat Labs, Ferdous Saljooki và Jaron Bradley cho biết trong một báo cáo kỹ thuật được công bố vào tuần trước.

Công ty quản lý thiết bị Apple đã gán nó cho một tác nhân đe dọa được gọi là BlueNoroff, một nhóm nhỏ trong cụm Lazarus khét tiếng cũng được theo dõi dưới các biệt danh APT28, Nickel Gladstone, Sapphire Sleet, Stardust Chollima và TA444.

Các kết nối bắt nguồn từ sự chồng chéo về chiến thuật và cơ sở hạ tầng với một chiến dịch trước đó do công ty an ninh mạng Kaspersky của Nga tiết lộ vào cuối tháng 12 năm 2022, có khả năng nhắm vào các tổ chức tài chính Nhật Bản sử dụng miền giả mạo danh các công ty đầu tư mạo hiểm.

BlueNoroff, không giống như các thực thể cấu thành khác của Tập đoàn Lazarus, được biết đến với các vụ trộm tinh vi được kích hoạt trên mạng nhắm vào hệ thống SWIFT cũng như các sàn giao dịch tiền điện tử như một phần của bộ xâm nhập được theo dõi dưới tên CryptoCore.

Đầu năm nay, Cục Điều tra Liên bang Hoa Kỳ (FBI) đã chỉ ra kẻ đe dọa đã đánh cắp 100 triệu đô la tài sản tiền điện tử từ Cầu Harmony Horizon vào tháng 6 năm 2022.

Các tiết mục tấn công của BlueNoroff cũng được cho là đã chứng kiến một sự thay đổi lớn trong vài tháng qua, với việc nhóm sử dụng các chiêu dụ có chủ đề công việc để lừa người nhận email nhập thông tin đăng nhập của họ trên các trang đích giả mạo.

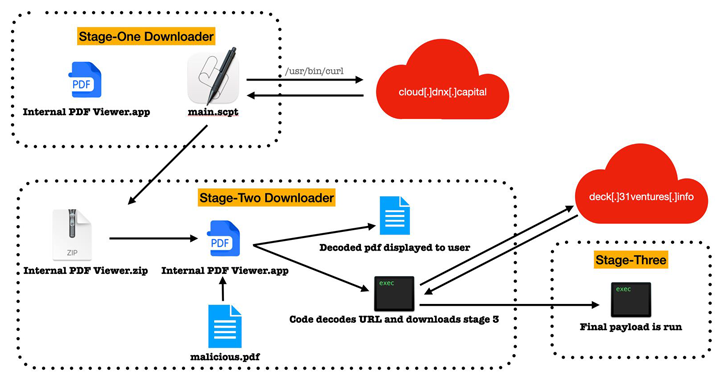

Phần mềm độc hại macOS được Jamf xác định giả dạng ứng dụng “Trình xem PDF nội bộ” để kích hoạt quá trình lây nhiễm, mặc dù cần lưu ý rằng sự thành công của các cuộc tấn công nhắm vào nạn nhân sẽ ghi đè các biện pháp bảo vệ của Gatekeeper theo cách thủ công.

Trên thực tế, đó là một tệp AppleScript được thiết kế để truy xuất tải trọng giai đoạn hai từ một máy chủ từ xa, tệp này cũng có cùng tên với tệp tiền thân của nó. Cả hai ứng dụng độc hại đều được ký bằng chữ ký đặc biệt.

Tải trọng giai đoạn hai, được viết bằng Objective-C, là một ứng dụng cơ bản cung cấp khả năng xem các tệp PDF và chỉ bắt đầu giai đoạn tiếp theo của chuỗi tấn công khi một tệp PDF có bẫy mìn được mở thông qua ứng dụng.

Một tài liệu PDF dài chín trang như vậy được Jamf xác định có mục đích cung cấp một “chiến lược đầu tư”, khi được khởi chạy, sẽ tiếp cận máy chủ chỉ huy và kiểm soát (C2) để tải xuống và thực thi trojan giai đoạn ba, Mach-O có thể thực thi được viết bằng Rust đi kèm với khả năng chạy các lệnh trinh sát hệ thống.

Các nhà nghiên cứu giải thích: “Kỹ thuật xem PDF này được kẻ tấn công sử dụng là một kỹ thuật thông minh. “Tại thời điểm này, để thực hiện phân tích, chúng tôi không chỉ cần phần mềm độc hại giai đoạn hai mà còn yêu cầu tệp PDF chính xác hoạt động như một khóa để thực thi mã độc trong ứng dụng.”

Hiện vẫn chưa rõ cách thức truy cập ban đầu và liệu các cuộc tấn công có thành công hay không, nhưng sự phát triển này là dấu hiệu cho thấy các tác nhân đe dọa đang điều chỉnh bộ công cụ của họ để phù hợp với phần mềm độc hại đa nền tảng bằng cách sử dụng các ngôn ngữ lập trình như Go và Rust.

Những phát hiện này cũng xuất phát từ một giai đoạn bận rộn của các cuộc tấn công do Tập đoàn Lazarus dàn dựng nhằm vào các tổ chức trên khắp các quốc gia và ngành dọc để thu thập thông tin tình báo chiến lược và thực hiện hành vi trộm cắp tiền điện tử.

Lazarus Group (còn gọi là Hidden Cobra và Diamond Sleet) không phải là một bộ trang phục riêng biệt mà giống như một thuật ngữ chung cho sự kết hợp giữa các nhóm tin tặc do nhà nước bảo trợ và tội phạm nằm trong Tổng cục Trinh sát (RGB), bộ máy tình báo nước ngoài chính của Bắc Triều Tiên.

Hoạt động gần đây do tác nhân đe dọa thực hiện đã đưa ra bằng chứng mới về mối quan tâm ngày càng tăng của tác nhân đe dọa trong việc khai thác các mối quan hệ tin cậy trong chuỗi cung ứng phần mềm làm điểm truy cập vào mạng công ty.

Tuần trước, tập thể đối thủ có liên quan đến một cuộc tấn công chuỗi cung ứng theo tầng đã vũ khí hóa các phiên bản trình cài đặt trojan của một ứng dụng hợp pháp được gọi là X_TRADER để vi phạm nhà sản xuất phần mềm truyền thông doanh nghiệp 3CX và đầu độc các ứng dụng Windows và macOS của họ.

Cũng trong khoảng thời gian đó, ESET đã trình bày chi tiết việc Lazarus Group sử dụng phần mềm độc hại Linux có tên là SimplexTea trong bối cảnh chiến dịch kỹ thuật xã hội định kỳ được gọi là Operation Dream Job.

“Thật thú vị khi lưu ý rằng Lazarus có thể tạo và sử dụng phần mềm độc hại gốc cho tất cả các hệ điều hành máy tính để bàn chính: Windows, macOS và Linux”, nhà nghiên cứu phần mềm độc hại ESET Marc-Etienne M.Léveillé đã chỉ ra vào tuần trước.

Lazarus không phải là nhóm hack duy nhất được nhà nước bảo trợ có liên kết với RGB được biết là tiến hành các hoạt động thay mặt cho quốc gia bị trừng phạt. Một tác nhân đe dọa lớn không kém khác là kimsuky (hay còn gọi là APT43 hoặc Emerald Sleet), một nhóm nhỏ được theo dõi bởi Nhóm phân tích mối đe dọa (TAG) của Google với tên ARCHIPELAGO.

“Tác nhân chủ yếu nhắm mục tiêu vào các tổ chức ở Hoa Kỳ và Hàn Quốc, bao gồm các cá nhân làm việc trong chính phủ, quân đội, các tổ chức sản xuất, học thuật và think tank có kiến thức chuyên môn về quốc phòng và an ninh, đặc biệt là chính sách không phổ biến và an ninh hạt nhân,” Google- sở hữu Mandiant lưu ý năm ngoái.

Các mục tiêu ít được biết đến khác của Kimsuky bao gồm các tổ chức giáo dục và chính phủ Ấn Độ và Nhật Bản, một loạt các cuộc tấn công được theo dõi bởi công ty an ninh mạng Đài Loan TeamT5 dưới tên KimDragon.

Nhóm này có lịch sử triển khai một loạt vũ khí mạng để đánh cắp thông tin nhạy cảm thông qua một loạt các chiến thuật như lừa đảo trực tuyến, tiện ích mở rộng trình duyệt lừa đảo và trojan truy cập từ xa.

Những phát hiện mới nhất do VirusTotal công bố nêu bật sự phụ thuộc nặng nề của Kimsuky vào các tài liệu Microsoft Word độc hại để phân phối tải trọng của nó. Phần lớn các tệp đã được gửi tới nền tảng quét phần mềm độc hại từ Hàn Quốc, Hoa Kỳ, Ý, Israel và Vương quốc Anh

“Nhóm sử dụng nhiều kỹ thuật và công cụ khác nhau để tiến hành các hoạt động gián điệp, phá hoại và trộm cắp, bao gồm lừa đảo trực tuyến và thu thập thông tin xác thực”, công ty con của Google Chronicle cho biết.