Các tác nhân đe dọa quốc gia-nhà nước đang ngày càng áp dụng và tích hợp khuôn khổ kiểm soát và chỉ huy Sliver (C2) trong các chiến dịch xâm nhập của họ để thay thế cho Cobalt Strike.

Các chuyên gia bảo mật của Microsoft cho biết: “Với sự phổ biến của Cobalt Strike như một công cụ tấn công, khả năng phòng thủ chống lại nó cũng đã được cải thiện theo thời gian. “Sliver do đó đưa ra một giải pháp thay thế hấp dẫn cho các diễn viên đang tìm kiếm một bộ công cụ ít được biết đến hơn với rào cản gia nhập thấp.”

Sliver, được công bố lần đầu tiên vào cuối năm 2019 bởi công ty an ninh mạng BishopFox, là một nền tảng mã nguồn mở C2 dựa trên Go hỗ trợ các tiện ích mở rộng do người dùng phát triển, tạo mô cấy tùy chỉnh và các tùy chọn chỉ huy khác.

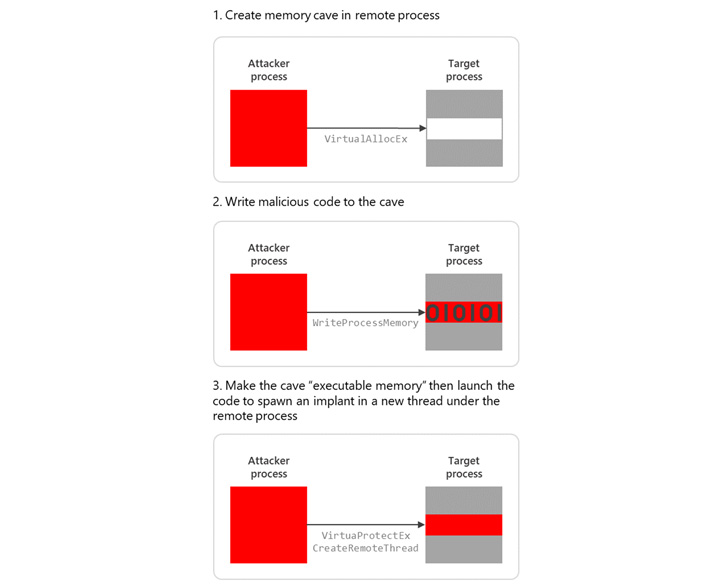

Microsoft cho biết: “Một khung công tác C2 thường bao gồm một máy chủ chấp nhận các kết nối từ các thiết bị cấy ghép trên một hệ thống bị xâm phạm và một ứng dụng khách cho phép các nhà khai thác C2 tương tác với các thiết bị cấy ghép và khởi chạy các lệnh độc hại.

Bên cạnh việc tạo điều kiện thuận lợi cho việc truy cập lâu dài vào các máy chủ bị nhiễm, bộ công cụ đa nền tảng còn được biết là cung cấp các phần mềm gián đoạn, là các trọng tải chủ yếu nhằm truy xuất và khởi chạy một cửa hậu đầy đủ tính năng trên các hệ thống bị xâm phạm.

Bao gồm trong số người dùng của nó là một chi nhánh ransomware-as-service (RaaS) sung mãn được theo dõi là DEV-0237 (hay còn gọi là FIN12) trước đây đã tận dụng quyền truy cập ban đầu có được từ các nhóm khác (còn gọi là nhà môi giới truy cập ban đầu) để triển khai các chủng ransomware khác nhau như Ryuk, Conti, Hive và BlackCat.

Microsoft cho biết gần đây họ đã quan sát thấy các tác nhân tội phạm mạng thả Sliver và các phần mềm hậu khai thác khác bằng cách nhúng chúng vào bộ tải Bumblebee (hay còn gọi là COLDTRAIN), xuất hiện vào đầu năm nay như một người kế nhiệm cho bazarloader và chia sẻ liên kết với hệ thống cung cấp Conti lớn hơn.

Việc chuyển đổi từ Cobalt Strike sang một công cụ có sẵn miễn phí được coi là một nỗ lực của một phía đối thủ nhằm giảm cơ hội tiếp xúc của họ trong môi trường bị xâm phạm và làm cho phân bổ trở nên thách thức, giúp chiến dịch của họ tăng mức độ ẩn và độ bền bỉ.

Sliver không phải là khuôn khổ duy nhất thu hút sự chú ý của các tác nhân ác ý. Trong những tháng gần đây, các chiến dịch do một nhóm bị nghi ngờ do nhà nước Nga tài trợ đã liên quan đến một phần mềm mô phỏng tấn công đối thủ hợp pháp khác có tên Brute Ratel.

“Sliver và nhiều khuôn khổ C2 khác là một ví dụ khác về cách các tác nhân đe dọa liên tục cố gắng trốn tránh các phát hiện bảo mật tự động”, Microsoft cho biết.

.