Các cụm hoạt động đe dọa liên kết với hệ sinh thái tội phạm mạng của Trung Quốc và Nga đã được quan sát bằng cách sử dụng một phần mềm độc hại mới được thiết kế để tải cobalt strike lên các máy bị nhiễm.

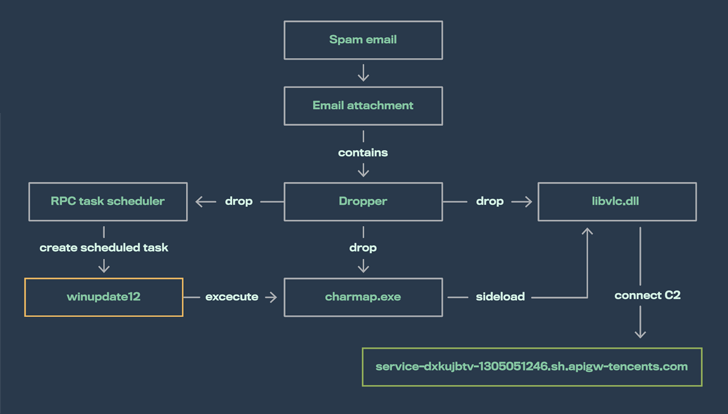

mệnh danh MÁY TẢI LỤA bởi công ty an ninh mạng Phần Lan WithSecure, phần mềm độc hại tận dụng các kỹ thuật tải bên DLL để cung cấp phần mềm mô phỏng đối thủ thương mại.

Sự phát triển diễn ra khi các khả năng phát hiện được cải thiện chống lại Cobalt Strike, một công cụ hậu khai thác hợp pháp được sử dụng cho các hoạt động của đội đỏ, đang buộc các tác nhân đe dọa phải tìm kiếm các lựa chọn thay thế hoặc tạo ra các cách mới để truyền bá khuôn khổ nhằm tránh bị phát hiện.

Các nhà nghiên cứu của WithSecure cho biết: “Phổ biến nhất trong số này bao gồm việc thêm độ phức tạp vào tải trọng báo hiệu hoặc stager được tạo tự động thông qua việc sử dụng trình đóng gói, trình mã hóa, trình tải hoặc các kỹ thuật tương tự”.

SILKLOADER kết hợp với các trình tải khác như KoboldLoader, MagnetLoader và LithiumLoader đã được phát hiện gần đây kết hợp các thành phần Cobalt Strike.

Nó cũng chia sẻ các điểm trùng lặp với LithiumLoader ở chỗ cả hai đều sử dụng phương thức tải bên DLL để chiếm quyền điều khiển một ứng dụng hợp pháp với mục tiêu chạy một thư viện liên kết động độc hại (DLL) riêng biệt.

SILKLOADER đạt được điều này thông qua các tệp libvlc.dll được chế tạo đặc biệt được thả xuống cùng với tệp nhị phân trình phát phương tiện VLC hợp pháp nhưng đã được đổi tên (Charmap.exe).

WithSecure cho biết họ đã xác định được trình tải shellcode sau khi phân tích “một số vụ xâm nhập do con người điều hành” nhắm vào các thực thể khác nhau trải rộng trên nhiều tổ chức ở Brazil, Pháp và Đài Loan vào quý 4 năm 2022.

Mặc dù các cuộc tấn công này không thành công, nhưng hoạt động này bị nghi ngờ là nguyên nhân dẫn đến việc triển khai phần mềm tống tiền, với các chiến thuật và công cụ “rất trùng lặp” với những chiến thuật và công cụ được quy cho những kẻ điều hành phần mềm tống tiền Play.

Trong một cuộc tấn công nhằm vào một tổ chức phúc lợi xã hội giấu tên của Pháp, kẻ đe dọa đã giành được chỗ đứng trong mạng bằng cách khai thác một thiết bị Fortinet SSL VPN đã bị xâm nhập để tạo ra các cảnh báo Cobalt Strike.

WithSecure cho biết: “Kẻ đe dọa đã duy trì chỗ đứng trong tổ chức này trong vài tháng. “Trong thời gian này, họ đã thực hiện các hoạt động khám phá và đánh cắp thông tin xác thực, sau đó là triển khai nhiều đèn hiệu Cobalt Strike.”

Nhưng khi nỗ lực này không thành công, kẻ thù đã chuyển sang sử dụng SILKLOADER để vượt qua sự phát hiện và phân phát tải trọng đèn hiệu.

Đó chưa phải là tất cả. Một trình tải khác được gọi là BAILLOADER, cũng được sử dụng để phân phối đèn hiệu Cobalt Strike, có liên quan đến các cuộc tấn công liên quan đến phần mềm tống tiền Quantum, GootLoader và trojan IcedID trong những tháng gần đây.

BAILLOADER, về phần mình, được cho là thể hiện sự tương đồng với một loại tiền điện tử có tên mã Tron đã được các đối thủ khác nhau sử dụng để phân phối Emotet, TrickBot, BazarLoader, IcedID, Conti ransomware và Cobalt Strike.

Điều này làm nảy sinh khả năng các tác nhân đe dọa khác nhau chia sẻ đèn hiệu, mật mã và cơ sở hạ tầng Cobalt Strike do các chi nhánh bên thứ ba cung cấp để xử lý nhiều vụ xâm nhập sử dụng các chiến thuật khác nhau.

Nói cách khác, SILKLOADER có khả năng được cung cấp dưới dạng trình tải có sẵn thông qua chương trình Packer-as-a-Service cho các tác nhân đe dọa có trụ sở tại Nga.

“Trình tải này đang được cung cấp trực tiếp cho các nhóm ransomware hoặc có thể thông qua các nhóm cung cấp Cobalt Strike/Infrastructure-as-a-Service cho các chi nhánh đáng tin cậy,” WithSecure cho biết.

“Hầu hết các chi nhánh này dường như là một phần của hoặc có mối quan hệ làm việc chặt chẽ với nhóm Conti, các thành viên và con cháu của nhóm sau khi nhóm này bị cáo buộc đóng cửa.”

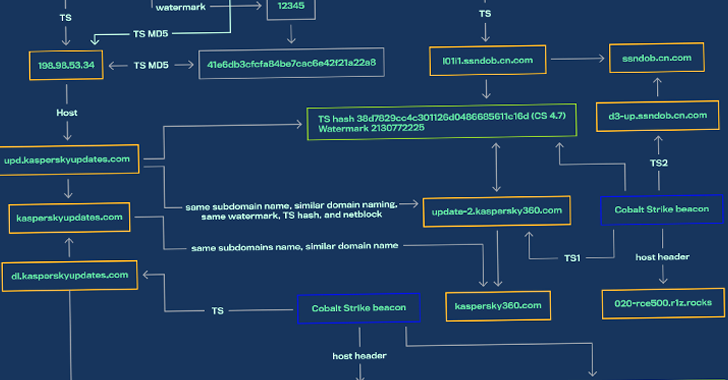

Các mẫu SILKLOADER do công ty phân tích cho thấy các phiên bản đầu tiên của phần mềm độc hại có từ đầu năm 2022, với trình tải được sử dụng riêng trong các cuộc tấn công khác nhau nhắm vào các nạn nhân ở Trung Quốc và Hồng Kông.

Việc chuyển mục tiêu từ Đông Á sang các quốc gia khác như Brazil và Pháp được cho là xảy ra vào khoảng tháng 7 năm 2022, sau đó tất cả các sự cố liên quan đến SILKLOADER đều được quy cho tội phạm mạng Nga.

Điều này càng dẫn đến một giả thuyết rằng “SILKLOADER ban đầu được viết bởi các tác nhân đe dọa hoạt động trong hệ sinh thái tội phạm mạng Trung Quốc” và rằng “trình tải đã được các tác nhân đe dọa trong mối liên kết này sử dụng ít nhất là từ tháng 5 năm 2022 cho đến tháng 7 năm 2022.”

“Trình xây dựng hoặc mã nguồn sau đó đã được một tác nhân đe dọa trong hệ sinh thái tội phạm mạng Nga mua lại từ tháng 7 năm 2022 đến tháng 9 năm 2022,” WithSecure cho biết thêm, “tác giả gốc Trung Quốc đã bán trình tải cho một tác nhân đe dọa Nga sau khi họ không còn dùng cho nó.”

Cả SILKLOADER và BAILLOADER chỉ là những ví dụ mới nhất về việc các tác nhân đe dọa tinh chỉnh và trang bị lại các phương pháp tiếp cận của chúng để luôn dẫn đầu trong quá trình phát hiện.

“Khi hệ sinh thái tội phạm mạng ngày càng được mô đun hóa thông qua các dịch vụ cung cấp, không còn có thể quy các cuộc tấn công cho các nhóm đe dọa chỉ bằng cách

liên kết chúng với các thành phần cụ thể trong các cuộc tấn công của chúng,” các nhà nghiên cứu WithSecure kết luận.