Ngày 25 tháng 4 năm 2023Tin tức về hacker Quản lý lỗ hổng

Quản lý các lỗ hổng trong bối cảnh công nghệ không ngừng phát triển là một nhiệm vụ khó khăn. Mặc dù các lỗ hổng xuất hiện thường xuyên nhưng không phải tất cả các lỗ hổng đều có cùng mức độ rủi ro. Các số liệu truyền thống như điểm CVSS hoặc số lượng lỗ hổng không đủ để quản lý lỗ hổng hiệu quả vì chúng thiếu bối cảnh kinh doanh, mức độ ưu tiên và hiểu biết về cơ hội của kẻ tấn công. Các lỗ hổng chỉ đại diện cho một phần nhỏ của bề mặt tấn công mà kẻ tấn công có thể tận dụng.

Ban đầu, các tổ chức sử dụng các phương pháp thủ công để giải quyết các điểm yếu bảo mật đã biết, nhưng khi công nghệ và các mối đe dọa mạng phát triển, một cách tiếp cận tự động và toàn diện hơn trở nên cần thiết. Tuy nhiên, các công cụ quản lý lỗ hổng cũ được thiết kế chủ yếu để tuân thủ và các công cụ hiện đại vẫn phải đối mặt với những thách thức về mức độ ưu tiên và nguồn lực hạn chế, đặc biệt là trong môi trường đám mây năng động và linh hoạt.

Quản lý lỗ hổng hiện đại tích hợp các công cụ bảo mật như máy quét, thông tin tình báo về mối đe dọa và quy trình khắc phục để cung cấp giải pháp hiệu quả và hiệu quả hơn. Tuy nhiên, các tổ chức vẫn tiếp tục đối mặt với những thách thức như:

Danh sách các lỗ hổng ngày càng tăng Mức độ ưu tiên không chính xác Thiếu bối cảnh kinh doanh Sự sắp xếp sai các ưu tiên và nguồn lực giữa các nhóm CNTT và bảo mật Thiếu phạm vi bảo hiểm và quan điểm thống nhất về rủi ro

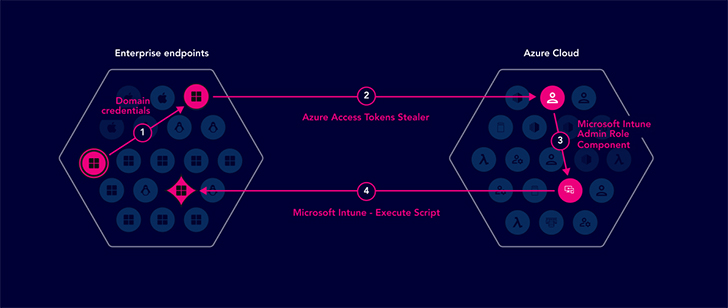

Phơi nhiễm rộng hơn một CVE điển hình và có thể bao gồm nhiều thứ hơn là chỉ các lỗ hổng. Phơi nhiễm có thể do nhiều yếu tố khác nhau, chẳng hạn như lỗi của con người, kiểm soát bảo mật được xác định không chính xác và kiến trúc được thiết kế kém và không an toàn. Nhiều công cụ bảo mật có xu hướng tập trung vào các loại phơi nhiễm cụ thể, chẳng hạn như lỗ hổng bảo mật, cấu hình sai hoặc danh tính và giải quyết từng loại một cách riêng biệt. Tuy nhiên, cách tiếp cận này không xem xét cách kẻ tấn công xem mạng và hệ thống. Những kẻ tấn công không xem xét mức độ phơi nhiễm của từng cá nhân – thay vào đó, chúng tận dụng sự kết hợp độc hại của các lỗ hổng, cấu hình sai, danh tính quá dễ dãi và các lỗ hổng bảo mật khác để di chuyển qua các hệ thống và tiếp cận các tài sản nhạy cảm. Con đường này được gọi là con đường tấn công và loại chuyển động bên này có thể không bị phát hiện trong nhiều tuần hoặc nhiều tháng, cho phép kẻ tấn công gây ra thiệt hại đáng kể và liên tục khi ẩn náu bên trong mạng.

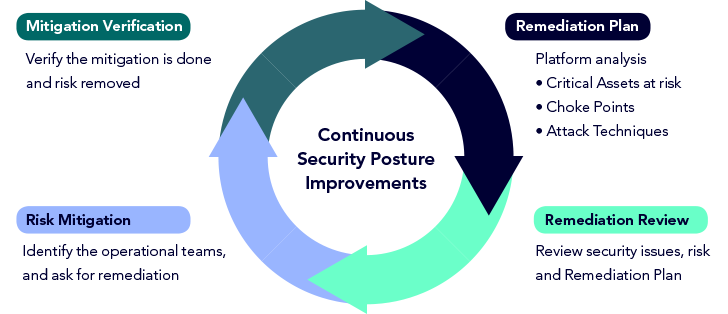

Một chương trình quản lý rủi ro hiện đại liên quan đến việc kết hợp nhiều rủi ro trên biểu đồ tấn công để hiểu mối quan hệ và bối cảnh rủi ro đối với các tài sản quan trọng. Điều này cho phép khắc phục mục tiêu nhằm giảm rủi ro theo cách tiết kiệm chi phí nhất. Để xây dựng một chương trình quản lý phơi nhiễm hiện đại, các tổ chức nên nhận ra sự phát triển của các tác nhân đe dọa và chiến thuật của chúng, thiết lập một quy trình vận hành để đảm bảo cải thiện trạng thái bảo mật liên tục và thực hiện một kế hoạch bao gồm lập kế hoạch khắc phục, đánh giá khắc phục, giảm thiểu rủi ro và xác minh giảm thiểu.

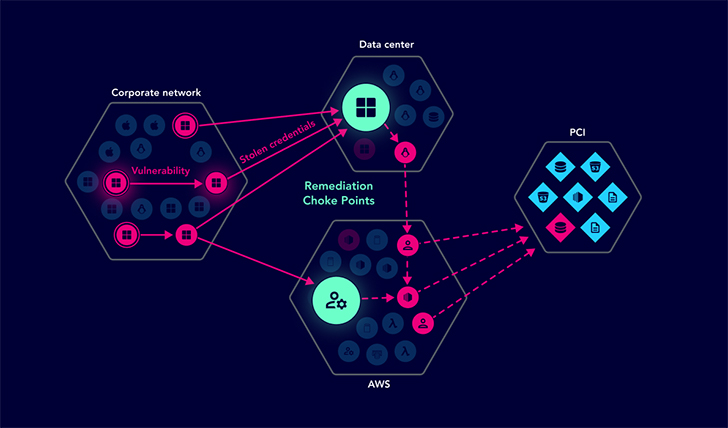

Tại XM Cyber, chúng tôi tin rằng chỉ bằng cách kết hợp nhiều mức độ phơi nhiễm với nhau trên biểu đồ tấn công trực quan hóa tất cả các đường tấn công có thể xảy ra, chúng tôi mới có thể hiểu được mối quan hệ và bối cảnh rủi ro đối với các tài sản quan trọng. Và bằng cách hiểu ngữ cảnh, chúng ta có thể sắp xếp thứ tự ưu tiên chính xác các vấn đề để tập trung vào các mức độ phơi nhiễm cần khắc phục khi chúng hội tụ tại các điểm nghẹt thở. Điều này cho phép khắc phục hiệu quả giúp giảm rủi ro theo cách tiết kiệm chi phí nhất.

Ba trụ cột chính để xây dựng một chương trình quản lý tiếp xúc hiện đại là:

Hiểu thông tin chi tiết về mức độ phơi nhiễm – liên tục xác định và theo dõi các rủi ro tiềm ẩn đối với các tài sản quan trọng, cũng như xác định bất kỳ lỗ hổng nào trong kiểm soát bảo mật hoặc sai lệch so với các tiêu chuẩn tuân thủ. Phân tích các đường tấn công – tạo chế độ xem biểu đồ tấn công trực quan hóa tất cả các đường tấn công có thể xảy ra đối với các tài sản quan trọng. Ưu tiên các nỗ lực khắc phục – tập trung vào các vấn đề quan trọng nhất và các điểm nghẽn cần chú ý ngay lập tức để giảm rủi ro theo cách tiết kiệm chi phí.

Bằng cách kết hợp ba trụ cột này, các tổ chức có thể xây dựng một chương trình quản lý rủi ro toàn diện và hiệu quả giúp bảo vệ các tài sản quan trọng và giảm rủi ro tổng thể. Điều này cho phép khắc phục hiệu quả giúp giảm rủi ro theo cách tiết kiệm chi phí nhất. Bằng cách liên tục phân tích và giám sát các rủi ro, các tổ chức có thể xây dựng một quy trình bền vững và có thể mở rộng để quản lý rủi ro theo thời gian.

Lưu ý: Bài viết này được viết và đóng góp bởi Michael A. Greenberg, Giám đốc Tiếp thị Sản phẩm tại XM Cyber.