Các tổ chức và nhóm bảo mật làm việc để bảo vệ bản thân khỏi bất kỳ lỗ hổng nào và thường không nhận ra rằng rủi ro cũng do các cấu hình trong ứng dụng SaaS của họ chưa được cải thiện. Phương pháp tấn công GIFShell mới được xuất bản, xảy ra thông qua Microsoft Teams, là một ví dụ hoàn hảo về cách các tác nhân đe dọa có thể khai thác các tính năng và cấu hình hợp pháp chưa được thiết lập chính xác. Bài viết này xem xét những gì phương pháp này yêu cầu và các bước cần thiết để chống lại nó.

Phương pháp tấn công GifShell

Tìm hiểu cách SSPM có thể đánh giá, giám sát và khắc phục các cấu hình sai SaaS và rủi ro người dùng Thiết bị thành SaaS.

Thành phần chính của cuộc tấn công này cho phép kẻ tấn công tạo một trình bao ngược gửi các lệnh độc hại thông qua các tệp GIF được mã hóa base64 trong Nhóm và lấy ra kết quả thông qua các tệp GIF được truy xuất bởi cơ sở hạ tầng của chính Microsoft.

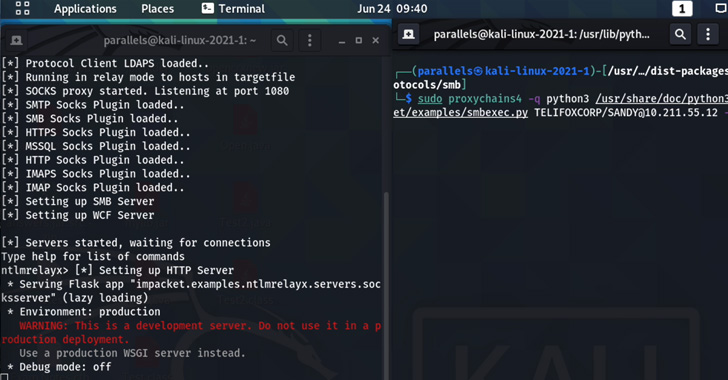

Làm thế nào nó hoạt động? Để tạo lớp vỏ ngược này, trước tiên kẻ tấn công phải xâm nhập máy tính để đặt phần mềm độc hại – điều đó có nghĩa là kẻ xấu cần thuyết phục người dùng cài đặt một trình lưu trữ độc hại, giống như lừa đảo, thực thi các lệnh và tải lên đầu ra lệnh thông qua url GIF để móc web Microsoft Teams. Sau khi đặt máy, kẻ đe dọa sẽ tạo đối tượng thuê Microsoft Teams của riêng họ và liên hệ với những người dùng Microsoft Teams khác bên ngoài tổ chức. Sau đó, tác nhân đe dọa có thể sử dụng tập lệnh GIFShell Python để gửi tin nhắn tới người dùng Microsoft Teams có chứa GIF được chế tạo đặc biệt. Ảnh GIF hợp pháp này đã được sửa đổi để bao gồm các lệnh để thực thi trên máy của mục tiêu. Khi mục tiêu nhận được tin nhắn, tin nhắn và ảnh GIF sẽ được lưu trữ trong nhật ký của Nhóm Microsoft. Điều quan trọng cần lưu ý: Microsoft Teams chạy như một quy trình nền, vì vậy GIF thậm chí không cần người dùng mở để nhận lệnh của kẻ tấn công để thực thi. Bộ đếm theo dõi nhật ký của Nhóm và khi tìm thấy ảnh GIF, nó sẽ trích xuất và chạy các lệnh. Các máy chủ của Microsoft sẽ kết nối trở lại URL máy chủ của kẻ tấn công để lấy GIF, được đặt tên bằng cách sử dụng đầu ra được mã hóa base64 của lệnh được thực thi. Máy chủ GIFShell chạy trên máy chủ của kẻ tấn công sẽ nhận được yêu cầu này và tự động giải mã dữ liệu cho phép những kẻ tấn công xem đầu ra của lệnh chạy trên thiết bị của nạn nhân.

Phản hồi của Microsoft

Theo báo cáo của Lawrence Abrams trên BleepingComputer, Microsoft đồng ý rằng phương pháp tấn công này là một vấn đề, tuy nhiên, nó “không đáp ứng được yêu cầu về bản sửa lỗi bảo mật khẩn cấp.” Họ “có thể thực hiện hành động trong một bản phát hành trong tương lai để giúp giảm thiểu kỹ thuật này.” Microsoft đang thừa nhận nghiên cứu này nhưng khẳng định rằng không có ranh giới bảo mật nào bị vượt qua.

Trong khi Rauch tuyên bố rằng thực sự “hai lỗ hổng bổ sung được phát hiện trong Microsoft Teams, thiếu thực thi quyền và giả mạo tệp đính kèm”, Microsoft lập luận, “Đối với trường hợp này … tất cả đều là khai thác bài và dựa vào mục tiêu đã bị xâm phạm.” Microsoft khẳng định rằng kỹ thuật này đang sử dụng các tính năng hợp pháp từ nền tảng Teams và không phải là thứ mà họ có thể giảm thiểu hiện tại.

Theo khẳng định của Microsoft, đây thực sự là thách thức mà nhiều tổ chức phải đối mặt – có những cấu hình và tính năng mà các tác nhân đe dọa có thể khai thác nếu không cứng rắn. Một vài thay đổi đối với cấu hình của đối tượng thuê của bạn có thể ngăn chặn các cuộc tấn công gửi đến từ những người thuê Nhóm không xác định.

Cách bảo vệ chống lại cuộc tấn công GIFShell

Có những cấu hình bảo mật trong Microsoft, nếu được cải thiện, có thể giúp ngăn chặn kiểu tấn công này.

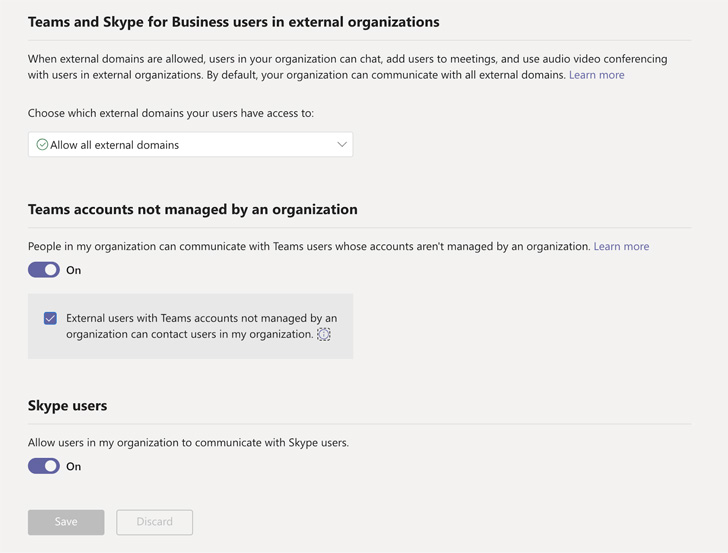

1 – Tắt quyền truy cập bên ngoài: Theo mặc định, Microsoft Teams cho phép tất cả người gửi bên ngoài gửi tin nhắn cho người dùng trong đối tượng thuê đó. Nhiều quản trị viên của tổ chức thậm chí còn không biết rằng tổ chức của họ cho phép cộng tác với Nhóm bên ngoài. Bạn có thể làm cứng các cấu hình này:

2 – Nhận thông tin chi tiết về kiểm kê thiết bị: Bạn có thể đảm bảo toàn bộ thiết bị của tổ chức mình hoàn toàn tuân thủ và an toàn bằng cách sử dụng giải pháp Quản lý lỗ hổng XDR / EDR / của bạn, như Crowdstrike hoặc Tenable. Công cụ bảo mật điểm cuối là tuyến phòng thủ đầu tiên của bạn chống lại hoạt động đáng ngờ chẳng hạn như truy cập vào thư mục nhật ký nhóm cục bộ của thiết bị được sử dụng để lọc dữ liệu trong GIFShell.

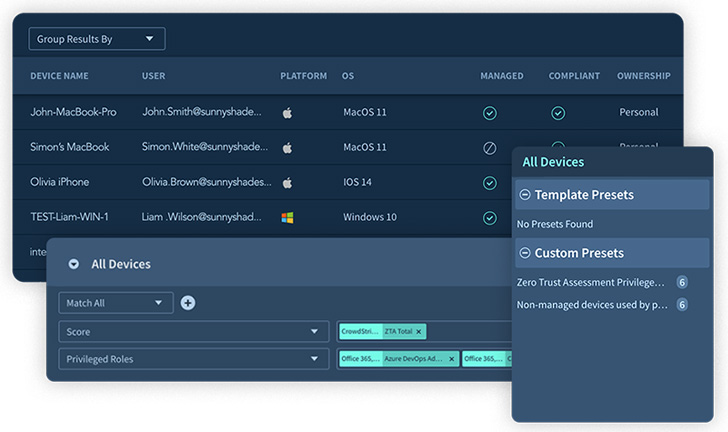

Bạn thậm chí có thể tiến thêm một bước nữa và tích hợp giải pháp SSPM (Quản lý tư thế bảo mật saas), như Lá chắn thích ứng, với các công cụ bảo mật điểm cuối của bạn để có được khả năng hiển thị và ngữ cảnh để dễ dàng nhìn thấy và quản lý các rủi ro xuất phát từ các loại cấu hình này, SaaS của bạn người dùng và các thiết bị được liên kết của họ.

Cách tự động hóa bảo vệ chống lại các cuộc tấn công này

Có hai phương pháp để chống lại cấu hình sai và làm khó cài đặt bảo mật: phát hiện và khắc phục thủ công hoặc giải pháp Quản lý tư thế bảo mật SaaS (SSPM) tự động. Với vô số cấu hình, người dùng, thiết bị và các mối đe dọa mới, phương pháp thủ công là sự tiêu hao tài nguyên không bền vững, khiến các nhóm bảo mật bị quá tải. Tuy nhiên, một giải pháp SSPM, chẳng hạn như Adaptive Shield, cho phép các nhóm bảo mật có được quyền kiểm soát hoàn toàn đối với các ứng dụng và cấu hình SaaS của họ. SSPM phù hợp tự động hóa và hợp lý hóa quy trình giám sát, phát hiện và khắc phục các cấu hình sai SaaS, truy cập SaaS-to-SaaS, IAM liên quan đến SaaS và rủi ro người dùng Thiết bị-to-SaaS tuân theo cả tiêu chuẩn của ngành và công ty.

Trong các trường hợp như phương pháp tấn công GifShell, các tính năng quản lý cấu hình sai của Adaptive Shield cho phép các nhóm bảo mật liên tục đánh giá, giám sát, xác định và cảnh báo khi có cấu hình sai (xem hình 1). Sau đó, họ có thể nhanh chóng khắc phục thông qua hệ thống hoặc sử dụng hệ thống bán vé được lựa chọn để gửi các chi tiết thích hợp để khắc phục nhanh chóng.

Tương tự, tính năng Kiểm kê thiết bị của Adaptive Shield (xem trong hình 2) có thể giám sát các thiết bị đang được sử dụng trong toàn công ty và gắn cờ bất kỳ rủi ro Thiết bị nào để SaaS trong khi tương quan thông tin đó với vai trò và quyền của người dùng cũng như các ứng dụng SaaS đang được sử dụng. Điều này cho phép các nhóm bảo mật có được cái nhìn tổng thể về tư thế thiết bị của người dùng để bảo vệ và bảo mật các thiết bị có nguy cơ cao có thể là mối đe dọa quan trọng trong môi trường SaaS của họ.

Tìm hiểu thêm về cách SSPM Lá chắn Thích ứng có thể bảo vệ hệ sinh thái ứng dụng SaaS của bạn.

.