Ngày 12 tháng 12 năm 2022Ravie LakshmananPhát hiện điểm cuối / Bảo mật dữ liệu

Các lỗ hổng bảo mật nghiêm trọng cao đã được tiết lộ trong các sản phẩm phát hiện và phản hồi điểm cuối (EDR) và chống vi-rút (AV) khác nhau có thể bị khai thác để biến chúng thành công cụ xóa dữ liệu.

Nhà nghiên cứu Or Yair của SafeBreach Labs cho biết: “Trình quét này chạy với sự cho phép của người dùng không có đặc quyền nhưng vẫn có khả năng xóa hầu hết mọi tệp trên hệ thống, bao gồm cả tệp hệ thống và khiến máy tính hoàn toàn không thể khởi động được”. “Nó làm tất cả những điều đó mà không cần triển khai mã chạm vào các tệp mục tiêu, khiến nó hoàn toàn không thể bị phát hiện.”

Phần mềm EDR, theo thiết kế, có khả năng liên tục quét máy để tìm các tệp độc hại và khả nghi, đồng thời thực hiện hành động thích hợp, chẳng hạn như xóa hoặc cách ly chúng.

Tóm lại, ý tưởng này là đánh lừa các sản phẩm bảo mật dễ bị tổn thương xóa các tệp và thư mục hợp pháp trên hệ thống và khiến máy không thể hoạt động bằng cách sử dụng các đường dẫn được tạo thủ công đặc biệt.

Điều này đạt được bằng cách tận dụng cái được gọi là điểm nối (còn gọi là liên kết mềm), nơi một thư mục đóng vai trò là bí danh cho một thư mục khác trên máy tính.

Nói cách khác, giữa cửa sổ mà phần mềm EDR xác định một tệp là độc hại và cố gắng xóa tệp đó khỏi hệ thống, kẻ tấn công sử dụng một đường nối để hướng phần mềm tới một đường dẫn khác, chẳng hạn như ổ C:\.

Tuy nhiên, cách tiếp cận này không dẫn đến việc xóa sạch vì các EDR đã ngăn chặn quyền truy cập thêm vào một tệp sau khi tệp đó bị gắn cờ là độc hại. Hơn nữa, nếu người dùng xóa tệp giả mạo, phần mềm đủ thông minh để phát hiện việc xóa và tự ngăn chặn hành động đó.

Giải pháp cuối cùng xuất hiện dưới dạng một công cụ gạt nước, có tên là Aikido, kích hoạt quá trình xóa đặc quyền bằng cách tạo một tệp độc hại tại thư mục mồi nhử và không cấp cho nó bất kỳ quyền nào, khiến EDR hoãn việc xóa cho đến lần khởi động lại tiếp theo.

Với khoảng thời gian tấn công mới này, tất cả những gì kẻ thù phải làm là xóa thư mục chứa tệp giả mạo, tạo một đường nối để trỏ đến thư mục đích cần xóa và khởi động lại hệ thống.

Vũ khí hóa thành công kỹ thuật này có thể dẫn đến việc xóa các tệp hệ thống như trình điều khiển, ngăn không cho hệ điều hành khởi động. Nó cũng có thể bị lạm dụng để xóa tất cả các tệp khỏi thư mục người dùng của quản trị viên.

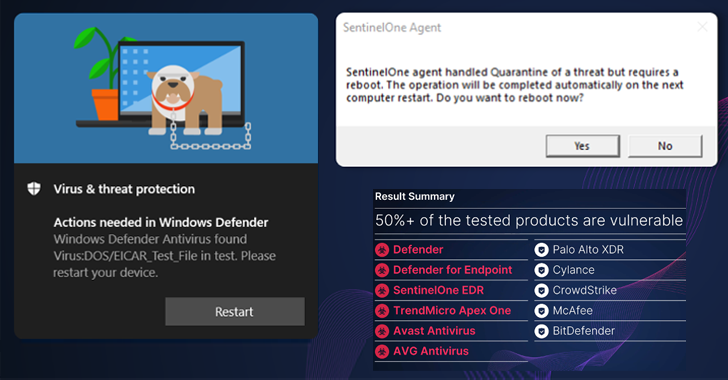

Trong số 11 sản phẩm bảo mật đã được thử nghiệm, sáu sản phẩm được phát hiện dễ bị khai thác zero-day wiper, khiến các nhà cung cấp phải phát hành bản cập nhật để giải quyết thiếu sót –

Yair cho biết: “Kẻ gạt nước thực hiện các hành động độc hại của nó bằng cách sử dụng thực thể đáng tin cậy nhất trên hệ thống — EDR hoặc AV. “EDR và AV không ngăn bản thân xóa tệp.”