Đây là một câu hỏi khó trả lời: ‘Bạn có bao nhiêu tài khoản dịch vụ trong môi trường của mình?'. Một câu hỏi khó hơn là: ‘Bạn có biết những tài khoản này đang làm gì không?'. Và điều khó nhất có lẽ là: ‘Nếu bất kỳ tài khoản dịch vụ nào của bạn bị xâm phạm và được sử dụng để truy cập tài nguyên, bạn có thể phát hiện và ngăn chặn điều đó trong thời gian thực không?'.

Vì hầu hết các nhóm nhận dạng và bảo mật sẽ đưa ra câu trả lời tiêu cực, không có gì lạ khi một trong những hành động ngay lập tức mà những kẻ tấn công ngày nay đang thực hiện sau khi điểm cuối ban đầu bị xâm phạm là săn lùng các tài khoản dịch vụ chưa được theo dõi. Và thậm chí còn ít ngạc nhiên hơn khi trong hầu hết các trường hợp, họ sẽ thành công trong việc tìm ra một mã độc và tận dụng nó để lây lan trong toàn bộ môi trường, chỉ được chú ý khi đã quá muộn – sau khi các máy trạm và máy chủ bị ransomware mã hóa hoặc dữ liệu nhạy cảm bị đánh cắp.

Trong bài viết này, chúng tôi giải thích những lý do khiến tài khoản dịch vụ trở thành một trong những điểm yếu nguy hiểm nhất trong môi trường Active Directory, giải thích cách điểm yếu này thúc đẩy các cuộc tấn công của mã độc tống tiền và cuối cùng, tìm hiểu cách nền tảng bảo vệ danh tính thống nhất của Silverfort hỗ trợ các tổ chức để vượt qua những gì cho đến bây giờ là một thách thức an ninh không thể giải quyết.

Tài khoản dịch vụ: Tài khoản người dùng không được liên kết với bất kỳ người thực nào và được sử dụng để liên lạc giữa máy với máy

Tài khoản người dùng là một trong những khối xây dựng quan trọng trong môi trường doanh nghiệp. Theo trực giác, chúng tôi liên kết tài khoản người dùng với những người thực tế. Tuy nhiên, cũng có những tài khoản người dùng không liên quan đến bất kỳ con người nào. Các tài khoản này được tạo để giao tiếp giữa máy với máy, tự động hóa các tác vụ lặp đi lặp lại và các nhiệm vụ khác diễn ra trong nền mà không có sự can thiệp của con người. Chúng thường được gọi là ‘tài khoản dịch vụ' và ngoài sự tách biệt khỏi người thật, chúng giống hệt nhau về mọi mặt với các tài khoản người dùng ‘liên kết với mọi người' khác.

Các tài khoản dịch vụ này được tạo theo hai cách chính. Thứ nhất, là nhân viên CNTT xác định rằng một nhiệm vụ vệ sinh, giám sát hoặc bất kỳ nhiệm vụ nào khác sẽ được thực hiện tốt hơn theo cách tự động, thay vì theo cách thủ công. Thứ hai, là trong quá trình cài đặt phần mềm doanh nghiệp tại chỗ. Trong trường hợp đó, một số tài khoản dịch vụ được tạo theo hướng dẫn của phần mềm cụ thể – trong quá trình cài đặt – và được giao nhiệm vụ quét, phân phối các bản cập nhật và các nhiệm vụ bảo trì tương tự.

Thách thức bảo mật tài khoản dịch vụ: Vô hình, đặc quyền cao và cực kỳ khó bảo vệ

Hãy hiểu điều gì làm cho tài khoản dịch vụ trở thành bề mặt tấn công không giám sát:

Thiếu tầm nhìn: Nghe có vẻ kỳ lạ nhưng không có tiện ích nào trong cơ sở hạ tầng nhận dạng có thể tự động lọc các tài khoản dịch vụ khỏi nhóm người dùng tổng thể. Cũng không có bất kỳ quy trình tài liệu tự động nào cho thấy việc tạo tài khoản dịch vụ.

Đặc quyền truy cập cao: Vì các tài khoản dịch vụ được tạo để liên lạc giữa các máy, nên không cần phải nói rằng họ phải có các đặc quyền cần thiết để truy cập vào tất cả các máy này, nghĩa là họ là người dùng quản trị, không khác gì bất kỳ quản trị viên CNTT nào.

Không bảo vệ PAM: Thông lệ phổ biến là bảo mật các tài khoản quản trị bằng cách đặt chúng vào kho tiền của giải pháp PAM và xoay vòng mật khẩu của chúng. Tuy nhiên, phương pháp này không thể áp dụng cho tài khoản dịch vụ vì mật khẩu của chúng được mã hóa cứng trong tập lệnh chạy tác vụ của chúng. Do đó, bất kỳ sự xoay vòng mật khẩu nào cũng sẽ làm mất hiệu lực mật khẩu trong tập lệnh, ngăn tài khoản dịch vụ truy cập vào tài nguyên đích của nó và sau đó phá vỡ mọi quy trình dựa trên tác vụ của tài khoản dịch vụ.

4 bước để bảo mật tài khoản dịch vụ toàn diện

Có vô số tài khoản dịch vụ trong bất kỳ tổ chức nào. Các tài khoản này có thể trở thành tài sản rủi ro cao, nếu không được kiểm tra, có thể tạo điều kiện cho các mối đe dọa lan truyền khắp mạng mà không bị phát hiện. Hãy xem Sách điện tử này để khám phá 4 bước đơn giản giúp giữ an toàn cho tài khoản dịch vụ của bạn.

Cách những kẻ tấn công tận dụng kết quả thấp của dịch vụ chiếm tài khoản cho chuyển động bên và lây lan ransomware

Giả sử rằng một tác nhân ransomware đã xâm phạm thành công một điểm cuối (máy trạm hoặc máy chủ đều giống nhau về vấn đề đó). Tất nhiên, đây chỉ là bước đầu tiên. Bước tiếp theo là bắt đầu quét môi trường để khám phá các tài khoản người dùng để thỏa hiệp, điều này sẽ cho phép kẻ thù di chuyển theo chiều ngang trong môi trường và cài đặt tải trọng ransomware vào càng nhiều máy càng tốt.

Nhưng chọn tài khoản nào? Đối thủ cần một tài khoản đủ đặc quyền để truy cập các máy chủ và máy trạm khác. Nhưng nó cũng phải là một tài khoản có thể được sử dụng dưới tầm ngắm mà không thu hút sự chú ý không mong muốn.

Đây là lý do tại sao tài khoản dịch vụ là mục tiêu thỏa hiệp tốt nhất. Những kẻ tấn công biết rằng có khả năng cao là không có ai đang tìm kiếm tài khoản này hoặc thậm chí tốt hơn – thậm chí không ai biết rằng tài khoản này tồn tại. Nó có thể đã được tạo ra từ nhiều năm trước bởi một quản trị viên đã rời công ty mà không thèm xóa các tài khoản dịch vụ mà anh ta đã tạo.

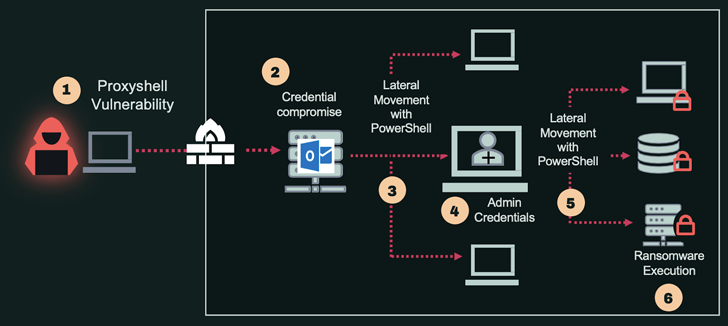

Ví dụ Tấn công Tài khoản Dịch vụ #1: Kiểu Tấn công Ransomware Sử dụng Tài khoản Dịch vụ của Microsoft Exchange Server bị xâm phạm

Sơ đồ dưới đây cho thấy một cuộc tấn công mẫu – một trong nhiều cuộc tấn công mà chúng tôi đã phân tích trong năm gần đây – trong đó kẻ thù đã sử dụng tài khoản dịch vụ của Exchange Server bị xâm phạm cho phần đầu tiên của hành động bên cạnh, tiếp theo là sự xâm phạm bổ sung của thông tin xác thực quản trị viên.

Xem chi tiết từng giai đoạn dưới đây:

Truy cập ban đầu: Xâm phạm Exchange Server khai thác lỗ hổng proxyshell

Thỏa hiệp thông tin xác thực: Lấy thông tin đăng nhập cho người dùng miền

Phong trào bên 1: Sử dụng tài khoản dịch vụ để truy cập các máy bổ sung

Thỏa hiệp thông tin xác thực 2: Lấy thông tin đăng nhập của người dùng quản trị viên

Chuyển động ngang 2: Sử dụng thông tin đăng nhập của quản trị viên để truyền bá rộng rãi trên nhiều máy

Thực thi phần mềm độc hại: Trồng và thực thi ransomware trên máy

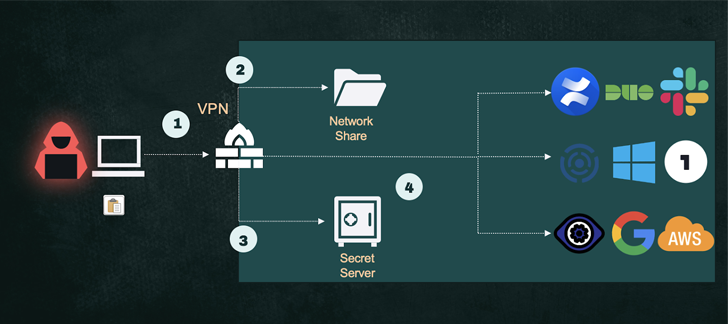

Ví dụ tấn công tài khoản dịch vụ #2: Chuyển động bên trong môi trường hỗn hợp của Uber

Cuộc tấn công nổi tiếng vào Uber diễn ra vài tháng trước đã kết hợp việc sử dụng tài khoản dịch vụ thỏa hiệp và sử dụng đáng kể. Trong trường hợp đó, đó là tài khoản dịch vụ có quyền truy cập vào PAM tại chỗ. Những kẻ tấn công đã tìm thấy tập lệnh có thông tin đăng nhập tài khoản dịch vụ trong ổ đĩa mạng dùng chung và sử dụng nó để trích xuất mật khẩu cho nhiều tài nguyên từ kho tiền của PAM.

Xem chi tiết từng giai đoạn dưới đây:

Truy cập ban đầu: Đánh bom MFA để có quyền truy cập qua VPN.

Thỏa hiệp thông tin xác thực 1: Đánh cắp thông tin đăng nhập tài khoản dịch vụ từ một thư mục dùng chung.

Thỏa hiệp thông tin xác thực 2: Đánh cắp bí mật từ Máy chủ bí mật của PAM.

Phong trào bên: Sử dụng bí mật để truy cập nhiều tài nguyên nhạy cảm

Silverfort Tự động khám phá, giám sát và bảo vệ tài khoản dịch vụ

Nền tảng bảo vệ danh tính thống nhất của Silverfort là giải pháp đầu tiên tự động hóa hoàn toàn vòng đời bảo mật của tài khoản dịch vụ mà người dùng gần như không cần nỗ lực:

Khám phá tất cả các tài khoản dịch vụ và lập bản đồ hoạt động của chúng

Tích hợp gốc của Silverfort với Active Directory cho phép nó phân tích mọi nỗ lực truy cập và xác thực đến của tất cả các tài khoản người dùng, đồng thời dễ dàng phát hiện xem một tài khoản có hành vi lặp lại và có thể dự đoán được để phân biệt tài khoản dịch vụ với người dùng tiêu chuẩn hay không. Dựa trên phân tích này, Silverfort tạo đầu ra của tất cả các tài khoản dịch vụ trong môi trường. Hơn nữa, phát hiện này không chỉ là một danh sách các tài khoản mà còn hiển thị các đặc quyền của tài khoản, đó là nguồn và đích, mức độ hoạt động và các tính năng hành vi khác.

Phân tích rủi ro liên tục để tiết lộ nếu tài khoản dịch vụ có dấu hiệu thỏa hiệp

Silverfort xác định hành vi cơ bản của mọi tài khoản dịch vụ và liên tục theo dõi hoạt động của tài khoản đó. Đối với tài khoản dịch vụ, dấu hiệu thỏa hiệp rõ ràng nhất là sai lệch so với hành vi cố định của nó, vì vậy, bất cứ khi nào xảy ra sai lệch – chẳng hạn như truy cập máy trạm hoặc máy chủ mới hoặc đột ngột tăng khối lượng hoạt động – công cụ của Silverfort sẽ nâng điểm rủi ro của tài khoản.

Bảo vệ tích cực với các chính sách được tạo tự động, được kích hoạt chỉ bằng một cú nhấp chuột

Silverfort tự động tạo chính sách truy cập cho từng tài khoản dịch vụ mà nó phát hiện. Chính sách này được kích hoạt bất cứ khi nào tài khoản dịch vụ khác với hành vi bình thường (như đã giải thích trước đây) hoặc khi mức độ rủi ro của tài khoản tăng lên do các mối đe dọa danh tính được phát hiện (Pass-the-Hash, Kerberoasting, Pass-the-Ticket, v.v.). Chính sách này có thể kích hoạt cảnh báo hoặc chặn thực tế quyền truy cập tài khoản dịch vụ, theo cấu hình của người dùng. Tương tác duy nhất được yêu cầu từ phía người dùng là nhấp vào nút kích hoạt chính sách.

Tìm kiếm một cách để bảo mật tài khoản dịch vụ của bạn? Lên lịch cuộc gọi với một trong những chuyên gia của chúng tôi để tìm hiểu cách Silverfort có thể hỗ trợ.