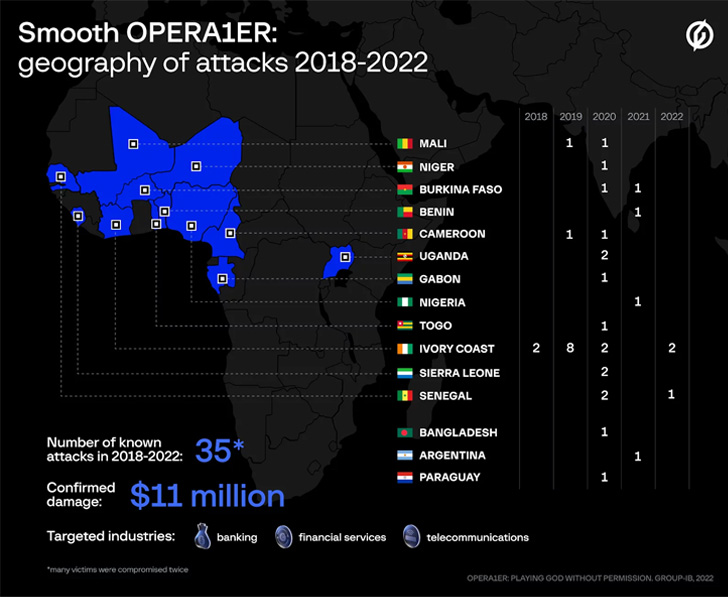

Một diễn viên đe dọa nói tiếng Pháp được lồng tiếng VẬN HÀNH có liên quan đến một loạt hơn 30 cuộc tấn công mạng thành công nhằm vào các ngân hàng, dịch vụ tài chính và các công ty viễn thông trên khắp châu Phi, châu Á và châu Mỹ Latinh từ năm 2018 đến năm 2022.

Theo công ty an ninh mạng Group-IB có trụ sở tại Singapore, các cuộc tấn công đã dẫn đến vụ trộm tổng cộng 11 triệu USD, với thiệt hại thực tế ước tính lên tới 30 triệu USD.

Một số cuộc tấn công gần đây hơn vào năm 2021 và 2021 đã chỉ ra năm ngân hàng khác nhau ở Burkina Faso, Benin, Bờ Biển Ngà và Senegal. Nhiều nạn nhân được xác định là đã bị xâm nhập hai lần và cơ sở hạ tầng của họ sau đó đã được vũ khí hóa để tấn công các tổ chức khác.

OPERA1ER, còn được biết đến với các tên DESKTOP-GROUP, Common Raven và NXSMS, được biết đến là hoạt động tích cực từ năm 2016, hoạt động với mục tiêu thực hiện các vụ trộm có động cơ tài chính và lấy cắp tài liệu để sử dụng thêm trong các cuộc tấn công lừa đảo trực tuyến.

“OPERA1ER thường hoạt động trong các ngày cuối tuần và ngày lễ”, Group-IB cho biết trong một báo cáo được chia sẻ với The Hacker News, nói thêm rằng “toàn bộ kho vũ khí của đối thủ dựa trên các chương trình mã nguồn mở và trojan, hoặc các RAT được xuất bản miễn phí có thể được tìm thấy trên web đen. “

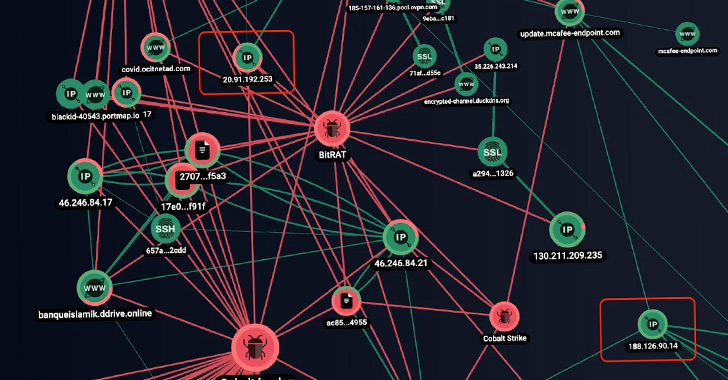

Điều này bao gồm phần mềm độc hại có sẵn như Nanocore, Netwire, Agent Teslam Venom RAT, BitRAT, metasploit và Cobalt Strike Beacon, trong số những phần mềm khác.

Chuỗi tấn công bắt đầu bằng “email lừa đảo trực tuyến chất lượng cao” với các chiêu dụ theo chủ đề hóa đơn và giao hàng được viết chủ yếu bằng tiếng Pháp và ở mức độ thấp hơn bằng tiếng Anh.

Những thông báo này có các tệp đính kèm hoặc liên kết lưu trữ ZIP tới Google Drive, máy chủ Discord, các trang web hợp pháp bị nhiễm và các miền khác do tác nhân kiểm soát, dẫn đến việc triển khai trojan truy cập từ xa.

Thành công trong quá trình thực thi RAT, các khuôn khổ sau khai thác như Metasploit Meterpreter và Cobalt Strike Beacon được tải xuống và khởi chạy để thiết lập quyền truy cập liên tục, thu thập thông tin đăng nhập và trích xuất các tệp quan tâm, nhưng không phải trước một thời gian do thám kéo dài để hiểu các hoạt động của back-end.

Điều này được chứng minh bởi thực tế là kẻ đe dọa đã được quan sát thấy đã chi tiêu từ ba đến 12 tháng kể từ lần xâm nhập ban đầu cho đến khi thực hiện các giao dịch gian lận để rút tiền từ máy ATM.

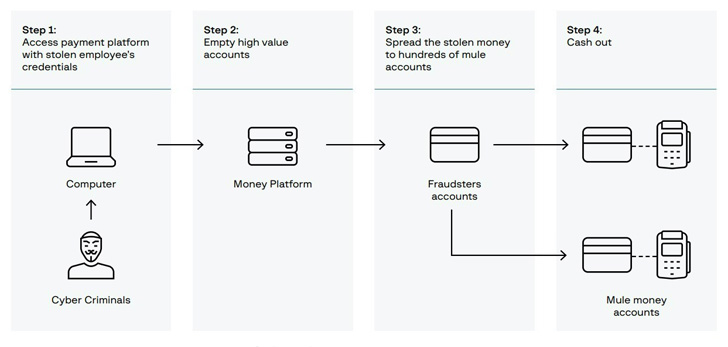

Giai đoạn cuối của cuộc tấn công bao gồm việc đột nhập vào chương trình phụ trợ ngân hàng kỹ thuật số của nạn nhân, cho phép kẻ thù chuyển tiền từ các tài khoản có giá trị cao sang hàng trăm tài khoản giả mạo và cuối cùng rút tiền qua máy ATM với sự trợ giúp của mạng lưới lừa tiền được thuê trước .

Group-IB giải thích: “Ở đây rõ ràng việc tấn công và đánh cắp tiền là có thể xảy ra vì những kẻ xấu đã quản lý để tích lũy các cấp quyền truy cập khác nhau vào hệ thống bằng cách đánh cắp thông tin đăng nhập của nhiều người dùng nhà điều hành khác nhau,” Group-IB giải thích.

Trong một ví dụ, hơn 400 tài khoản thuê bao la đã được sử dụng để bòn rút tiền bất hợp pháp, cho thấy rằng “cuộc tấn công rất tinh vi, có tổ chức, phối hợp và được lên kế hoạch trong một thời gian dài”

Các phát hiện – được thực hiện với sự hợp tác của gã khổng lồ viễn thông Orange – mà OPERA1ER đã quản lý để ngăn chặn hoạt động gian lận ngân hàng bằng cách chỉ dựa vào phần mềm độc hại có sẵn công khai cho thấy nỗ lực đã nghiên cứu các mạng nội bộ của các tổ chức.

Công ty lưu ý: “Không có mối đe dọa zero-day nào trong kho vũ khí của OPERA1ER và các cuộc tấn công thường sử dụng cách khai thác các lỗ hổng được phát hiện cách đây 3 năm”. “Bằng cách nhích từng bước một cách chậm rãi và cẩn thận qua hệ thống được nhắm mục tiêu, chúng đã có thể thực hiện thành công ít nhất 30 cuộc tấn công trên khắp thế giới trong vòng chưa đầy ba năm.”