Ngày 13 tháng 3 năm 2023Ravie LakshmananTấn công mạng / Phần mềm độc hại

Các Hồng đậm diễn viên đe dọa liên tục nâng cao (APT) đã được liên kết với một loạt các cuộc tấn công mới nhắm vào các tổ chức chính phủ và quân đội ở các quốc gia Đông Nam Á bằng phần mềm độc hại có tên KamiKakaBot.

Dark Pink, còn được gọi là Saaiwc, đã được Group-IB mô tả rộng rãi vào đầu năm nay, mô tả việc sử dụng các công cụ tùy chỉnh như TelePowerBot và KamiKakaBot để chạy các lệnh tùy ý và lọc thông tin nhạy cảm.

Tác nhân đe dọa bị nghi ngờ có nguồn gốc từ Châu Á-Thái Bình Dương và đã hoạt động ít nhất là từ giữa năm 2021, với tốc độ gia tăng được quan sát thấy vào năm 2022.

“Các cuộc tấn công mới nhất, diễn ra vào tháng 2 năm 2023, gần giống với các cuộc tấn công trước đó”, công ty an ninh mạng Hà Lan EclecticIQ tiết lộ trong một báo cáo mới được công bố vào tuần trước.

“Sự khác biệt chính trong chiến dịch tháng Hai là thói quen che giấu phần mềm độc hại đã được cải thiện để trốn tránh các biện pháp chống phần mềm độc hại tốt hơn.”

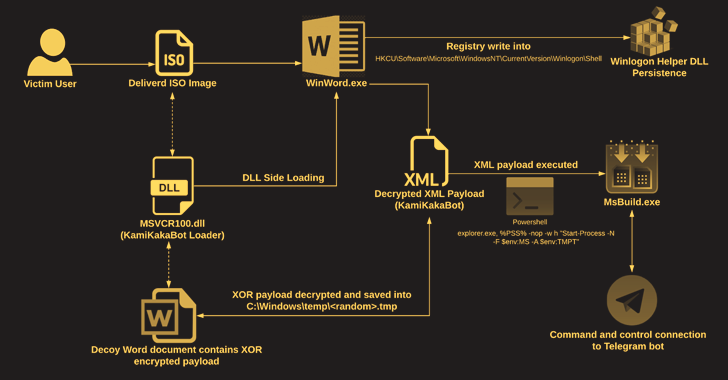

Các cuộc tấn công diễn ra dưới dạng mồi nhử kỹ thuật xã hội có chứa tệp đính kèm tệp hình ảnh ISO trong thư email để phân phối phần mềm độc hại.

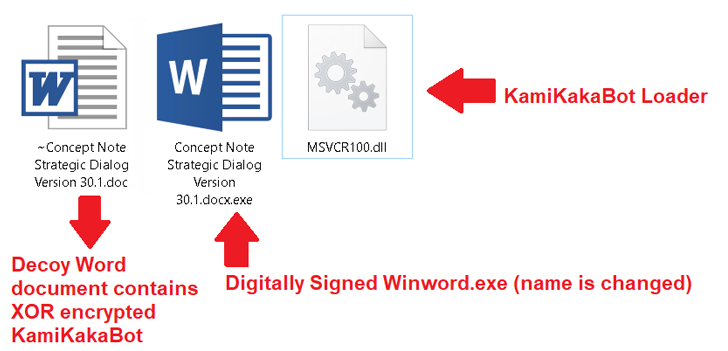

Hình ảnh ISO bao gồm một tệp thực thi (Winword.exe), một trình tải (MSVCR100.dll) và một tài liệu Microsoft Word giả, tài liệu sau này được nhúng với tải trọng KamiKakaBot.

Về phần mình, trình tải được thiết kế để tải phần mềm độc hại KamiKakaBot bằng cách tận dụng phương pháp tải bên DLL để trốn tránh các biện pháp bảo vệ và tải nó vào bộ nhớ của tệp nhị phân Winword.exe.

KamiKakaBot chủ yếu được thiết kế để đánh cắp dữ liệu được lưu trữ trong trình duyệt web và thực thi mã từ xa bằng Command Prompt (cmd.exe), đồng thời áp dụng các kỹ thuật trốn tránh để hòa nhập với môi trường nạn nhân và cản trở việc phát hiện.

Sự tồn tại trên máy chủ bị xâm nhập đạt được bằng cách lạm dụng thư viện Trình trợ giúp Winlogon để thực hiện các sửa đổi khóa Windows Registry độc hại. Dữ liệu được thu thập sau đó được lọc ra bot Telegram dưới dạng kho lưu trữ ZIP.

“Việc sử dụng các dịch vụ web hợp pháp làm máy chủ ra lệnh và kiểm soát (C2), chẳng hạn như Telegram, vẫn là lựa chọn số một cho các tác nhân đe dọa khác nhau, từ tội phạm mạng thông thường đến các tác nhân đe dọa dai dẳng nâng cao”, công ty có trụ sở tại Amsterdam nói.

“nhóm apt Dark Pink rất có thể là một tác nhân đe dọa có động cơ gián điệp mạng, đặc biệt khai thác mối quan hệ giữa các quốc gia ASEAN và châu Âu để tạo ra các mồi nhử lừa đảo trong chiến dịch tháng 2 năm 2023.”