Một phân tích mới về các công cụ được sử dụng bởi hoạt động ransomware Black Basta đã xác định mối quan hệ giữa kẻ đe dọa và nhóm FIN7 (hay còn gọi là Carbanak).

Liên kết này “có thể gợi ý rằng Black Basta và FIN7 duy trì một mối quan hệ đặc biệt hoặc một hoặc nhiều cá nhân thuộc cả hai nhóm”, công ty an ninh mạng SentinelOne cho biết trong một bài viết kỹ thuật được chia sẻ với The Hacker News.

Black Basta, xuất hiện vào đầu năm nay, được cho là do một phần mềm tống tiền ransomware đã chiếm đoạt hơn 90 tổ chức tính đến tháng 9 năm 2022, cho thấy rằng đối thủ này được tổ chức tốt và có nguồn lực tốt.

Một khía cạnh đáng chú ý khiến nhóm nổi bật, theo SentinelOne, là thực tế không có dấu hiệu nào cho thấy các nhà điều hành của họ đang cố gắng tuyển dụng các chi nhánh hoặc quảng cáo phần mềm độc hại dưới dạng RaaS trên các diễn đàn darknet hoặc thị trường phần mềm tội phạm.

Điều này làm tăng khả năng các nhà phát triển Black Basta cắt bỏ các chi nhánh khỏi chuỗi và triển khai ransomware thông qua bộ công cụ tùy chỉnh của riêng họ hoặc làm việc với một nhóm chi nhánh gần gũi mà không cần tiếp thị kho của họ.

Các chuỗi tấn công liên quan đến Black Basta được biết là tận dụng QBot (hay còn gọi là Qakbot), do đó, được gửi bằng cách gửi email lừa đảo chứa tài liệu microsoft office dựa trên macro, với các lây nhiễm mới hơn lợi dụng hình ảnh ISO và ống nhỏ giọt LNK để vượt qua Microsoft quyết định chặn macro trong các tệp được tải xuống từ web theo mặc định.

Khi Qakbot có được chỗ đứng bền vững trong môi trường mục tiêu, người điều hành Black Basta vào hiện trường để tiến hành trinh sát bằng cách kết nối với nạn nhân thông qua cửa hậu, sau đó khai thác các lỗ hổng đã biết (ví dụ: ZeroLogon, PrintNightmare và NoPac) để nâng cao đặc quyền.

Cũng được đưa vào sử dụng ở giai đoạn này là các cửa hậu như SystemBC (hay còn gọi là Coroxy) để lọc dữ liệu và tải xuống các mô-đun độc hại bổ sung, trước khi tiến hành chuyển động bên và thực hiện các bước để làm suy yếu khả năng phòng thủ bằng cách vô hiệu hóa các giải pháp bảo mật đã cài đặt.

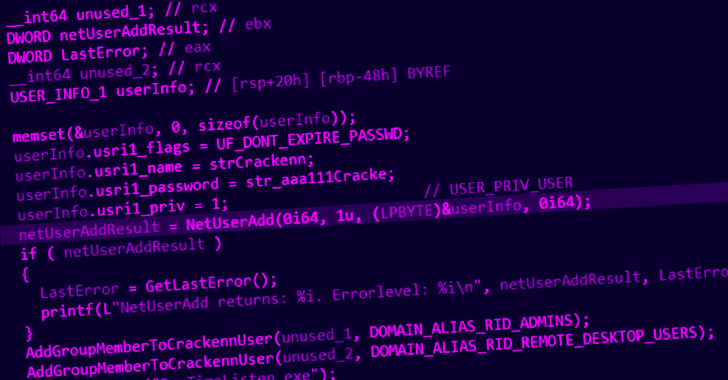

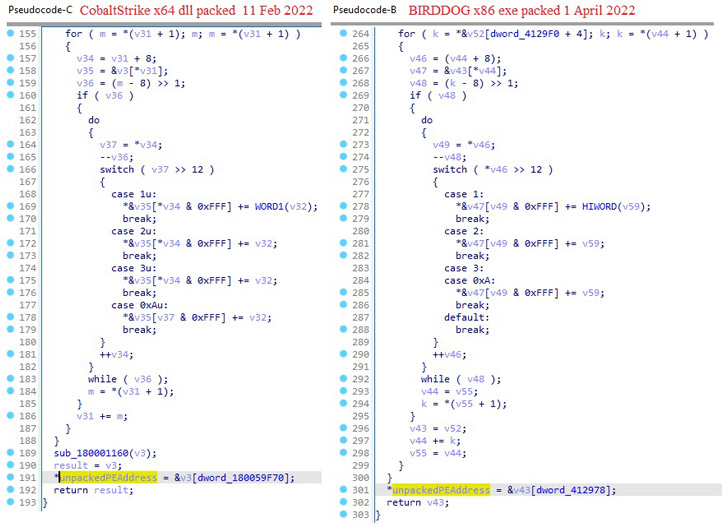

Điều này cũng bao gồm một công cụ né tránh EDR tùy chỉnh được sử dụng độc quyền trong các sự cố Black Basta và được nhúng với một cửa sau có tên BIRDDOG, còn được gọi là SocksBot và đã được sử dụng trong một số cuộc tấn công trước đây được quy cho nhóm FIN7.

Tổ chức tội phạm mạng FIN7, hoạt động từ năm 2012, có thành tích về việc thực hiện các chiến dịch phần mềm độc hại quy mô lớn nhắm vào các hệ thống điểm bán hàng (PoS) nhằm vào các ngành nhà hàng, cờ bạc và khách sạn để gian lận tài chính.

Tuy nhiên, trong hai năm qua, nhóm đã chuyển sang sử dụng ransomware để tạo ra doanh thu bất hợp pháp, đầu tiên là Darkside và sau đó là BlackMatter và BlackCat, chưa kể đến việc thành lập các công ty bình phong giả mạo để tuyển dụng những người kiểm tra thâm nhập không chủ ý để thực hiện các cuộc tấn công ransomware.

Các nhà nghiên cứu Antonio Cocomazzi và Antonio Pirozzi cho biết: “Tại thời điểm này, có khả năng FIN7 hoặc một chi nhánh đã bắt đầu viết các công cụ từ đầu để tách các hoạt động mới của họ ra khỏi công cụ cũ,” các nhà nghiên cứu Antonio Cocomazzi và Antonio Pirozzi cho biết. “Có khả năng là (các) nhà phát triển đằng sau các công cụ của họ để làm suy yếu khả năng phòng vệ của nạn nhân, hoặc là một nhà phát triển cho FIN7.”

Các phát hiện được đưa ra vài tuần sau khi diễn viên Black Basta được quan sát thấy sử dụng trojan Qakbot để triển khai các khung Cobalt Strike và Brute Ratel C4 như một trọng tải giai đoạn hai trong các cuộc tấn công gần đây.

Các nhà nghiên cứu kết luận: “Hệ sinh thái phần mềm tội phạm liên tục mở rộng, thay đổi và phát triển. “FIN7 (hay Carbanak) thường được ghi nhận là đã đổi mới trong không gian tội phạm, đưa các cuộc tấn công chống lại các ngân hàng và hệ thống PoS lên một tầm cao mới ngoài kế hoạch của các đồng nghiệp của họ.”

Tiết lộ cũng được đưa ra khi Mạng lưới Thực thi Tội phạm Tài chính Hoa Kỳ (FinCEN) báo cáo sự gia tăng các cuộc tấn công ransomware nhắm vào các thực thể trong nước từ 487 vào năm 2020 lên 1.489 vào năm 2021, gánh chịu tổng chi phí là 1,2 tỷ đô la, tăng 188% so với 416 triệu đô la năm trước. .