Mọi người dùng và đăng nhập ứng dụng SaaS là một mối đe dọa tiềm tàng; cho dù đó là các tác nhân xấu hay các cộng sự cũ bất mãn tiềm ẩn, quản lý danh tính và kiểm soát truy cập là rất quan trọng để ngăn chặn các truy cập không mong muốn hoặc nhầm lẫn vào dữ liệu và hệ thống của tổ chức.

Vì các doanh nghiệp có hàng nghìn đến hàng chục nghìn người dùng và hàng trăm đến hàng nghìn ứng dụng khác nhau, nên việc đảm bảo an toàn cho từng điểm truy cập và vai trò của người dùng không phải là điều dễ dàng. Các nhóm bảo mật cần giám sát tất cả các danh tính để đảm bảo rằng hoạt động của người dùng đáp ứng các nguyên tắc bảo mật của tổ chức họ.

Các giải pháp Quản lý Danh tính và Truy cập (IAM) quản lý danh tính người dùng và kiểm soát quyền truy cập vào các tài nguyên và ứng dụng của doanh nghiệp. Khi danh tính trở thành vành đai mới, việc đảm bảo khu vực này được quản lý bởi đội an ninh là rất quan trọng.

Gartner gần đây đã đặt tên cho một kỷ luật bảo mật mới được gọi là Phát hiện và phản hồi mối đe dọa danh tính (ITDR) kết hợp các cơ chế phát hiện để điều tra các hoạt động và thay đổi tư thế đáng ngờ cũng như phản ứng với các cuộc tấn công để khôi phục tính toàn vẹn của cơ sở hạ tầng nhận dạng.

ITDR kết hợp các phương pháp quản trị SaaS Security IAM mạnh mẽ và các phương pháp hay nhất được tìm thấy trong các giải pháp Quản lý tư thế bảo mật SaaS (SSPM), cho phép các nhóm bảo mật có được khả năng hiển thị liên tục và tổng hợp về tài khoản người dùng, quyền và các hoạt động đặc quyền trên ngăn xếp SaaS, chẳng hạn như:

Xác định ai đang truy cập cái gì và khi nào cũng như với các mức đặc quyền phù hợp Kiểm tra liên quan đến hành động của người dùng, tập trung vào những người dùng có đặc quyền Phát hiện và hợp nhất liên tục và tự động của Vai trò xác định kích thước quyền bằng cách thu hồi quyền truy cập không cần thiết hoặc không mong muốn

Cho dù bạn là CISO, CNTT hay trong nhóm Quản trị, Rủi ro và Tuân thủ (GRC), bài viết này sẽ đề cập đến vai trò của Quản trị Quản lý Nhận dạng và Truy cập như một phần của chương trình bảo mật SaaS của tổ chức.

Tìm hiểu cách triển khai quản trị IAM trong Bảo mật SaaS của bạn.

Quản trị IAM là gì

Quản trị IAM cho phép nhóm bảo mật hành động theo các vấn đề phát sinh bằng cách cung cấp giám sát liên tục về tư thế Bảo mật SaaS của công ty cũng như việc thực hiện kiểm soát truy cập của công ty.

Có một số lĩnh vực phòng ngừa quan trọng trong đó SSPM, như Lá chắn thích ứng, có thể quản lý Quản lý nhận dạng và quản lý truy cập: 1) Cấu hình sai 2) Lỗ hổng 3) Tiếp xúc.

Cấu hình sai

Các điều khiển IAM cần được định cấu hình liên tục. Các cấu hình IAM cần được theo dõi để phát hiện bất kỳ thay đổi đáng ngờ nào và đảm bảo rằng các bước thích hợp được thực hiện để điều tra và khắc phục khi có liên quan.

Ví dụ: một tổ chức có thể kích hoạt MFA trên toàn tổ chức và không yêu cầu. Lỗ hổng trong việc thực thi chính sách này có thể khiến tổ chức gặp rủi ro – và một SSPM có thể cảnh báo cho nhóm bảo mật về lỗ hổng này.

Các lỗ hổng

Giải pháp SSPM có thể sử dụng các biện pháp kiểm soát vá lỗi hoặc bù đắp để giải quyết các lỗ hổng thường bị khai thác trong cơ sở hạ tầng nhận dạng như thiết bị của người dùng SaaS. Ví dụ, một người dùng CRM có đặc quyền có thể gây ra rủi ro cao cho công ty nếu thiết bị của họ dễ bị tấn công. Để khắc phục các mối đe dọa tiềm ẩn xuất phát từ thiết bị, các nhóm bảo mật cần có khả năng tương quan giữa người dùng ứng dụng SaaS, vai trò và quyền với tình trạng vệ sinh của thiết bị liên quan của họ. Chiến thuật end-to-end này cho phép một cách tiếp cận không tin cậy toàn diện đối với bảo mật SaaS.

Một lỗ hổng nghiêm trọng khác bắt nguồn từ các giao thức xác thực mà quyền truy cập mật khẩu bị giới hạn trong phương pháp xác thực một yếu tố, chẳng hạn như với các giao thức cũ như IMAP, POP, SMTP và API nhắn tin (MAPI). SSPM có thể xác định vị trí của các giao thức này trên ngăn xếp SaaS của tổ chức.

Phơi bày

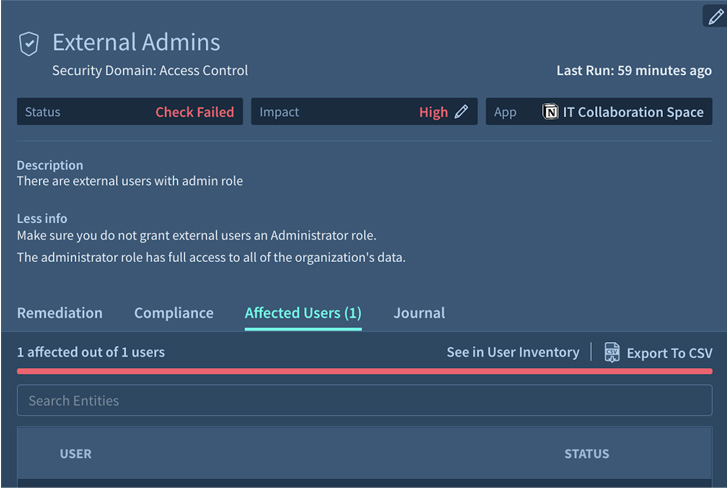

SSPM giúp giảm thiểu bề mặt tấn công bằng cách xác định và giảm thiểu các vị trí tiếp xúc. Ví dụ: xóa các đặc quyền không cần thiết hoặc quá mức hoặc cho phép quản trị viên bên ngoài đối với một ứng dụng quan trọng đối với doanh nghiệp. (Xem hình 1.)

Ngoài ra, quyền truy cập ứng dụng của bên thứ 3, còn được gọi là quyền truy cập SaaS-to-SaaS có thể khiến tổ chức bị lộ. Người dùng kết nối một ứng dụng này với một ứng dụng khác để cung cấp các tính năng nâng cao hoặc thông tin của người dùng (ví dụ: danh bạ, tệp, lịch, v.v.). Kết nối này nâng cao hiệu quả quy trình làm việc và kết quả là không gian làm việc của nhân viên được kết nối với nhiều ứng dụng khác nhau. Tuy nhiên, nhóm bảo mật thường tối kỵ về những ứng dụng nào đã được kết nối với hệ sinh thái của tổ chức họ, không thể giám sát hoặc giảm thiểu bất kỳ mối đe dọa nào.

Gói (lại

IAM là một phương pháp để tăng cường kiểm soát truy cập, trong khi Quản trị IAM trong SSPM cung cấp khả năng giám sát liên tục các tính năng này để đảm bảo các nhóm bảo mật có khả năng hiển thị và kiểm soát đầy đủ những gì đang xảy ra trong miền.

Nhận bản demo trực tiếp để tìm hiểu cách đạt được Danh tính và Quản trị quyền truy cập cho ngăn xếp SaaS của bạn.