Ngày 28 tháng 2 năm 2023Ravie LakshmananRansomware / Phần mềm độc hại

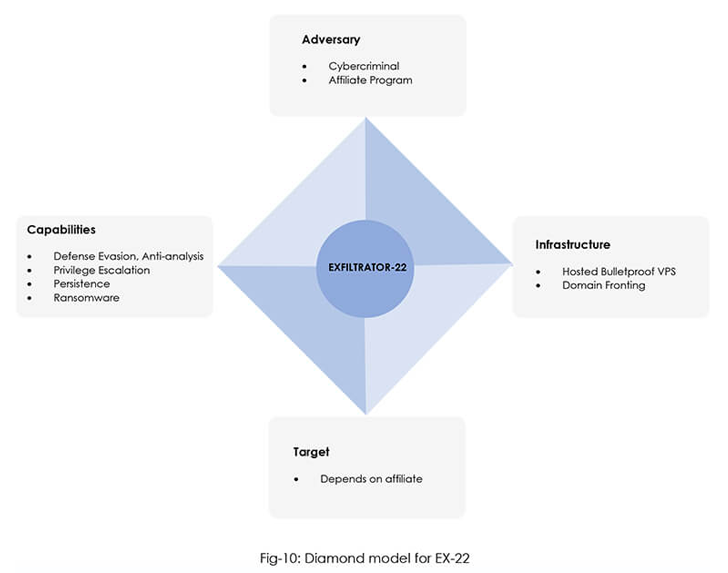

Một khuôn khổ hậu khai thác mới có tên EXFILTRATOR-22 (còn gọi là EX-22) đã xuất hiện trong thực tế với mục tiêu triển khai phần mềm tống tiền trong mạng doanh nghiệp trong khi bay dưới radar.

CYFIRMA cho biết trong một báo cáo mới: “Nó đi kèm với một loạt các khả năng, khiến cho việc hậu khai thác trở nên dễ dàng đối với bất kỳ ai mua công cụ này”.

Một số tính năng đáng chú ý bao gồm thiết lập trình bao đảo ngược với các đặc quyền nâng cao, tải lên và tải xuống tệp, ghi lại các lần gõ phím, khởi chạy ransomware để mã hóa tệp và bắt đầu phiên VNC (Máy tính mạng ảo) trực tiếp để truy cập thời gian thực.

Nó cũng được trang bị để tồn tại sau khi khởi động lại hệ thống, thực hiện chuyển động bên thông qua một con sâu, xem các quy trình đang chạy, tạo hàm băm mật mã của tệp và trích xuất mã thông báo xác thực.

Công ty an ninh mạng đã đánh giá với độ tin cậy vừa phải rằng các tác nhân đe dọa chịu trách nhiệm tạo phần mềm độc hại đang hoạt động từ Bắc, Đông hoặc Đông Nam Á và có khả năng là các chi nhánh cũ của phần mềm tống tiền LockBit.

Được quảng cáo là phần mềm độc hại hoàn toàn không thể phát hiện trên Telegram và YouTube, EX-22 được cung cấp với giá 1.000 đô la một tháng hoặc 5.000 đô la để truy cập trọn đời. Những kẻ tội phạm mua bộ công cụ được cung cấp bảng đăng nhập để truy cập máy chủ EX-22 và điều khiển phần mềm độc hại từ xa.

Kể từ lần đầu tiên xuất hiện vào ngày 27 tháng 11 năm 2022, tác giả phần mềm độc hại đã liên tục lặp lại bộ công cụ với các tính năng mới, cho thấy công việc phát triển đang tích cực.

Các kết nối đến LockBit 3.0 phát sinh từ sự chồng chéo về kỹ thuật và cơ sở hạ tầng, với cả hai dòng phần mềm độc hại sử dụng cùng một cơ chế giao diện miền để ẩn lưu lượng truy cập lệnh và kiểm soát (C2).

Mô hình post-khai thác-framework-as-a-service (PEFaaS) là công cụ mới nhất dành cho những kẻ thù đang tìm cách duy trì quyền truy cập bí mật vào các thiết bị bị xâm nhập trong một khoảng thời gian dài.

Nó cũng tham gia các khuôn khổ khác như Manjusaka và Alchimist cũng như các lựa chọn thay thế nguồn mở và hợp pháp như Cobalt Strike, Metasploit, Sliver, Empire, Brute Ratel và Havoc đã được đồng chọn cho các mục đích độc hại.