Ngày 05 tháng 7 năm 2023Ravie Lakshmanan Chuỗi cung ứng / Bảo mật phần mềm

Sổ đăng ký npm cho môi trường thời gian chạy JavaScript của Node.js dễ bị ảnh hưởng bởi cái gọi là sự nhầm lẫn rõ ràng cuộc tấn công có khả năng cho phép các tác nhân đe dọa che giấu phần mềm độc hại trong phần phụ thuộc của dự án hoặc thực hiện thực thi tập lệnh tùy ý trong khi cài đặt.

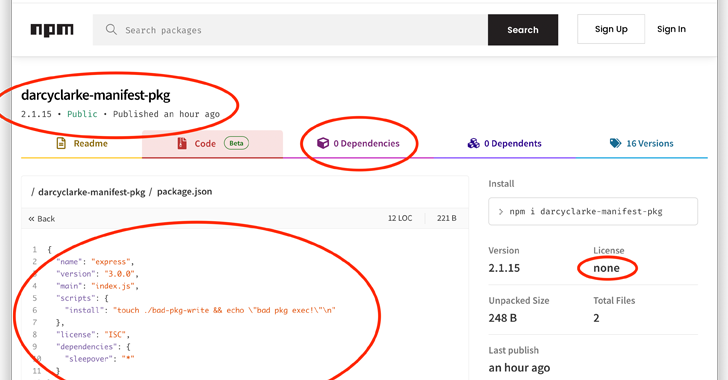

“Bản kê khai của gói npm được xuất bản độc lập với tarball của nó,” Darcy Clarke, cựu giám đốc kỹ thuật của GitHub và npm, cho biết trong một bài viết kỹ thuật được xuất bản vào tuần trước. “Bản kê khai không bao giờ được xác thực đầy đủ đối với nội dung của tarball.”

Clarke nói thêm: “Hệ sinh thái đã giả định rộng rãi rằng nội dung của tệp kê khai và tarball là nhất quán.

Cốt lõi của vấn đề bắt nguồn từ thực tế là tệp kê khai và siêu dữ liệu gói được tách riêng và chúng không bao giờ được tham chiếu chéo với nhau, do đó dẫn đến hành vi không mong muốn và sử dụng sai khi có sự không khớp.

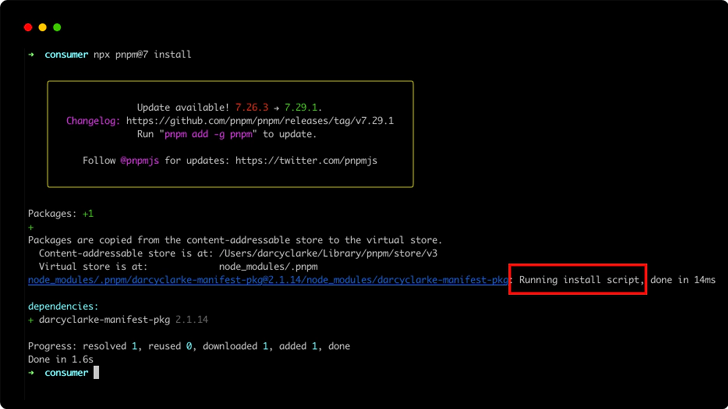

Do đó, kẻ đe dọa có thể khai thác lỗ hổng này để xuất bản một mô-đun có tệp kê khai (package.json) chứa các phụ thuộc ẩn cũng như chạy các tập lệnh cài đặt, sau đó có thể mở đường cho một cuộc tấn công chuỗi cung ứng và đầu độc môi trường của một nhà phát triển.

“Sự nhầm lẫn rõ ràng nhất trở thành vấn đề trong môi trường phát triển mà không có quy trình làm việc và công cụ DevSecOps hiệu quả, đặc biệt là khi các ứng dụng tin tưởng một cách mù quáng vào các bảng kê khai ứng dụng thay vì các tệp thực tế (dễ bị tổn thương hoặc độc hại) có trong các gói nguồn mở,” nhà báo và nhà nghiên cứu Sonatype Ax Sharma cho biết.

Phát hiện nhấn mạnh thực tế rằng không thể dựa vào siêu dữ liệu chứa trong các tệp kê khai gói khi tải xuống một gói từ kho lưu trữ nguồn mở, yêu cầu người dùng thực hiện các bước để quét các gói để tìm bất kỳ tính năng và khai thác bất thường nào.

GitHub, theo Clarke, được cho là đã nhận thức được vấn đề ít nhất là từ đầu tháng 11 năm 2022, với công ty con của Microsoft cho biết họ có kế hoạch giải quyết vấn đề này trong nội bộ kể từ tháng 3 năm 2023. Tuy nhiên, vấn đề vẫn chưa được giải quyết cho đến nay.

Trong trường hợp không có bản sửa lỗi chính thức, nhà nghiên cứu bảo mật Felix Pankratz đã cung cấp một tập lệnh Python có thể được sử dụng để kiểm tra sự không khớp giữa các tệp kê khai trong mô-đun npm.

Sự phát triển này cũng diễn ra khi công ty bảo mật dành cho nhà phát triển Snyk, hợp tác với Redhunt Labs, đã kiểm tra 11.900 kho lưu trữ từ 1.000 tổ chức GitHub hàng đầu để tìm các phụ thuộc không an toàn, phát hiện ra 1.229.601 lỗ hổng trong 15.584 tệp phụ thuộc dễ bị tấn công.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

🔐 Quản lý quyền truy cập đặc quyền: Tìm hiểu cách chinh phục những thách thức chính

Khám phá các cách tiếp cận khác nhau để chinh phục các thử thách Quản lý tài khoản đặc quyền (PAM) và tăng cấp cho chiến lược bảo mật truy cập đặc quyền của bạn.

Đặt chỗ của bạn

Nghiên cứu cho biết: “Việc giải tuần tự hóa dữ liệu không đáng tin cậy là loại lỗ hổng phổ biến nhất với con số khổng lồ 130.831 lần xuất hiện trong các kho lưu trữ Java, khiến nó chiếm 40% tổng số lỗ hổng được xác định”.

Trong các dự án dựa trên JavaScript, ô nhiễm nguyên mẫu nổi lên như một thiếu sót hàng đầu với 343.332 lần xuất hiện. Các lỗ hổng từ chối dịch vụ (DoS) góp mặt nhiều nhất trong các dự án Python và Ruby với lần lượt là 19.652 và 56.331 lần.

Các nhà nghiên cứu bảo mật Umair Nehri và Vandana Verma Sehgal cho biết: “Mối đe dọa về sự phụ thuộc dễ bị tổn thương làm gián đoạn tình trạng bảo mật của chuỗi cung ứng phần mềm vẫn tồn tại”. “Vì vậy, các nhà phát triển phải cẩn thận với các phần phụ thuộc mà họ sử dụng trong các dự án của mình và luôn cập nhật chúng để giữ cho chúng được vá khỏi bất kỳ lỗ hổng nào đã biết.”