Các thực thể ở Đông và Đông Nam Á cũng như Ukraine đã trở thành mục tiêu ít nhất kể từ năm 2020 bởi một phân nhóm không có giấy tờ trước đây của APT41, một mối đe dọa dai dẳng cấp cao của Trung Quốc (APT).

Công ty an ninh mạng Trend Micro, công ty đặt tên cho nhóm gián điệp Địa long chicho biết chiến dịch kéo dài của nam diễn viên có thể được chia thành hai dựa trên bộ công cụ được triển khai để tấn công nạn nhân của nó.

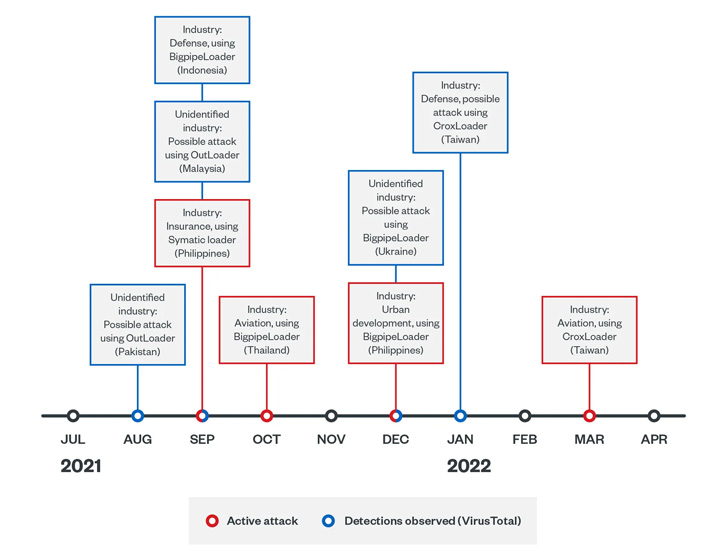

Làn sóng đầu tiên từ tháng 5 năm 2020 đến tháng 2 năm 2021 được cho là đã nhắm mục tiêu vào các ngành chính phủ, cơ sở hạ tầng và chăm sóc sức khỏe ở Đài Loan và lĩnh vực ngân hàng ở Trung Quốc, trong khi loạt xâm nhập tiếp theo từ tháng 8 năm 2021 đến tháng 6 năm 2022 đã xâm nhập vào các nạn nhân nổi tiếng ở Ukraine và một số quốc gia ở Châu Á.

Điều này bao gồm các ngành công nghiệp quốc phòng, hàng không, bảo hiểm và phát triển đô thị ở Đài Loan, Trung Quốc, Thái Lan, Malaysia, Indonesia, Pakistan và Ukraine.

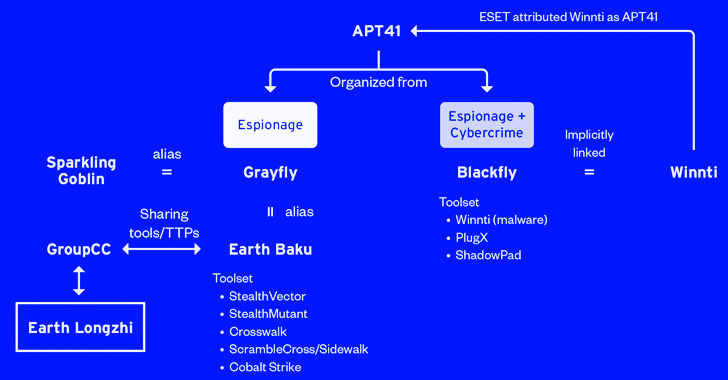

Công ty an ninh mạng Nhật Bản cho biết thêm, các mô hình nạn nhân và các lĩnh vực được nhắm mục tiêu trùng lặp với các cuộc tấn công được thực hiện bởi một nhóm chị em riêng biệt của APT41 (hay còn gọi là Winnti) được gọi là Earth Baku.

Một số hoạt động mạng độc hại của Earth Baku đã được liên kết với các nhóm do các công ty an ninh mạng khác là ESET và Symantec gọi là SparklingGoblin và Grayfly, tương ứng.

Nhà nghiên cứu Mathieu Tartare của ESET đã nói với The Hacker News rằng: “Chiến thuật, kỹ thuật và thủ tục (TTP) của SparklingGoblin có phần trùng lặp với APT41 TTP”. “Định nghĩa của Grayfly do Symantec đưa ra dường như (ít nhất một phần) trùng lặp với SparklingGoblin.”

Giờ đây, Earth Longzhi bổ sung thêm một mảnh ghép khác trong câu đố tấn công APT41, với việc kẻ tấn công cũng chia sẻ liên kết đến nhóm con thứ ba có tên là GroupCC (còn gọi là APT17, Aurora Panda hoặc Bronze Keystone).

Các cuộc tấn công do nhóm tin tặc dàn dựng tận dụng các email lừa đảo trực tuyến làm véc tơ nhập cảnh ban đầu. Những thông báo này được biết là nhúng các tệp lưu trữ được bảo vệ bằng mật khẩu hoặc liên kết đến các tệp được lưu trữ trên Google Drive, khi mở ra, sẽ khởi chạy trình tải Cobalt Strike có tên là CroxLoader.

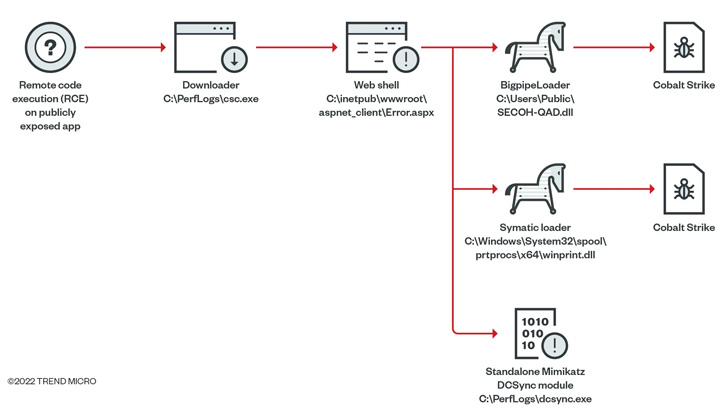

Trong một số trường hợp, nhóm đã được quan sát thấy đang vũ khí hóa các lỗ hổng thực thi mã từ xa trong các ứng dụng bị lộ công khai để cung cấp trình bao web có khả năng loại bỏ trình tải giai đoạn tiếp theo có tên là Symatic được thiết kế để triển khai Cobalt Strike.

Cũng được đưa vào sử dụng như một phần của các hoạt động sau khai thác là một “công cụ tất cả trong một”, kết hợp một số chức năng tùy chỉnh và công khai trong một gói và được cho là đã có từ tháng 9 năm 2014.

Chuỗi cuộc tấn công thứ hai do Earth Longzhi khởi xướng cũng theo một mô hình tương tự, điểm khác biệt chính là việc sử dụng các trình tải Cobalt Strike khác nhau có tên CroxLoader, BigpipeLoader và OutLoader để loại bỏ khuôn khổ nhóm màu đỏ trên các máy chủ bị nhiễm.

Các cuộc tấn công gần đây còn nổi bật với việc sử dụng các công cụ riêng biệt có thể vô hiệu hóa phần mềm bảo mật, kết xuất thông tin xác thực bằng phiên bản Mimikatz đã sửa đổi và lợi dụng các lỗ hổng trong thành phần Bộ đệm máy in của Windows (tức là PrintNightmare) để leo thang đặc quyền.

Hơn nữa, việc vô hiệu hóa các giải pháp bảo mật đã cài đặt được loại bỏ bằng một phương pháp có tên mang trình điều khiển dễ bị tổn thương của riêng bạn (BYOVD), dẫn đến việc khai thác một lỗ hổng đã biết trong trình điều khiển RTCore64.sys (CVE-2019-16098).

Điều này được thực hiện bằng cách sử dụng ProcBurner, một công cụ để tiêu diệt các quy trình đang chạy cụ thể, trong khi một phần mềm độc hại tùy chỉnh khác có tên là AVBurner được sử dụng để hủy đăng ký hệ thống phát hiện và phản hồi điểm cuối (EDR) bằng cách xóa các lệnh gọi lại tạo quy trình – một cơ chế được trình bày chi tiết bởi một nhà nghiên cứu bảo mật. có bí danh vào tháng 8 năm 2020.

Điều đáng chú ý là phiên bản lỗi thời của trình điều khiển RTCore64.sys, vẫn có chữ ký số hợp lệ, đã được nhiều tác nhân đe dọa như BlackByte và OldGremlin đưa vào sử dụng trong vài tháng qua.

“[Earth Longzhi's] các lĩnh vực mục tiêu là trong các ngành liên quan đến an ninh quốc gia và nền kinh tế của các nước châu Á-Thái Bình Dương,” các nhà nghiên cứu cho biết. “Các hoạt động trong các chiến dịch này cho thấy nhóm này am hiểu về các hoạt động của đội đỏ.”

“Nhóm sử dụng các kỹ thuật xã hội để phát tán phần mềm độc hại và triển khai các công cụ hack tùy chỉnh để vượt qua sự bảo vệ của các sản phẩm bảo mật và đánh cắp dữ liệu nhạy cảm từ các máy bị xâm nhập.”