Một kẻ đe dọa được chính phủ tài trợ có liên hệ với trung quốc đã bị phát hiện nhắm mục tiêu vào những người nói tiếng Nga với phiên bản cập nhật của một loại trojan truy cập từ xa có tên là PlugX.

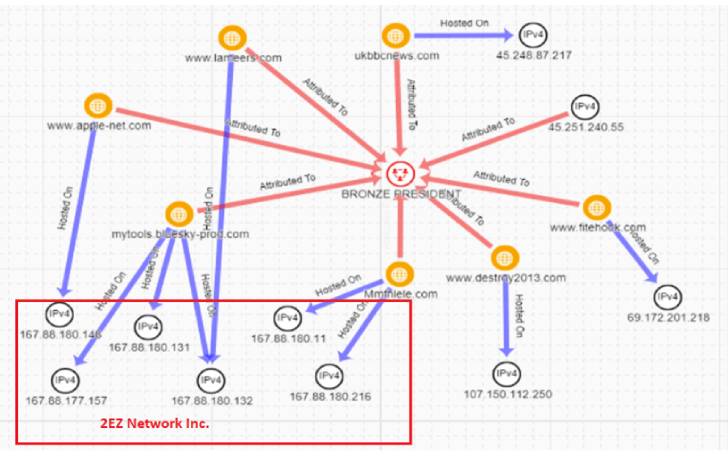

Secureworks quy các nỗ lực xâm nhập là do một tác nhân đe dọa mà nó theo dõi là Chủ tịch Đồng và bởi cộng đồng an ninh mạng rộng lớn hơn dưới các biệt danh Mustang Panda, TA416, HoneyMyte, RedDelta và PKPLUG.

Hãng an ninh mạng cho biết trong một báo cáo được chia sẻ với The Hacker News: “Cuộc chiến ở Ukraine đã thúc đẩy nhiều quốc gia triển khai khả năng mạng của họ để có được cái nhìn sâu sắc về các sự kiện toàn cầu, âm mưu chính trị và động cơ”. “Mong muốn nhận thức tình huống này thường mở rộng đến việc thu thập thông tin tình báo từ các đồng minh và ‘bạn bè'.”

Đồng President, hoạt động ít nhất từ tháng 7 năm 2018, có lịch sử tiến hành các hoạt động gián điệp bằng cách tận dụng các công cụ tùy chỉnh và công khai để thỏa hiệp, duy trì quyền truy cập lâu dài và thu thập dữ liệu từ các mục tiêu quan tâm.

Đứng đầu trong số các công cụ của nó là PlugX, một cửa hậu Windows cho phép các tác nhân đe dọa thực hiện nhiều lệnh khác nhau trên các hệ thống bị nhiễm và đã được một số tác nhân được nhà nước Trung Quốc bảo trợ trong những năm qua.

Các phát hiện mới nhất từ Secureworks cho thấy việc mở rộng cùng một chiến dịch đã được Proofpoint và ESET chi tiết vào tháng trước, liên quan đến việc sử dụng một biến thể mới của PlugX có tên mã là Hodur, được gắn nhãn do có sự trùng lặp với phiên bản khác có tên THOR xuất hiện trên cảnh vào tháng 7 năm 2021.

Chuỗi tấn công bắt đầu bằng một tệp thực thi độc hại có tên “Blagoveshchensk – Blagoveshchensk Border Detachment.exe” giả mạo là một tài liệu có vẻ hợp pháp bằng biểu tượng PDF, khi mở ra, dẫn đến việc triển khai tải trọng PlugX được mã hóa từ máy chủ từ xa.

Các nhà nghiên cứu cho biết: “Blagoveshchensk là một thành phố của Nga gần với biên giới Trung Quốc và là nơi đóng quân của Biệt đội Biên phòng Cờ đỏ Blagoveshchenskiy số 56. “Kết nối này cho thấy rằng tên tệp đã được chọn để nhắm mục tiêu các quan chức hoặc quân nhân quen thuộc với khu vực.”

Việc các quan chức Nga có thể là mục tiêu của chiến dịch tháng 3 năm 2022 cho thấy rằng kẻ đe dọa đang phát triển các chiến thuật của mình để đối phó với tình hình chính trị ở châu Âu và cuộc chiến ở Ukraine.

“Nhắm mục tiêu đến người dùng nói tiếng Nga và các thực thể châu Âu cho thấy rằng các tác nhân đe dọa đã nhận được nhiệm vụ cập nhật phản ánh các yêu cầu thu thập thông tin tình báo đang thay đổi của [People's Republic of China]các nhà nghiên cứu cho biết.

Các phát hiện được đưa ra vài tuần sau khi một nhóm quốc gia khác có trụ sở tại Trung Quốc có tên là Nomad Panda (hay còn gọi là RedFoxtrot) được cho là có liên quan đến các cuộc tấn công nhằm vào các lĩnh vực quốc phòng và viễn thông ở Nam Á bằng cách tận dụng một phiên bản khác của PlugX có tên là Talisman.

“PlugX đã được liên kết với nhiều diễn viên Trung Quốc trong những năm gần đây”, Trellix lưu ý vào tháng trước. “Thực tế này đặt ra câu hỏi liệu cơ sở mã của phần mềm độc hại có được chia sẻ giữa các nhóm khác nhau được nhà nước Trung Quốc hậu thuẫn hay không.”

Công ty an ninh mạng cho biết thêm: “Mặt khác, vụ rò rỉ bị cáo buộc của trình tạo PlugX v1, như được báo cáo bởi Airbus vào năm 2015, cho thấy rằng không phải tất cả các lần xuất hiện của PlugX đều nhất thiết phải liên quan đến các tác nhân Trung Quốc,” công ty an ninh mạng cho biết thêm.

.