Một nhóm mối đe dọa có mối liên hệ với một nhóm tấn công có tên Tropic Trooper đã được phát hiện sử dụng phần mềm độc hại không có giấy tờ trước đây được mã hóa bằng ngôn ngữ Nim để tấn công các mục tiêu như một phần của chiến dịch mới được phát hiện.

Công ty an ninh mạng Check Point của Israel cho biết “trình tải tiểu thuyết được đặt tên là Nimbda” đi kèm với một công cụ ‘SMS Bomber' bằng tiếng Trung.

Các nhà nghiên cứu cho biết: “Bất cứ ai chế tạo ra Nim loader đã đặc biệt chú ý đến việc tạo cho nó biểu tượng thực thi giống như SMS Bomber mà nó thả xuống và thực thi”. “Do đó, toàn bộ gói hoạt động như một tệp nhị phân được trojan hóa.”

SMS Bomber, như tên gọi cho biết, cho phép người dùng nhập một số điện thoại (không phải của họ) để làm tràn ngập thiết bị của nạn nhân với các tin nhắn và có khả năng khiến nó không thể sử dụng được trong cuộc tấn công từ chối dịch vụ (DoS).

Thực tế là mã nhị phân tăng gấp đôi thành SMS Bomber và một cửa hậu cho thấy rằng các cuộc tấn công không chỉ nhắm vào những người sử dụng công cụ – một “mục tiêu khá không chính thống” – mà còn được nhắm mục tiêu cao về bản chất.

Tropic Trooper, còn được gọi với biệt danh là Earth Centaur, KeyBoy và Pirate Panda, có thành tích về các mục tiêu nổi bật ở Đài Loan, Hồng Kông và Philippines, chủ yếu tập trung vào chính phủ, y tế, giao thông vận tải và các ngành công nghệ cao.

Gọi tập thể nói tiếng Trung là “đáng chú ý là tinh vi và được trang bị tốt”, Trend Micro năm ngoái đã chỉ ra khả năng của nhóm trong việc phát triển các TTP của họ để luôn nằm trong tầm ngắm và dựa vào một loạt các công cụ tùy chỉnh để thỏa hiệp các mục tiêu của mình.

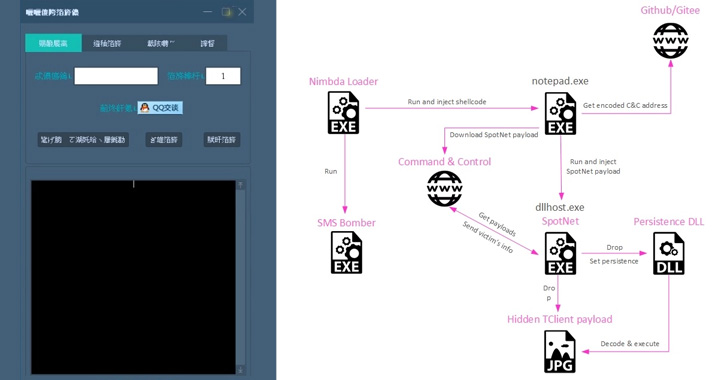

Chuỗi tấn công mới nhất được Check Point ghi lại bắt đầu bằng công cụ SMS Bomber bị giả mạo, trình tải Nimbda, khởi chạy tệp thực thi được nhúng, trong trường hợp này là tải trọng của máy bay ném bom SMS hợp pháp, đồng thời đưa một đoạn mã shellcode riêng biệt vào quy trình notepad.exe .

Điều này khởi động quá trình lây nhiễm ba tầng đòi hỏi phải tải xuống tệp nhị phân giai đoạn tiếp theo từ một địa chỉ IP bị xáo trộn được chỉ định trong tệp đánh dấu (“EULA.md”) được lưu trữ trong kho lưu trữ GitHub hoặc Gitee do kẻ tấn công kiểm soát.

Bản nhị phân được truy xuất là phiên bản nâng cấp của trojan có tên Yahoyah được thiết kế để thu thập thông tin về mạng không dây cục bộ trong vùng lân cận của máy nạn nhân cũng như siêu dữ liệu hệ thống khác và trích xuất thông tin chi tiết trở lại máy chủ lệnh và điều khiển (C2).

Về phần mình, Yahoyah cũng hoạt động như một đường dẫn để tìm nạp phần mềm độc hại ở giai đoạn cuối, được tải xuống dưới dạng hình ảnh từ máy chủ C2. Trọng tải được mã hóa bằng mật mã là một cửa hậu được gọi là TClient và đã được nhóm triển khai trong các chiến dịch trước đó.

Các nhà nghiên cứu kết luận: “Cụm hoạt động quan sát được vẽ nên bức tranh về một tác nhân tập trung, quyết tâm với mục tiêu rõ ràng trong đầu”.

“Thông thường, khi các công cụ lành tính (hoặc có vẻ ngoài lành tính) của bên thứ ba được chọn bằng tay để đưa vào chuỗi lây nhiễm, chúng được chọn là công cụ ít dễ thấy nhất có thể; lựa chọn công cụ ‘Máy bay ném bom SMS' cho mục đích này là đáng lo ngại, và kể toàn bộ câu chuyện vào thời điểm người ta dám ngoại suy động cơ và mục đích của một nạn nhân. “

.