Ngày 19 tháng 1 năm 2023Ravie Lakshmanan Thông tin tình báo về mối đe dọa / Phần mềm độc hại

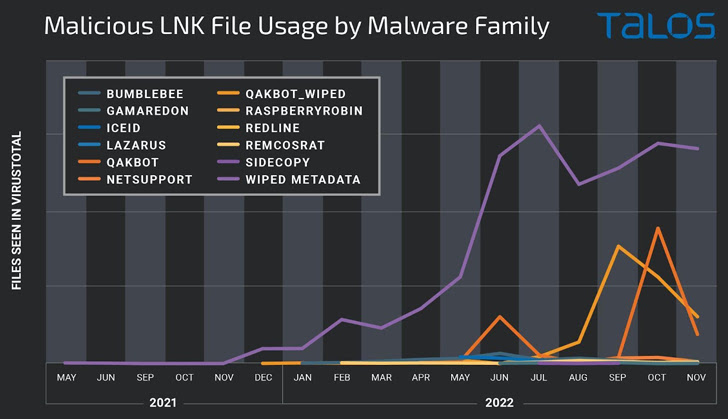

Tội phạm mạng đang ngày càng tận dụng các tệp LNK độc hại làm phương thức truy cập ban đầu để tải xuống và thực thi các tải trọng như Bumblebee, IcedID và Qakbot.

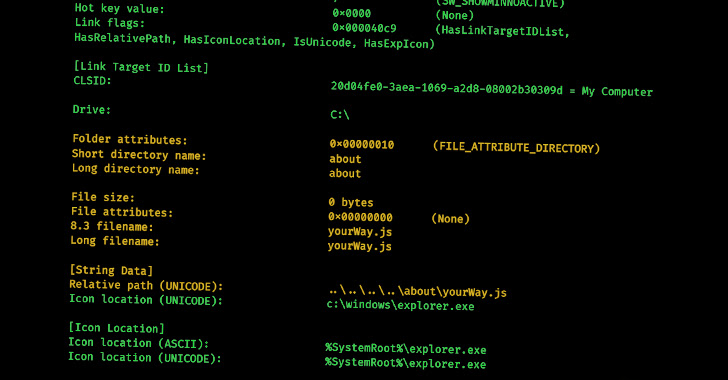

Một nghiên cứu gần đây của các chuyên gia an ninh mạng đã chỉ ra rằng có thể xác định mối quan hệ giữa các tác nhân đe dọa khác nhau bằng cách phân tích siêu dữ liệu của các tệp LNK độc hại, khám phá thông tin như các công cụ và kỹ thuật cụ thể được sử dụng bởi các nhóm tội phạm mạng khác nhau, cũng như các liên kết tiềm năng giữa các cuộc tấn công dường như không liên quan.

Nhà nghiên cứu Guilherme Venere của Cisco Talos cho biết trong một báo cáo được chia sẻ với The Hacker News: “Với việc sử dụng ngày càng nhiều các tệp LNK trong các chuỗi tấn công, thật hợp lý khi các tác nhân đe dọa đã bắt đầu phát triển và sử dụng các công cụ để tạo các tệp như vậy”.

Điều này bao gồm các công cụ như Trình tạo mLNK và Trình tạo lượng tử của NativeOne, cho phép người đăng ký tạo tệp lối tắt giả mạo và trốn tránh các giải pháp bảo mật.

Một số dòng phần mềm độc hại lớn đã sử dụng các tệp LNK để truy cập ban đầu bao gồm Bumblebee, IcedID và Qakbot, với Talos xác định các kết nối giữa Bumblebee và IcedID cũng như Bumblebee và Qakbot bằng cách kiểm tra siêu dữ liệu của tạo phẩm.

Cụ thể, nhiều mẫu tệp LNK dẫn đến lây nhiễm IcedID và Qakbot cũng như những mẫu được sử dụng trong các chiến dịch Bumblebee khác nhau đều được phát hiện có chung Số sê-ri Drive.

Các tệp LNK cũng đã được các nhóm đe dọa liên tục nâng cao (APT) như Gamaredon (hay còn gọi là Armageddon) sử dụng trong các cuộc tấn công nhằm vào các cơ quan chính phủ Ukraine.

Sự gia tăng đột biến đáng chú ý trong các chiến dịch sử dụng phím tắt độc hại được coi là phản ứng phản ứng đối với quyết định của Microsoft tắt macro theo mặc định trong các tài liệu Office được tải xuống từ Internet, khiến các tác nhân đe dọa sử dụng các loại tệp đính kèm và cơ chế phân phối thay thế để phân phối phần mềm độc hại.

Các phân tích gần đây từ Talos và Trustwave đã tiết lộ cách thức các tác nhân APT cũng như các dòng phần mềm độc hại hàng hóa đang vũ khí hóa các tệp bổ trợ Excel (XLL) và macro Publisher để loại bỏ các trojan truy cập từ xa trên các máy bị xâm nhập.

Hơn nữa, người ta đã quan sát thấy các tác nhân đe dọa lợi dụng Google Ads giả mạo và đầu độc tối ưu hóa công cụ tìm kiếm (SEO) để đẩy phần mềm độc hại có sẵn như BATLOADER, IcedID, Rhadamanthys Stealer và Vidar cho các nạn nhân đang tìm kiếm một loạt phần mềm hợp pháp.

BATLOADER, được liên kết với một nhóm xâm nhập được Trend Micro theo dõi dưới tên Water Minyades, là một “phần mềm độc hại tiến hóa và tránh né” có khả năng cài đặt thêm phần mềm độc hại, bao gồm Cobalt Strike, Qakbot, Raccoon Stealer, RedLine Stealer, SmokeLoader, Vidar và ZLoader.

Nhà nghiên cứu Patrick Schläpfer của HP Wolf Security cho biết: “Những kẻ tấn công đang bắt chước trang web của các dự án phần mềm phổ biến để lừa nạn nhân lây nhiễm máy tính của họ và mua quảng cáo của công cụ tìm kiếm để tăng lưu lượng truy cập ở đó”.