Ngày 08 tháng 6 năm 2023Ravie LakshmananRansomware / Zero-Day

Cơ quan An ninh Cơ sở hạ tầng và An ninh mạng Hoa Kỳ (CISA) và Cục Điều tra Liên bang (FBI) đã công bố một lời khuyên chung về việc khai thác tích cực một lỗ hổng nghiêm trọng được tiết lộ gần đây trong ứng dụng MOVEit Transfer của Progress Software để loại bỏ ransomware.

“Băng nhóm mã độc tống tiền Cl0p, còn được gọi là TA505, được cho là đã bắt đầu khai thác lỗ hổng SQL injection chưa được biết đến trước đây trong giải pháp chuyển tệp được quản lý (MFT) của Progress Software được gọi là MOVEit Transfer,” các cơ quan cho biết.

“Các ứng dụng web MOVEit Transfer giao diện Internet đã bị nhiễm vỏ web có tên LEMURLOOT, sau đó được sử dụng để lấy cắp dữ liệu từ cơ sở dữ liệu MOVEit Transfer bên dưới.”

Kể từ đó, băng nhóm tội phạm mạng lớn này đã đưa ra tối hậu thư cho một số doanh nghiệp bị ảnh hưởng, yêu cầu họ liên hệ trước ngày 14 tháng 6 năm 2023 hoặc có nguy cơ bị công bố tất cả dữ liệu bị đánh cắp.

Microsoft đang theo dõi hoạt động dưới biệt danh Lace Tempest (hay còn gọi là Storm-0950), hoạt động này cũng liên quan đến việc khai thác lỗ hổng bảo mật quan trọng trong các máy chủ PaperCut.

Hoạt động kể từ ít nhất là tháng 2 năm 2019, kẻ thù đã được liên kết với một loạt các hoạt động trong hệ sinh thái tội phạm mạng, bao gồm vận hành ransomware-as-a-service (RaaS) và hoạt động như một chi nhánh cho các kế hoạch RaaS khác.

Nó cũng đã được quan sát thấy hoạt động như một nhà môi giới truy cập ban đầu (IAB) để thu lợi từ quyền truy cập vào các mạng doanh nghiệp bị xâm nhập và cũng như là khách hàng của các IAB khác, nhấn mạnh bản chất liên kết với nhau của bối cảnh mối đe dọa.

Việc lạm dụng CVE-2023-34362, một lỗ hổng SQL injection trong MOVEit Transfer, là dấu hiệu cho thấy kẻ thù liên tục tìm cách khai thác zero-day trong các ứng dụng truy cập internet và sử dụng chúng để làm lợi thế nhằm tống tiền nạn nhân.

Điều đáng chú ý là Cl0p đã thực hiện các cuộc tấn công khai thác hàng loạt tương tự trên các ứng dụng truyền tệp được quản lý khác như Accellion FTA và GoAnywhere MFT trong năm qua.

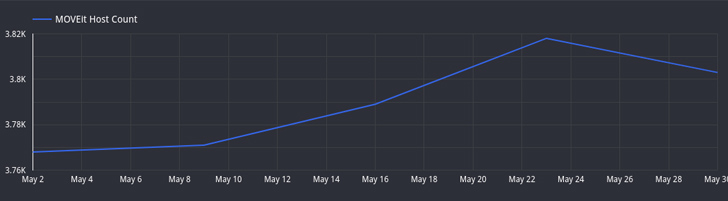

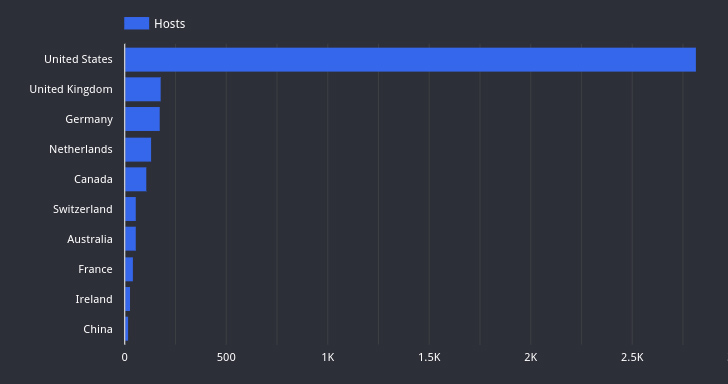

Công ty quản lý bề mặt tấn công Censys cho biết họ đã quan sát thấy sự sụt giảm số lượng máy chủ đang chạy các phiên bản MOVEit Transfer bị lộ từ hơn 3.000 máy chủ xuống còn hơn 2.600.

“Một số máy chủ lưu trữ này được liên kết với các tổ chức nổi tiếng, bao gồm nhiều công ty trong danh sách Fortune 500 và cả các cơ quan chính phủ tiểu bang và liên bang,” Censys lưu ý, nhấn mạnh tài chính, công nghệ và chăm sóc sức khỏe là những lĩnh vực có nhiều rủi ro nhất.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

🔐 Làm chủ bảo mật API: Hiểu bề mặt tấn công thực sự của bạn

Khám phá các lỗ hổng chưa được khai thác trong hệ sinh thái API của bạn và chủ động thực hiện các bước hướng tới bảo mật bọc thép. Tham gia hội thảo trên web sâu sắc của chúng tôi!

tham gia phiên

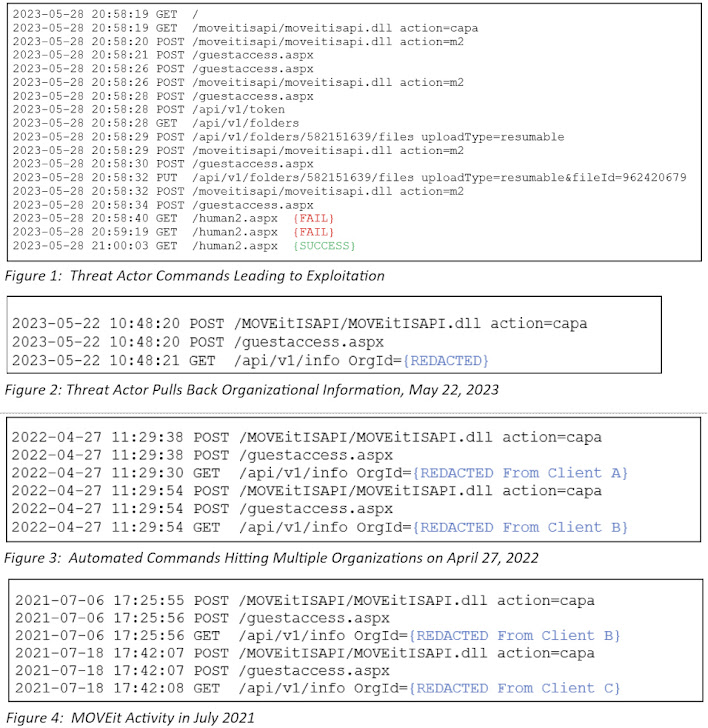

Kroll, trong một phân tích được chia sẻ với The Hacker News, cho biết họ đã xác định được hoạt động cho thấy các tác nhân đe dọa Clop có khả năng đang thử nghiệm các cách khai thác lỗ hổng cụ thể này vào tháng 4 năm 2022 và từ tháng 7 năm 2021 trở lại đây.

Phát hiện này đặc biệt quan trọng vì nó minh họa chuyên môn kỹ thuật của kẻ tấn công và kế hoạch dàn dựng các vụ xâm nhập trước khi làn sóng khai thác gần đây bắt đầu.

Kroll cho biết: “Các lệnh trong khung thời gian tháng 7 năm 2021 dường như được chạy trong một khoảng thời gian dài hơn, cho thấy rằng thử nghiệm có thể là một quy trình thủ công vào thời điểm đó trước khi nhóm tạo ra một giải pháp tự động để bắt đầu thử nghiệm vào tháng 4 năm 2022”.

Việc khai thác vào tháng 7 năm 2021 được cho là bắt nguồn từ một địa chỉ IP (45.129.137[.]232) trước đây được quy cho diễn viên Cl0p liên quan đến các nỗ lực khai thác lỗ hổng trong sản phẩm SolarWinds Serv-U cùng thời điểm.

Nhà nghiên cứu bảo mật Kevin Beaumont cho biết: “Đây là lần thứ ba nhóm ransomware Cl0p sử dụng zero day trong các ứng dụng web để tống tiền trong ba năm”. “Trong cả ba trường hợp, chúng đều là những sản phẩm có tính bảo mật trong việc xây dựng thương hiệu.”