Ngày 30 tháng 6 năm 2023Ravie Lakshmanan Bảo mật máy chủ / Mối đe dọa mạng

Một chiến dịch có động cơ tài chính tích cực đang nhắm mục tiêu các máy chủ SSH dễ bị tổn thương để ngấm ngầm gài chúng vào một mạng proxy.

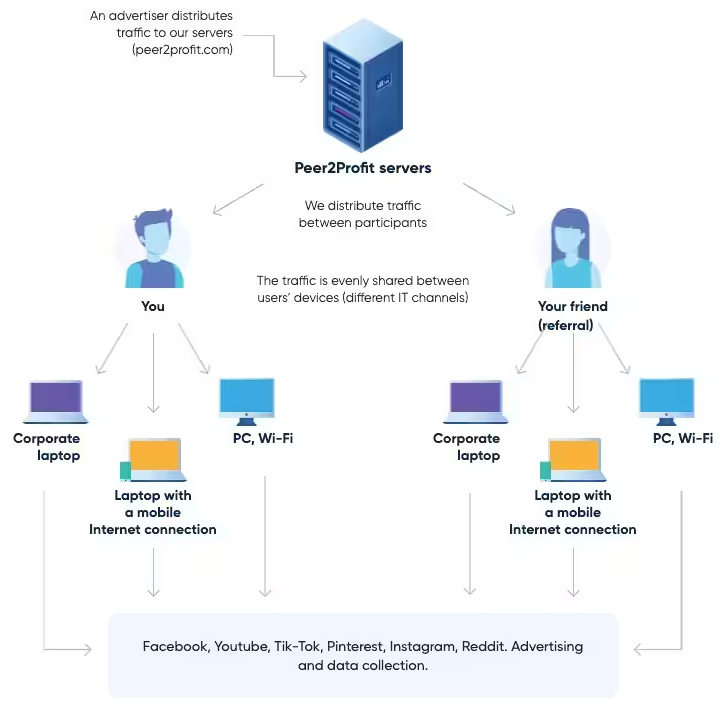

“Đây là một chiến dịch đang hoạt động, trong đó kẻ tấn công tận dụng SSH để truy cập từ xa, chạy các tập lệnh độc hại lén lút đưa máy chủ nạn nhân vào mạng proxy ngang hàng (P2P), chẳng hạn như Peer2Profit hoặc Honeygain”, nhà nghiên cứu Allen West của Akamai cho biết. một báo cáo thứ năm.

Không giống như cryptojacking, trong đó tài nguyên của hệ thống bị xâm nhập được sử dụng để khai thác tiền điện tử bất hợp pháp, proxyjacking cung cấp khả năng cho các tác nhân đe dọa tận dụng băng thông không sử dụng của nạn nhân để chạy các dịch vụ khác nhau một cách tình cờ dưới dạng nút P2P.

Điều này mang lại lợi ích gấp đôi: Nó không chỉ cho phép kẻ tấn công kiếm tiền từ băng thông bổ sung với tải tài nguyên cần thiết để thực hiện tấn công bằng tiền điện tử được giảm đáng kể, mà còn làm giảm cơ hội bị phát hiện.

West cho biết: “Đó là một giải pháp thay thế tàng hình hơn so với cryptojacking và có những tác động nghiêm trọng có thể làm tăng thêm những cơn đau đầu mà các cuộc tấn công Lớp 7 ủy quyền đã gây ra”.

Tệ hơn nữa, tính năng ẩn danh do các dịch vụ phần mềm proxy cung cấp có thể là con dao hai lưỡi ở chỗ chúng có thể bị các tác nhân độc hại lạm dụng để làm xáo trộn nguồn tấn công bằng cách định tuyến lưu lượng truy cập qua các nút trung gian.

Akamai, đã phát hiện ra chiến dịch mới nhất vào ngày 8 tháng 6 năm 2023, cho biết hoạt động này được thiết kế để vi phạm các máy chủ SSH nhạy cảm và triển khai một tập lệnh Bash bị xáo trộn, do đó, được trang bị để tìm nạp các phụ thuộc cần thiết từ một máy chủ web bị xâm nhập, bao gồm cả lệnh curl công cụ -line bằng cách ngụy trang nó dưới dạng tệp CSS (“csdark.css”).

Tập lệnh lén lút tiếp tục tích cực tìm kiếm và chấm dứt các phiên bản cạnh tranh đang chạy các dịch vụ chia sẻ băng thông, trước khi khởi chạy các dịch vụ Docker chia sẻ băng thông của nạn nhân để kiếm lợi nhuận.

Một cuộc kiểm tra sâu hơn về máy chủ web đã tiết lộ rằng nó cũng đang được sử dụng để lưu trữ một công cụ khai thác tiền điện tử, cho thấy rằng các tác nhân đe dọa đang nhúng tay vào cả các cuộc tấn công mã hóa và tấn công proxyjacking.

Mặc dù phần mềm proxy vốn không phải là bất chính, nhưng Akamai lưu ý rằng “một số công ty này không xác minh chính xác nguồn IP trong mạng và thậm chí đôi khi đề nghị mọi người cài đặt phần mềm trên máy tính làm việc của họ.”

Tuy nhiên, những hoạt động như vậy chuyển sang lĩnh vực tội phạm mạng khi các ứng dụng được cài đặt mà người dùng không biết hoặc không đồng ý, do đó cho phép tác nhân đe dọa kiểm soát một số hệ thống và tạo ra doanh thu bất hợp pháp.

“Các kỹ thuật cũ vẫn hiệu quả, đặc biệt là khi kết hợp với các kết quả mới,” West nói. “Các biện pháp bảo mật tiêu chuẩn vẫn là một cơ chế phòng ngừa hiệu quả, bao gồm mật khẩu mạnh, quản lý bản vá và ghi nhật ký tỉ mỉ.”