Kẻ đe dọa có trụ sở tại Trung Quốc được gọi là Mustang Panda đã được quan sát thấy đang cải tiến và trang bị lại các chiến thuật và phần mềm độc hại của nó để tấn công các thực thể ở Châu Á, Liên minh Châu Âu, Nga và Mỹ.

“Mustang Panda là một nhóm APT có động cơ cao chủ yếu dựa vào việc sử dụng các chiêu dụ chuyên đề và kỹ thuật xã hội để lừa nạn nhân tự lây nhiễm cho mình”, cisco talos cho biết trong một báo cáo mới nêu chi tiết về phương thức phát triển của nhóm.

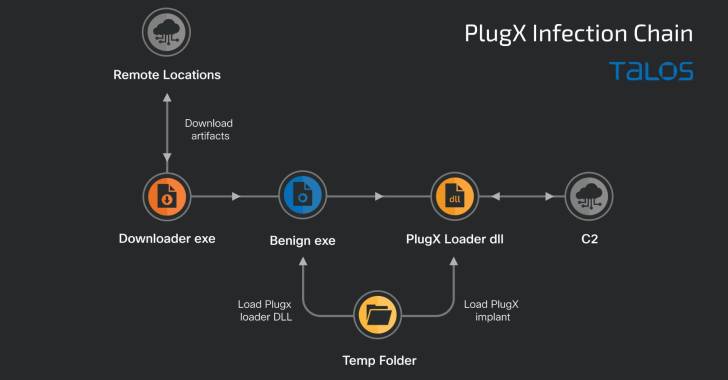

Nhóm được biết là đã nhắm mục tiêu đến nhiều tổ chức ít nhất kể từ năm 2012, với chủ yếu dựa vào kỹ thuật xã hội dựa trên email để có được quyền truy cập ban đầu để thả PlugX, một cửa hậu chủ yếu được triển khai để truy cập lâu dài.

Các tin nhắn lừa đảo được cho là do chiến dịch chứa đựng những chiêu dụ độc hại giả mạo như các báo cáo chính thức của Liên minh Châu Âu về cuộc xung đột đang diễn ra ở Ukraine hoặc các báo cáo của chính phủ Ukraine, cả hai đều tải phần mềm độc hại xuống các máy bị xâm nhập.

Cũng theo quan sát là các tin nhắn lừa đảo được điều chỉnh để nhắm mục tiêu đến các thực thể khác nhau ở Hoa Kỳ và một số quốc gia châu Á như Myanmar, Hồng Kông, Nhật Bản và Đài Loan.

Các phát hiện này theo sau một báo cáo gần đây từ Secureworks rằng nhóm này có thể đã nhắm mục tiêu vào các quan chức chính phủ Nga bằng cách sử dụng mồi nhử có chứa PlugX được ngụy trang dưới dạng báo cáo về đội biên giới tới Blagoveshchensk.

Nhưng các cuộc tấn công tương tự được phát hiện vào cuối tháng 3 năm 2022 cho thấy rằng các tác nhân đang cập nhật chiến thuật của họ bằng cách giảm các URL từ xa được sử dụng để lấy các thành phần khác nhau của chuỗi lây nhiễm.

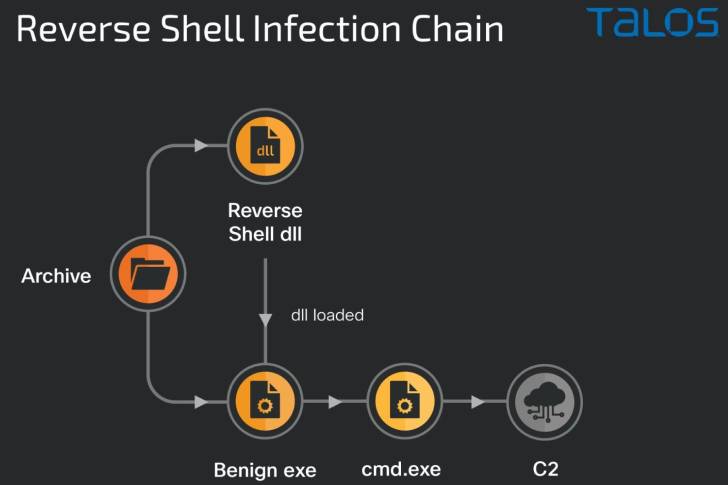

Ngoài PlugX, các chuỗi lây nhiễm được sử dụng bởi nhóm APT có liên quan đến việc triển khai các trình cố định tùy chỉnh, trình bao đảo ngược, shellcode dựa trên Meterpreter và Cobalt Strike, tất cả đều được sử dụng để thiết lập quyền truy cập từ xa vào các mục tiêu của họ với mục đích thực hiện gián điệp và đánh cắp thông tin.

Các nhà nghiên cứu của Talos cho biết: “Bằng cách sử dụng các chiêu dụ theo chủ đề hội nghị và hội nghị ở châu Á và châu Âu, kẻ tấn công này nhằm mục đích có được càng nhiều quyền truy cập lâu dài càng tốt để thực hiện hoạt động gián điệp và đánh cắp thông tin,” các nhà nghiên cứu của Talos cho biết.

.