20/07/2023THNEndpoint Security / An toàn dữ liệu

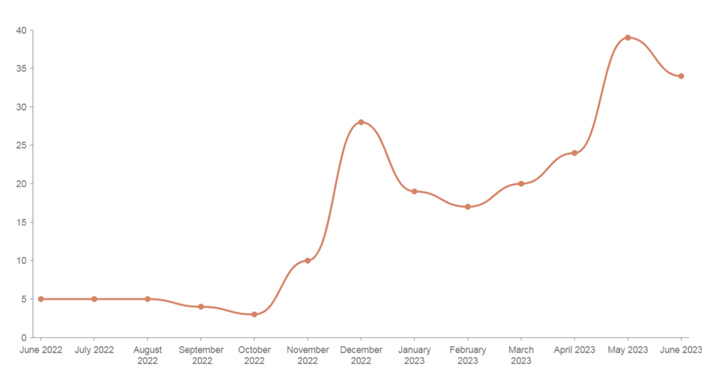

Các hoạt động của mã độc tống tiền Mallox vào năm 2023 đã chứng kiến mức tăng 174% so với năm trước, những phát hiện mới từ Đơn vị 42 của Palo Alto Networks tiết lộ.

“Mallox ransomware, giống như nhiều tác nhân đe dọa ransomware khác, đi theo xu hướng tống tiền kép: đánh cắp dữ liệu trước khi mã hóa tệp của tổ chức, sau đó đe dọa xuất bản dữ liệu bị đánh cắp trên trang web rò rỉ để thuyết phục nạn nhân trả phí chuộc,” các nhà nghiên cứu bảo mật Lior Rochberger và Shimi Cohen cho biết trong một báo cáo mới được chia sẻ với The Hacker News.

Mallox được liên kết với một tác nhân đe dọa cũng được liên kết với các chủng ransomware khác, chẳng hạn như TargetCompany, Tohnichi, Fargo và gần đây nhất là Xollam. Nó lần đầu tiên bùng nổ vào tháng 6 năm 2021.

Một số lĩnh vực nổi bật mà Mallox nhắm đến là sản xuất, dịch vụ chuyên nghiệp và pháp lý cũng như bán buôn và bán lẻ.

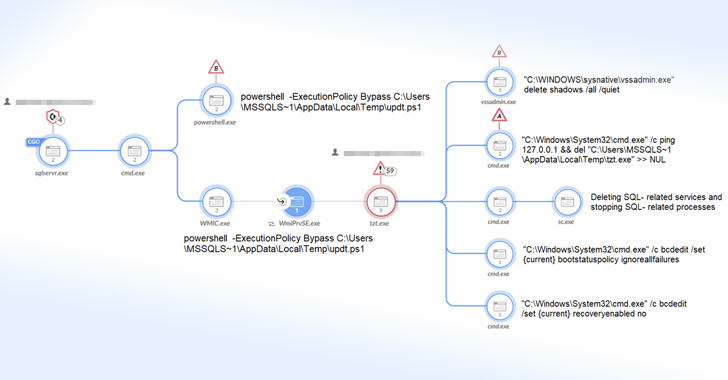

Một khía cạnh đáng chú ý của nhóm là mô hình khai thác các máy chủ MS-SQL được bảo mật kém thông qua các cuộc tấn công từ điển như một véc tơ thâm nhập để xâm nhập mạng của nạn nhân. Xollam là một sự khác biệt so với tiêu chuẩn ở chỗ nó đã được quan sát thấy bằng cách sử dụng tệp đính kèm tệp OneNote độc hại để truy cập ban đầu, như Trend Micro đã nêu chi tiết vào tháng trước.

Sau khi giành được chỗ đứng thành công trên máy chủ bị nhiễm, lệnh PowerShell được thực thi để truy xuất tải trọng ransomware từ máy chủ từ xa.

Về phần mình, tệp nhị phân cố gắng dừng và xóa các dịch vụ liên quan đến SQL, xóa các bản sao bóng ổ đĩa, xóa nhật ký sự kiện hệ thống, chấm dứt các quy trình liên quan đến bảo mật và bỏ qua Raccine, một công cụ nguồn mở được thiết kế để chống lại các cuộc tấn công của mã độc tống tiền, trước khi bắt đầu quá trình mã hóa của nó, sau đó một thông báo đòi tiền chuộc sẽ được gửi vào mọi thư mục.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

Lá chắn chống lại các mối đe dọa nội bộ: Quản lý tư thế bảo mật SaaS Master

Lo lắng về các mối đe dọa nội bộ? Chúng tôi đã có bạn bảo hiểm! Tham gia hội thảo trực tuyến này để khám phá các chiến lược thực tế và bí mật của bảo mật chủ động với Quản lý tư thế bảo mật SaaS.

tham gia ngay hôm nay

TargetCompany vẫn là một nhóm nhỏ, khép kín, nhưng nó cũng đã được quan sát thấy đang tuyển dụng các chi nhánh cho chương trình liên kết ransomware-as-a-service (RaaS) Mallox trên diễn đàn tội phạm mạng RAMP.

sự phát triển diễn ra khi ransomware tiếp tục là một kế hoạch tài chính béo bở, thu về từ tội phạm mạng không dưới 449,1 triệu đô la chỉ trong nửa đầu năm 2023, theo Chainalysis.

Các nhà nghiên cứu cho biết: “Nhóm ransomware Mallox đã hoạt động tích cực hơn trong vài tháng qua và những nỗ lực tuyển dụng gần đây của chúng có thể cho phép chúng tấn công nhiều tổ chức hơn nếu đợt tuyển mộ thành công”.