Ngày 12 tháng 4 năm 2023Ravie LakshmananBản vá Thứ Ba / Cập nhật phần mềm

Hôm nay là thứ Ba thứ hai của tháng và Microsoft đã phát hành một loạt các bản cập nhật bảo mật khác để sửa tổng cộng 97 lỗi ảnh hưởng đến phần mềm của mình, một trong số đó đã bị khai thác tích cực trong các cuộc tấn công ransomware ngoài thực tế.

Bảy trong số 97 lỗi được xếp hạng Nghiêm trọng và 90 lỗi được xếp hạng Quan trọng về mức độ nghiêm trọng. Thật thú vị, 45 trong số các thiếu sót là lỗi thực thi mã từ xa, tiếp theo là 20 lỗ hổng nâng cao đặc quyền. Các bản cập nhật cũng theo sau các bản sửa lỗi cho 26 lỗ hổng trong trình duyệt Edge đã được phát hành trong tháng qua.

Lỗ hổng bảo mật đang bị khai thác tích cực là CVE-2023-28252 (điểm CVSS: 7,8), một lỗi leo thang đặc quyền trong Trình điều khiển Hệ thống tệp nhật ký chung của Windows (CLFS).

“Kẻ tấn công đã khai thác thành công lỗ hổng này có thể giành được các đặc quyền HỆ THỐNG”, Microsoft cho biết trong một lời khuyên, đồng thời ghi nhận các nhà nghiên cứu Boris Larin, Genwei Jiang và Quan Jin vì đã báo cáo sự cố.

CVE-2023-28252 là lỗ hổng leo thang đặc quyền thứ tư trong thành phần CLFS đã bị lạm dụng nghiêm trọng chỉ trong năm qua sau CVE-2022-24521, CVE-2022-37969 và CVE-2023-23376 (điểm CVSS: 7,8 ). Ít nhất 32 lỗ hổng đã được xác định trong CLFS kể từ năm 2018.

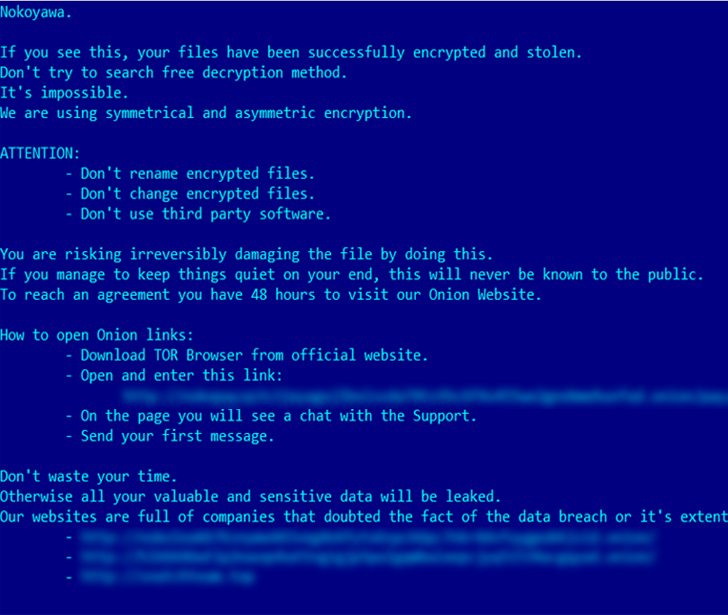

Theo công ty an ninh mạng kaspersky của Nga, lỗ hổng này đã được một nhóm tội phạm mạng vũ khí hóa để triển khai phần mềm tống tiền Nokoyawa chống lại các doanh nghiệp vừa và nhỏ ở Trung Đông, Bắc Mỹ và Châu Á.

Larin cho biết: “CVE-2023-28252 là một lỗ hổng ghi (tăng) ngoài giới hạn có thể bị khai thác khi hệ thống cố gắng mở rộng khối siêu dữ liệu. “Lỗ hổng được kích hoạt do thao túng tệp nhật ký cơ sở.”

Do lỗ hổng đang tiếp tục bị khai thác, CISA đã thêm lỗ hổng zero-day của Windows vào danh mục Các lỗ hổng bị khai thác đã biết (KEV), ra lệnh cho các cơ quan Chi nhánh Hành pháp Dân sự Liên bang (FCEB) bảo mật hệ thống của họ trước ngày 2 tháng 5 năm 2023.

Các lỗi thực thi mã từ xa quan trọng ảnh hưởng đến Dịch vụ máy chủ DHCP, Giao thức đường hầm lớp 2, Phần mở rộng hình ảnh thô, Giao thức đường hầm điểm-điểm của Windows, Windows Pragmatic General Multicast và Hàng đợi tin nhắn của Microsoft (MSMQ) cũng được vá.

Lỗi MSMQ, được theo dõi là CVE-2023-21554 (điểm CVSS: 9,8) và được Check Point đặt tên là QueueJumper, có thể dẫn đến việc thực thi mã trái phép và chiếm quyền kiểm soát máy chủ bằng cách gửi gói MSMQ độc hại được chế tạo đặc biệt đến máy chủ MSMQ.

Nhà nghiên cứu Haifei Li của Check Point cho biết: “Lỗ hổng CVE-2023-21554 cho phép kẻ tấn công có khả năng thực thi mã từ xa và không được phép bằng cách tiếp cận cổng TCP 1801”. “Nói cách khác, kẻ tấn công có thể giành quyền kiểm soát quy trình chỉ thông qua một gói đến cổng 1801/tcp bằng cách khai thác, kích hoạt lỗ hổng.”

Hai lỗ hổng khác được phát hiện trong MSMQ, CVE-2023-21769 và CVE-2023-28302 (điểm CVSS: 7,5), có thể bị khai thác để gây ra tình trạng từ chối dịch vụ (DoS) chẳng hạn như sự cố dịch vụ và Màn hình xanh của Windows Cái chết (BSoD).

Microsoft cũng đã cập nhật lời khuyên cho CVE-2013-3900, lỗ hổng xác thực chữ ký WinVerifyTrust, bao gồm các phiên bản cài đặt Server Core sau –

Windows Server 2008 cho Gói Dịch vụ Hệ thống 32 bit 2 Windows Server 2008 cho Gói Dịch vụ Hệ thống dựa trên x65 2 Windows Server 2008 R2 cho Dịch vụ Hệ thống dựa trên x64 1 Windows Server 2012 Windows Server 2012 R2 Windows Server 2016 Windows Server 2019 và Windows Server 2022

Sự phát triển diễn ra khi các tác nhân đe dọa có liên quan đến Triều Tiên đã được quan sát thấy tận dụng lỗ hổng để kết hợp shellcode được mã hóa vào các thư viện hợp pháp mà không làm mất hiệu lực chữ ký do Microsoft cấp.

Bản vá phần mềm từ các nhà cung cấp khác

Ngoài Microsoft, các bản cập nhật bảo mật cũng đã được các nhà cung cấp khác phát hành trong vài tuần qua để khắc phục một số lỗ hổng, bao gồm —