Hoạt động bên trong của một nhóm tội phạm mạng được gọi là Nhện phù thủy đã bị phanh phui, làm sáng tỏ cơ cấu tổ chức và động cơ của chúng.

Công ty an ninh mạng Thụy Sĩ PRODAFT cho biết trong một báo cáo mới được chia sẻ với The Hacker News: “Hầu hết các nỗ lực của Wizard Spider đều nhằm vào việc hack các doanh nghiệp châu Âu và Hoa Kỳ, với một công cụ bẻ khóa đặc biệt được một số kẻ tấn công sử dụng để xâm phạm các mục tiêu có giá trị cao”. “Một số tiền họ nhận được được đưa trở lại vào dự án để phát triển các công cụ và tài năng mới.”

Wizard Spider, còn được gọi là Gold Blackburn, được cho là hoạt động bên ngoài Nga và đề cập đến một kẻ đe dọa có động cơ tài chính có liên quan đến mạng botnet TrickBot, một phần mềm độc hại mô-đun đã chính thức ngừng hoạt động vào đầu năm nay vì phần mềm độc hại được cải thiện như BazarBackdoor .

Đó không phải là tất cả. Các nhà khai thác TrickBot cũng đã hợp tác rộng rãi với Conti, một nhóm tội phạm mạng khác có liên kết với Nga nổi tiếng với việc cung cấp các gói dịch vụ ransomware cho các chi nhánh của nó.

Gold Ulrick (hay còn gọi là Grim Spider), với tư cách là nhóm chịu trách nhiệm phân phối ransomware Conti (trước đây là ryuk), trước đây đã tận dụng quyền truy cập ban đầu do TrickBot cung cấp để triển khai ransomware chống lại các mạng mục tiêu.

“Gold Ulrick bao gồm một số hoặc tất cả các nhà khai thác giống như Gold Blackburn, nhóm mối đe dọa chịu trách nhiệm phát tán phần mềm độc hại như TrickBot, BazarLoader và Beur Loader”, công ty an ninh mạng Secureworks lưu ý trong hồ sơ của tổ chức tội phạm mạng.

Tuyên bố rằng nhóm này “có khả năng kiếm tiền từ nhiều khía cạnh hoạt động của mình”, PRODAFT nhấn mạnh khả năng mở rộng hoạt động kinh doanh tội phạm của đối thủ, điều mà theo họ là “khả năng sinh lời bất thường” của băng nhóm này.

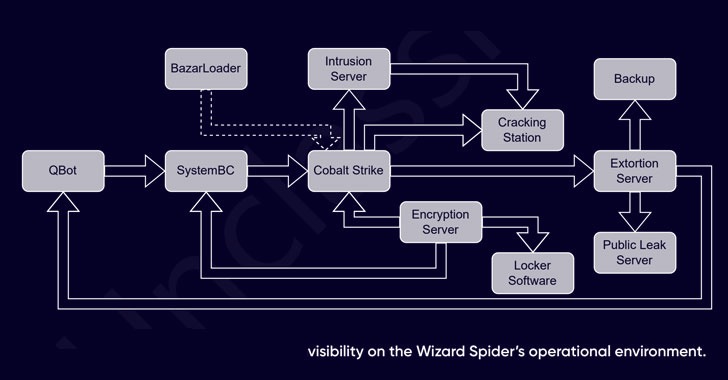

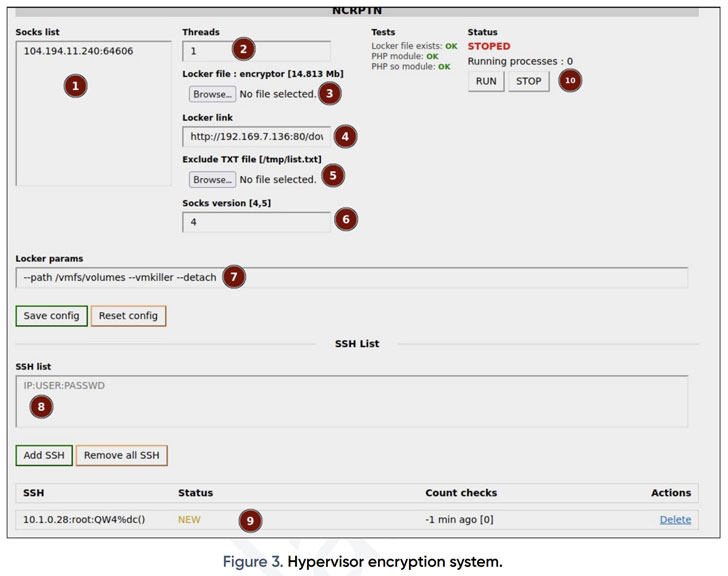

Chuỗi tấn công điển hình liên quan đến nhóm bắt đầu bằng các chiến dịch spam phát tán phần mềm độc hại như Qakbot (hay còn gọi là QBot) và SystemBC, sử dụng chúng làm bệ phóng để thả các công cụ bổ sung, bao gồm cả Cobalt Strike để di chuyển ngang, trước khi thực thi phần mềm khóa.

Ngoài việc tận dụng vô số tiện ích để đánh cắp thông tin xác thực và do thám, Wizard Spider được biết là sử dụng bộ công cụ khai thác tận dụng các lỗ hổng được tiết lộ gần đây như Log4Shell để có được chỗ đứng ban đầu trong mạng nạn nhân.

Ngoài ra, cung cấp cho người dùng một trạm bẻ khóa lưu trữ các băm đã bẻ khóa được liên kết với thông tin xác thực tên miền, vé Kerberos và tệp KeePass, trong số những người khác.

Hơn nữa, nhóm đã đầu tư vào một thiết lập VoIP tùy chỉnh, trong đó thuê các nhà khai thác điện thoại gọi điện cho các nạn nhân không phản hồi để gây thêm áp lực và buộc họ phải trả tiền sau một cuộc tấn công bằng ransomware.

Đây không phải là lần đầu tiên nhóm sử dụng một chiến thuật như vậy. Năm ngoái, Microsoft đã trình bày chi tiết về một chiến dịch BazarLoader có tên là BazaCall sử dụng các trung tâm cuộc gọi giả mạo để thu hút các nạn nhân không nghi ngờ cài đặt ransomware trên hệ thống của họ.

Các nhà nghiên cứu cho biết: “Nhóm có số lượng lớn các thiết bị bị xâm nhập và sử dụng quy trình làm việc chuyên nghiệp có tính phân tán cao để duy trì tính bảo mật và nhịp độ hoạt động cao,” các nhà nghiên cứu cho biết.

“Nó chịu trách nhiệm cho một lượng lớn thư rác trên hàng trăm triệu triệu thiết bị, cũng như các vụ vi phạm dữ liệu tập trung và các cuộc tấn công ransomware vào các mục tiêu có giá trị cao.”

.