21/07/2023THNCMối đe dọa mạng / Phần mềm độc hại

Một dòng phần mềm độc hại mới được gọi là BundleBot đã hoạt động lén lút dưới tầm ngắm bằng cách tận dụng các kỹ thuật triển khai tệp đơn .NET, cho phép các tác nhân đe dọa nắm bắt thông tin nhạy cảm từ các máy chủ bị xâm nhập.

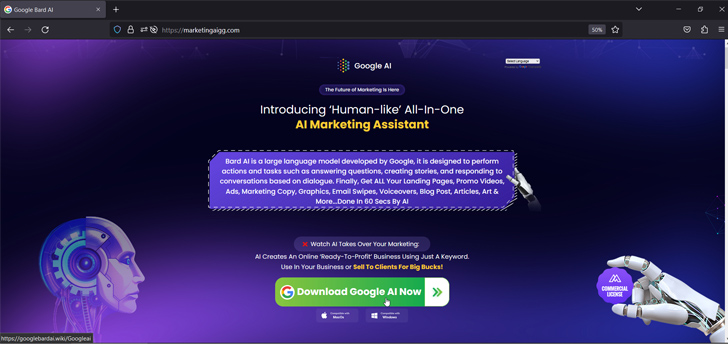

“BundleBot đang lạm dụng gói dotnet (tệp đơn), định dạng độc lập dẫn đến khả năng phát hiện tĩnh rất thấp hoặc không có gì cả,” Check Point cho biết trong một báo cáo được công bố trong tuần này, đồng thời cho biết thêm rằng nó “thường được phân phối qua Quảng cáo trên Facebook và tài khoản bị xâm nhập dẫn đến các trang web giả dạng các tiện ích chương trình thông thường, công cụ AI và trò chơi.”

Một số trang web này nhằm mục đích bắt chước Google Bard, chatbot trí tuệ nhân tạo tạo khả năng đàm thoại của công ty, lôi kéo nạn nhân tải xuống kho lưu trữ RAR không có thật (“Google_AI.rar”) được lưu trữ trên các dịch vụ lưu trữ đám mây hợp pháp như Dropbox.

Tệp lưu trữ, khi được giải nén, chứa một tệp thực thi (“GoogleAI.exe”), là tệp đơn .NET, ứng dụng độc lập (“GoogleAI.exe”) kết hợp với tệp DLL (” GoogleAI.dll”), có trách nhiệm tìm nạp tệp lưu trữ ZIP được bảo vệ bằng mật khẩu từ Google Drive.

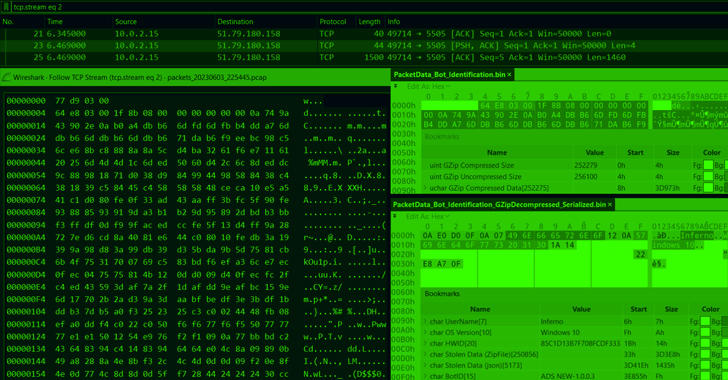

Nội dung được trích xuất của tệp ZIP (“ADSNEW-1.0.0.3.zip”) là một ứng dụng độc lập, tệp đơn .NET khác (“RiotClientServices.exe”) kết hợp tải trọng BundleBot (“RiotClientServices.dll”) và trình nối tiếp dữ liệu gói lệnh và kiểm soát (C2) (“LirarySharing.dll”).

“RiotClientServices.dll được lắp ráp là một kẻ đánh cắp/bot mới, tùy chỉnh sử dụng thư viện LirarySharing.dll để xử lý và tuần tự hóa gói dữ liệu được gửi tới C2 như một phần của giao tiếp bot,” công ty an ninh mạng của Israel cho biết.

Các tạo phẩm nhị phân sử dụng mã rác và mã rác tùy chỉnh để chống lại phân tích, đồng thời có khả năng hút dữ liệu từ trình duyệt web, chụp ảnh màn hình, lấy mã thông báo Discord, thông tin từ Telegram và chi tiết tài khoản Facebook.

Check Point cho biết họ cũng đã phát hiện một mẫu BundleBot thứ hai gần như giống hệt nhau về mọi mặt trừ việc sử dụng HTTPS để trích xuất thông tin đến một máy chủ từ xa dưới dạng tệp lưu trữ ZIP.

“Phương thức phân phối thông qua Quảng cáo trên Facebook và các tài khoản bị xâm nhập là thứ đã bị các tác nhân đe dọa lạm dụng trong một thời gian, tuy nhiên việc kết hợp nó với một trong những khả năng của phần mềm độc hại đã tiết lộ (để đánh cắp thông tin tài khoản Facebook của nạn nhân) có thể đóng vai trò như một mánh khóe – thói quen cho ăn,” công ty lưu ý.

Sự phát triển diễn ra khi Malwarebytes phát hiện ra một chiến dịch mới sử dụng các bài đăng được tài trợ và các tài khoản đã được xác minh bị xâm nhập mạo danh Trình quản lý quảng cáo Facebook để lôi kéo người dùng tải xuống các tiện ích mở rộng giả mạo của Google Chrome được thiết kế để đánh cắp thông tin đăng nhập Facebook.

Người dùng nhấp vào liên kết được nhúng sẽ được nhắc tải xuống tệp lưu trữ RAR chứa tệp trình cài đặt MSI, về phần mình, tệp này sẽ khởi chạy một tập lệnh bó để tạo ra một cửa sổ Google Chrome mới với tiện ích mở rộng độc hại được tải bằng cách sử dụng cờ “–load-extension” –

start chrome.exe –load-extension=”%~dp0/nmmhkkegccagdldgiimedpiccmgmiedagg4″ “https://www.facebook.com/business/tools/ads-manager” HỘI THẢO TRÊN WEB SẮP TỚI

Lá chắn chống lại các mối đe dọa nội bộ: Quản lý tư thế bảo mật SaaS Master

Lo lắng về các mối đe dọa nội bộ? Chúng tôi đã có bạn bảo hiểm! Tham gia hội thảo trực tuyến này để khám phá các chiến lược thực tế và bí mật của bảo mật chủ động với Quản lý tư thế bảo mật SaaS.

tham gia ngay hôm nay

“Tiện ích mở rộng tùy chỉnh đó được ngụy trang khéo léo thành Google Dịch và được coi là ‘Đã giải nén' vì nó được tải từ máy tính cục bộ, thay vì Cửa hàng Chrome trực tuyến,” Jérôme Segura, giám đốc tình báo mối đe dọa tại Malwarebytes, giải thích, lưu ý rằng nó “hoàn toàn tập trung vào Facebook và lấy những mẩu thông tin quan trọng có thể cho phép kẻ tấn công đăng nhập vào tài khoản.”

Dữ liệu đã thu thập sau đó được gửi bằng cách sử dụng API Google Analytics để tìm hiểu về các chính sách bảo mật nội dung (CSP) nhằm giảm thiểu các cuộc tấn công chèn dữ liệu và tập lệnh chéo trang (XSS).

Các tác nhân đe dọa đằng sau hoạt động này bị nghi ngờ là người gốc Việt, những người trong những tháng gần đây đã thể hiện sự quan tâm sâu sắc đến việc nhắm mục tiêu vào các tài khoản quảng cáo và kinh doanh trên Facebook. Hơn 800 nạn nhân trên toàn thế giới đã bị ảnh hưởng, trong đó có 310 người ở Hoa Kỳ

Segura cho biết: “Những kẻ lừa đảo có rất nhiều thời gian và dành nhiều năm để nghiên cứu và tìm hiểu cách lạm dụng mạng xã hội và nền tảng đám mây, nơi mà việc ngăn chặn những kẻ xấu là một cuộc chạy đua không ngừng”. “Hãy nhớ rằng không có viên đạn bạc nào và bất cứ điều gì nghe có vẻ quá tốt để trở thành sự thật rất có thể là một trò lừa đảo trá hình.”