Một diễn viên đe dọa được đặt tên là “RED-LILI“đã được liên kết với một chiến dịch tấn công chuỗi cung ứng quy mô lớn đang diễn ra nhắm vào kho gói NPM bằng cách xuất bản gần 800 mô-đun độc hại.

Công ty bảo mật Checkmarx của Israel cho biết: “Theo thông lệ, những kẻ tấn công sử dụng một tài khoản NPM ẩn danh dùng một lần để thực hiện các cuộc tấn công của mình”. “Có vẻ như lần này, kẻ tấn công đã hoàn toàn tự động hóa quá trình tạo tài khoản NPM và đã mở các tài khoản chuyên dụng, mỗi tài khoản một gói, khiến cho hàng loạt gói mã độc mới của hắn khó phát hiện hơn.”

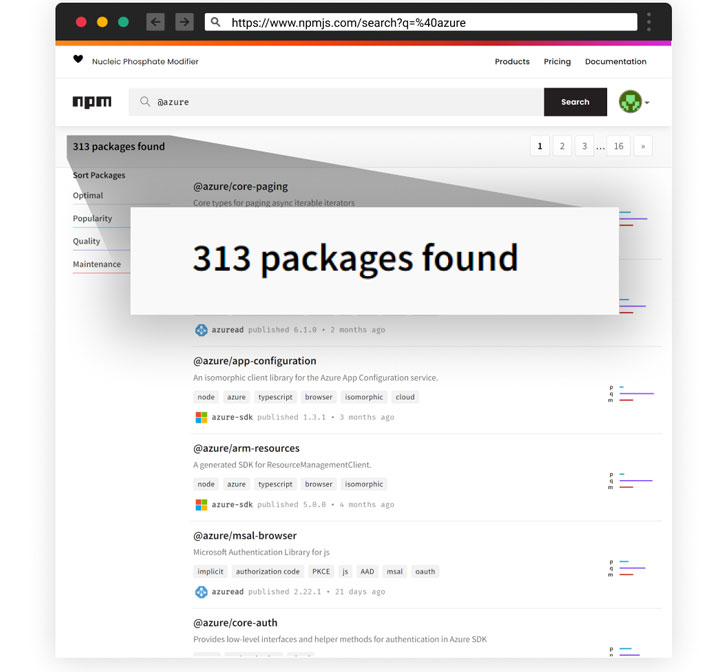

Các phát hiện được xây dựng dựa trên các báo cáo gần đây từ JFrog và Sonatype, cả hai đều nêu chi tiết hàng trăm gói NPM tận dụng các kỹ thuật như nhầm lẫn phụ thuộc và lỗi chính tả để nhắm mục tiêu các nhà phát triển Azure, Uber và Airbnb.

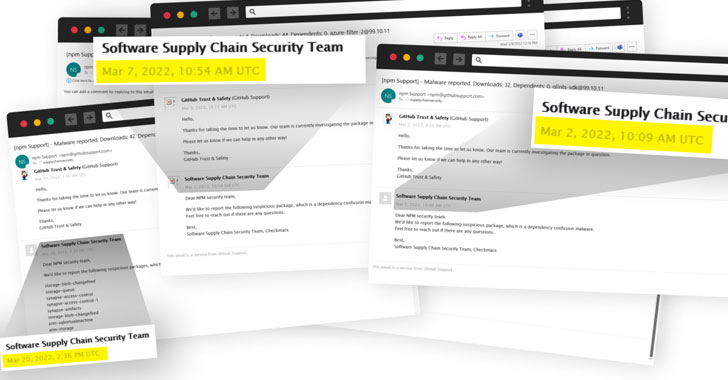

Theo phân tích chi tiết về modus operandi của RED-LILI, bằng chứng sớm nhất về hoạt động bất thường được cho là đã xảy ra vào ngày 23 tháng 2 năm 2022, với một cụm các gói độc hại được công bố “bùng nổ” trong khoảng thời gian một tuần.

Cụ thể, quy trình tự động hóa để tải các thư viện giả mạo lên NPM, mà Checkmarx mô tả là “nhà máy”, liên quan đến việc sử dụng kết hợp mã python tùy chỉnh và các công cụ kiểm tra web như Selenium để mô phỏng các hành động của người dùng cần thiết để sao chép quy trình tạo người dùng trong sổ đăng ký. .

Để vượt qua rào cản xác minh mật khẩu một lần (OTP) do NPM đặt ra, kẻ tấn công sử dụng một công cụ mã nguồn mở có tên là Interactsh để trích xuất OTP do máy chủ NPM gửi đến địa chỉ email được cung cấp trong quá trình đăng ký, cho phép yêu cầu tạo tài khoản thành công.

Được trang bị tài khoản người dùng NPM hoàn toàn mới này, kẻ đe dọa sau đó tiến hành tạo và xuất bản một gói độc hại, chỉ một gói cho mỗi tài khoản, theo cách tự động, nhưng không phải trước khi tạo mã thông báo truy cập để xuất bản gói mà không yêu cầu OTP email thách thức.

Các nhà nghiên cứu cho biết: “Khi những kẻ tấn công chuỗi cung ứng cải thiện kỹ năng của họ và làm cho cuộc sống của những người bảo vệ trở nên khó khăn hơn, cuộc tấn công này đánh dấu một cột mốc quan trọng khác trong sự tiến bộ của họ,” các nhà nghiên cứu cho biết. “Bằng cách phân phối các gói trên nhiều tên người dùng, kẻ tấn công khiến những người bảo vệ khó tương quan hơn [and] hạ gục tất cả bằng ‘một cú đánh.' Tất nhiên, điều đó làm cho khả năng lây nhiễm cao hơn. “

.