Ngày 16 tháng 1 năm 2023Ravie Lakshmanan Bối cảnh mối đe dọa / Phần mềm độc hại

Các tác nhân đe dọa không xác định đã triển khai một cửa hậu mới mượn các tính năng của nó từ bộ phần mềm độc hại đa nền tảng Hive của Cơ quan Tình báo Trung ương Hoa Kỳ (CIA), mã nguồn của nó đã được WikiLeaks phát hành vào tháng 11 năm 2017.

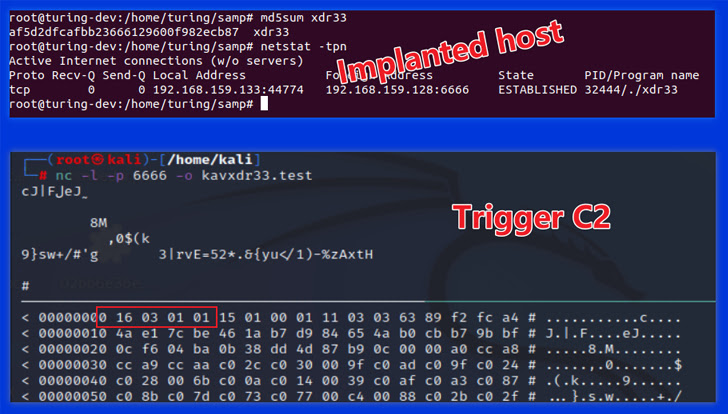

“Đây là lần đầu tiên chúng tôi bắt được một biến thể của bộ công cụ tấn công CIA Hive trong tự nhiên và chúng tôi đặt tên cho nó là xdr33 dựa trên chứng chỉ Bot-side CN=xdr33 được nhúng của nó,” Alex Turing và Hui Wang của Qihoo Netlab 360 cho biết trong một bài viết kỹ thuật được xuất bản vào tuần trước.

xdr33 được cho là lây lan bằng cách khai thác lỗ hổng bảo mật N-day không xác định trong các thiết bị F5. Nó giao tiếp với máy chủ chỉ huy và kiểm soát (C2) bằng SSL với chứng chỉ Kaspersky giả mạo.

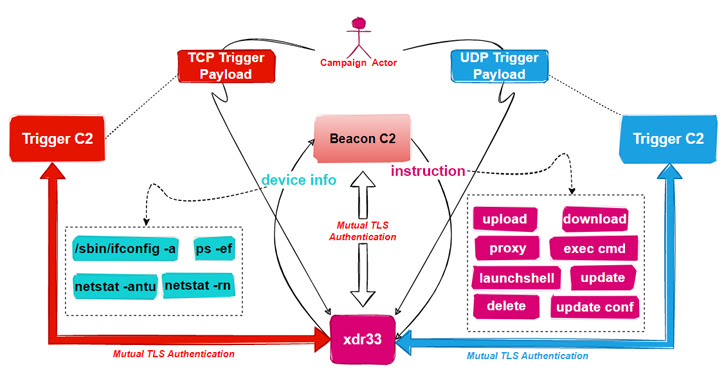

Theo công ty an ninh mạng Trung Quốc, mục đích của cửa hậu là thu thập thông tin nhạy cảm và đóng vai trò là bệ phóng cho các cuộc xâm nhập tiếp theo. Nó cải thiện Hive bằng cách thêm các hướng dẫn và chức năng C2 mới, trong số các thay đổi triển khai khác.

Mẫu ELF tiếp tục hoạt động như một Beacon bằng cách lọc định kỳ siêu dữ liệu hệ thống tới máy chủ từ xa và thực thi các lệnh do C2 đưa ra.

Điều này bao gồm khả năng tải xuống và tải lên các tệp tùy ý, chạy lệnh bằng cmd và khởi chạy shell, ngoài việc cập nhật và xóa dấu vết của chính nó khỏi máy chủ bị xâm nhập.

Phần mềm độc hại cũng kết hợp một mô-đun Kích hoạt được thiết kế để nghe trộm lưu lượng mạng cho một gói “kích hoạt” cụ thể nhằm trích xuất máy chủ C2 được đề cập trong tải trọng của gói IP, thiết lập kết nối và chờ thực thi các lệnh do C2 gửi.

“Điều đáng chú ý là Trigger C2 khác với Beacon C2 ở chi tiết giao tiếp; sau khi thiết lập đường hầm SSL, [the] bot và Trigger C2 sử dụng trao đổi khóa Diffie-Helllman để thiết lập khóa dùng chung, được sử dụng trong thuật toán AES để tạo lớp mã hóa thứ hai,” các nhà nghiên cứu giải thích.