Một loạt các tác nhân đe dọa, bao gồm Fancy Bear, Ghostwriter và Mustang Panda, đã thực hiện các chiến dịch lừa đảo chống lại Ukraine, Ba Lan và các thực thể châu Âu khác trong bối cảnh Nga xâm lược Ukraine.

Nhóm phân tích mối đe dọa của Google (TAG) cho biết họ đã gỡ xuống hai tên miền Blogspot được sử dụng bởi nhóm quốc gia-nhà nước FancyBear (hay còn gọi là APT28) – được cho là thuộc cơ quan tình báo quân sự GRU của Nga – làm trang đích cho các cuộc tấn công kỹ thuật xã hội của họ.

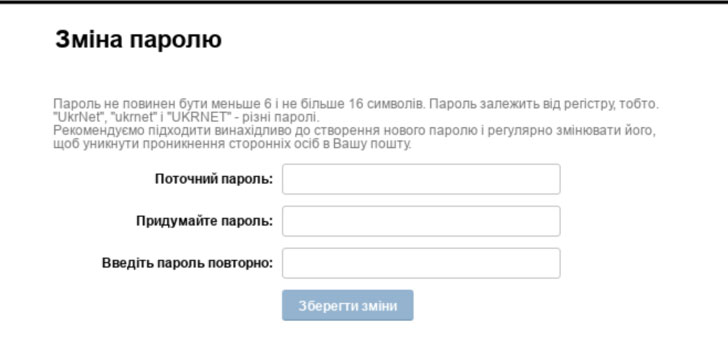

Tiết lộ này xuất hiện sau lời khuyên từ Nhóm Ứng cứu Khẩn cấp Máy tính của Ukraine (CERT-UA) cảnh báo về các chiến dịch lừa đảo nhắm mục tiêu vào người dùng Ukr.net liên quan đến việc gửi tin nhắn từ các tài khoản bị xâm nhập có chứa liên kết đến các trang thu thập thông tin xác thực do kẻ tấn công kiểm soát.

Một nhóm hoạt động đe dọa khác liên quan đến người dùng email trực tuyến của Ukr.net, Yandex.ru, wp.pl, rambler.ru, meta.ua và i.ua, những người đã nhận được các cuộc tấn công lừa đảo do một kẻ đe dọa người Belarus theo dõi. trong vai Ghostwriter (hay còn gọi là UNC1151).

Shane Huntley, giám đốc Google TAG, cho biết trong một báo cáo trong tuần qua, nhóm tấn công cũng đã “thực hiện các chiến dịch lừa đảo thông tin xác thực chống lại các tổ chức chính phủ và quân đội Ba Lan và Ukraine”.

Nhưng không chỉ có Nga và Belarus đang để mắt tới Ukraine và châu Âu. Bao gồm trong hỗn hợp là một kẻ đe dọa có trụ sở tại Trung Quốc được gọi là Mustang Panda (hay còn gọi là TA416 hoặc RedDelta) đang cố gắng gieo rắc phần mềm độc hại vào “các thực thể được nhắm mục tiêu ở châu Âu với những mồi nhử liên quan đến cuộc xâm lược Ukraine.”

Các phát hiện cũng được chứng thực riêng bởi công ty bảo mật doanh nghiệp Proofpoint, công ty đã trình bày chi tiết chiến dịch TA416 kéo dài nhiều năm chống lại các thực thể ngoại giao ở châu Âu bắt đầu từ đầu tháng 11 năm 2021, kể cả một “cá nhân tham gia vào các dịch vụ tị nạn và di cư” vào ngày 28 tháng 2 năm 2022.

Trình tự lây nhiễm bao gồm việc nhúng một URL độc hại vào một tin nhắn lừa đảo bằng cách sử dụng địa chỉ email bị xâm phạm của một nhà ngoại giao từ một quốc gia NATO ở Châu Âu. phần mềm độc hại PlugX giai đoạn cuối.

Các tiết lộ được đưa ra khi một loạt các cuộc tấn công từ chối dịch vụ (DDoS) phân tán đã tấn công nhiều trang web của Ukraine, chẳng hạn như các trang web liên quan đến Bộ Quốc phòng, Ngoại giao, Nội vụ và các dịch vụ như Liveuamap.

“Tin tặc Nga tiếp tục tấn công các nguồn thông tin Ukraine không ngừng”, Cơ quan Nhà nước về Truyền thông Đặc biệt và Bảo vệ Thông tin Ukraine (SSSCIP) cho biết trong một tweet cuối tuần qua.

“Mạnh mẽ nhất [DDoS] các cuộc tấn công vượt quá 100 Gbps vào lúc cao điểm của chúng. Bất chấp tất cả các nguồn lực của kẻ thù liên quan, các địa điểm của các cơ quan chính quyền trung ương luôn sẵn sàng. “

Trong một diễn biến liên quan, tập thể hack Anonymous tuyên bố rằng họ đã đánh sập trang web của Cơ quan An ninh Liên bang Nga và làm gián đoạn nguồn cấp dữ liệu trực tiếp cho một số kênh truyền hình và dịch vụ phát trực tuyến của Nga như Wink, Ivi, Russia 24, Channel One, và Moscow 24 để phát các cảnh quay chiến tranh từ Ukraine.

Làn sóng phản công chống lại Nga đã được thúc đẩy bởi sự hình thành của Quân đội CNTT, một sáng kiến của chính phủ Ukraine có nguồn lực từ cộng đồng dựa vào chiến tranh kỹ thuật số để phá vỡ các mục tiêu quân sự và chính phủ Nga.

Sự phát triển này cũng diễn ra sau quyết định cấm Facebook của Nga và ngăn chặn các nền tảng truyền thông xã hội được sử dụng rộng rãi khác trong nước cũng như các công ty công nghệ từ Mỹ đã cắt đứt quan hệ với Nga, tạo ra một bức màn sắt và hạn chế truy cập trực tuyến một cách hiệu quả.

.