Một nhóm mối đe dọa dai dẳng nâng cao (APT) có quan hệ với Iran đã làm mới bộ công cụ phần mềm độc hại của mình để bao gồm một cửa sau mới được đặt tên Marlin là một phần của chiến dịch gián điệp kéo dài bắt đầu vào tháng 4 năm 2018.

Công ty an ninh mạng ESET của Slovakia quy kết các cuộc tấn công – có tên mã là “Out to Sea” – cho một kẻ đe dọa có tên là OilRig (hay còn gọi là APT34), đồng thời kết nối các hoạt động của mình với một nhóm Iran thứ hai được theo dõi dưới tên Lyceum (Hexane hay còn gọi là SiameseKitten).

“Nạn nhân của chiến dịch bao gồm các tổ chức ngoại giao, công ty công nghệ và tổ chức y tế ở Israel, Tunisia và Các Tiểu vương quốc Ả Rập Thống nhất”, ESET lưu ý trong Báo cáo Đe dọa T3 2021 được chia sẻ với The Hacker News.

Hoạt động ít nhất kể từ năm 2014, nhóm tấn công được biết là tấn công các chính phủ Trung Đông và nhiều lĩnh vực kinh doanh khác nhau, bao gồm hóa chất, năng lượng, tài chính và viễn thông. Vào tháng 4 năm 2021, nam diễn viên nhắm mục tiêu vào một thực thể Lebanon với thiết bị cấy ghép có tên là SideTwist, trong khi các chiến dịch trước đây được cho là do Lyceum đã chỉ ra các công ty CNTT ở Israel, Morocco, Tunisia và Saudi Arabia.

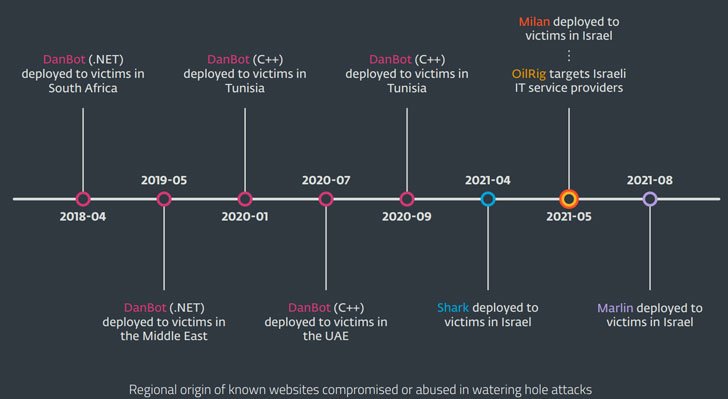

Các chuỗi lây nhiễm Lyceum cũng đáng chú ý vì chúng đã phát triển để giảm nhiều cửa hậu kể từ khi chiến dịch được đưa ra ánh sáng vào năm 2018 – bắt đầu với DanBot và chuyển sang Shark và Milan vào năm 2021 – với các cuộc tấn công được phát hiện vào tháng 8 năm 2021 tận dụng thu thập dữ liệu mới phần mềm độc hại có tên Marlin.

Những thay đổi không kết thúc ở đó. Trong một sự khác biệt đáng kể so với các TTP OilRig truyền thống, vốn liên quan đến việc sử dụng DNS và HTTPS cho giao tiếp lệnh và kiểm soát (C&C), Marlin sử dụng API OneDrive của Microsoft cho các hoạt động C2 của nó.

ESET, lưu ý rằng truy cập ban đầu vào mạng được thực hiện bằng các phương thức lừa đảo trực tuyến cũng như phần mềm quản trị và truy cập từ xa như ITbrain và TeamViewer, đã trích dẫn sự tương đồng về các công cụ và chiến thuật giữa các backdoor của OilRig và của Lyceum là “quá nhiều và cụ thể. “

Các nhà nghiên cứu cho biết: “Backdoor ToneDeaf chủ yếu giao tiếp với C&C của nó qua HTTP / S nhưng bao gồm một phương pháp thứ cấp, đường hầm DNS, không hoạt động bình thường”. “Shark cũng có các triệu chứng tương tự, trong đó phương thức giao tiếp chính của nó sử dụng DNS nhưng có tùy chọn phụ HTTP / S không có chức năng.”

ToneDeaf, hỗ trợ thu thập thông tin hệ thống, tải lên và tải xuống tệp cũng như thực thi lệnh shell tùy ý, là một họ phần mềm độc hại đã được tác nhân APT34 triển khai nhắm mục tiêu vào một loạt các ngành hoạt động ở Trung Đông vào tháng 7 năm 2019.

Ngoài ra, các phát hiện cũng chỉ ra việc sử dụng chồng chéo DNS như một kênh giao tiếp C&C, đồng thời sử dụng HTTP / S làm phương thức giao tiếp phụ và việc sử dụng nhiều thư mục trong thư mục làm việc của backdoor để tải lên và tải xuống tệp từ máy chủ C&C.

.