Ngày 26 tháng 5 năm 2023Ravie LakshmananICS/SCADA Security

Một dòng phần mềm độc hại mới được thiết kế để xâm nhập và phá vỡ các hệ thống quan trọng trong môi trường công nghiệp đã được khai quật.

Công ty tình báo mối đe dọa thuộc sở hữu của Google Mandiant đã đặt tên cho phần mềm độc hại MỸ PHẨM, thêm vào đó, nó đã được một người gửi ở Nga tải lên một tiện ích quét phần mềm độc hại công cộng vào tháng 12 năm 2021. Không có bằng chứng cho thấy nó đã được đưa vào sử dụng trong tự nhiên.

“Phần mềm độc hại được thiết kế để gây gián đoạn nguồn điện bằng cách tương tác với các thiết bị theo tiêu chuẩn IEC 60870-5-104 (IEC-104), chẳng hạn như các thiết bị đầu cuối từ xa (RTU), thường được sử dụng trong các hoạt động truyền tải và phân phối điện ở Châu Âu, Trung Đông và Châu Á,” công ty cho biết.

COSMICENERGY là phần bổ sung mới nhất cho phần mềm độc hại chuyên dụng như Stuxnet, Havex, Triton, IRONGATE, BlackEnergy2, Industroyer và PIPEDREAM, những phần mềm có khả năng phá hoại và tàn phá các hệ thống quan trọng.

Mandiant nói rằng có những liên kết ngẫu nhiên mà nó có thể đã được công ty viễn thông Nga Rostelecom-Solar phát triển như một công cụ nhóm đỏ để mô phỏng các cuộc diễn tập ứng phó khẩn cấp và mất điện được tổ chức vào tháng 10 năm 2021.

Điều này làm tăng khả năng phần mềm độc hại được phát triển để tạo lại các kịch bản tấn công thực tế nhằm vào các tài sản lưới năng lượng để kiểm tra khả năng phòng thủ hoặc một bên khác đã sử dụng lại mã được liên kết với phạm vi mạng.

Giải pháp thay thế thứ hai không phải là chưa từng có, đặc biệt là trong thực tế là các tác nhân đe dọa được biết là thích nghi và tái sử dụng các công cụ hậu khai thác và đội đỏ hợp pháp cho các mục đích xấu.

Các tính năng của COSMICENERGY có thể so sánh với các tính năng của Industroyer – vốn được cho là của nhóm Sandworm do Điện Kremlin hậu thuẫn – nhờ khả năng khai thác một giao thức truyền thông công nghiệp có tên là IEC-104 để ra lệnh cho các RTU.

Mandiant cho biết: “Tận dụng quyền truy cập này, kẻ tấn công có thể gửi các lệnh từ xa để tác động đến hoạt động của các công tắc đường dây điện và bộ ngắt mạch nhằm gây ra sự gián đoạn nguồn điện.

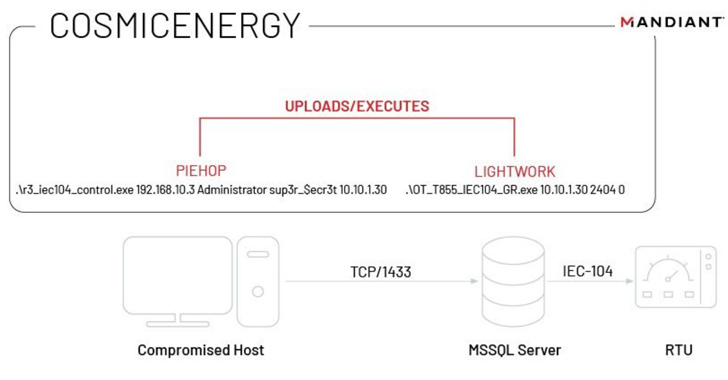

Điều này được thực hiện nhờ hai thành phần được gọi là PIEHOP và LIGHTWORK, đây là hai công cụ gián đoạn được viết bằng Python và C++ tương ứng để truyền các lệnh IEC-104 đến thiết bị công nghiệp được kết nối.

Một khía cạnh đáng chú ý khác của phần mềm độc hại hệ thống kiểm soát công nghiệp (ICS) là thiếu khả năng xâm nhập và khám phá, nghĩa là nó yêu cầu người vận hành thực hiện trinh sát nội bộ mạng để xác định địa chỉ IP của thiết bị IEC-104 được nhắm mục tiêu.

Do đó, để thực hiện một cuộc tấn công, kẻ đe dọa sẽ phải lây nhiễm máy tính trong mạng, tìm Microsoft SQL Server có quyền truy cập vào RTU và lấy thông tin đăng nhập của nó.

PIEHOP sau đó được chạy trên máy để tải LIGHTWORK lên máy chủ, máy chủ này sẽ gửi các lệnh từ xa gây rối để sửa đổi trạng thái của thiết bị (BẬT hoặc TẮT) qua TCP. Nó cũng ngay lập tức xóa tệp thực thi sau khi ban hành hướng dẫn.

Mandiant cho biết: “Mặc dù các khả năng của COSMICENERGY không khác biệt đáng kể so với các dòng phần mềm độc hại OT trước đây, nhưng việc phát hiện ra nó nêu bật một số phát triển đáng chú ý trong bối cảnh mối đe dọa OT”.

“Việc phát hiện ra phần mềm độc hại OT mới là mối đe dọa ngay lập tức đối với các tổ chức bị ảnh hưởng, vì những khám phá này rất hiếm và vì phần mềm độc hại chủ yếu lợi dụng các tính năng thiết kế không an toàn của môi trường OT mà khó có thể khắc phục sớm.”