Ngày 13 tháng 12 năm 2022Ravie Lakshmanan Nguồn mở / Cơ sở dữ liệu về lỗ hổng

Google vào thứ ba đã công bố tính khả dụng nguồn mở của Máy quét OSVmột trình quét nhằm cung cấp quyền truy cập dễ dàng vào thông tin lỗ hổng về các dự án khác nhau.

Công cụ dựa trên Go, được cung cấp bởi cơ sở dữ liệu Lỗ hổng nguồn mở (OSV), được thiết kế để kết nối “danh sách phụ thuộc của dự án với các lỗ hổng ảnh hưởng đến chúng”, kỹ sư phần mềm Google Rex Pan trong một bài đăng được chia sẻ với The Hacker News.

Pan cho biết thêm: “OSV-Scanner tạo ra thông tin về lỗ hổng chất lượng cao, đáng tin cậy giúp thu hẹp khoảng cách giữa danh sách các gói của nhà phát triển và thông tin trong cơ sở dữ liệu lỗ hổng”.

Ý tưởng là xác định tất cả các phụ thuộc bắc cầu của một dự án và làm nổi bật các lỗ hổng liên quan bằng cách sử dụng dữ liệu được lấy từ cơ sở dữ liệu OSV.dev.

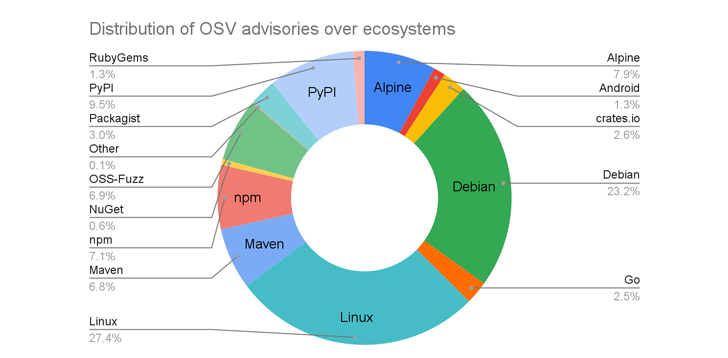

Google tuyên bố thêm rằng nền tảng nguồn mở hỗ trợ 16 hệ sinh thái, bao gồm tất cả các ngôn ngữ chính, bản phân phối Linux (Debian và Alpine), cũng như Android, Linux Kernel và OSS-Fuzz.

Kết quả của việc mở rộng này là OSV.dev là kho lưu trữ hơn 38.000 lời khuyên, tăng từ 15.000 cảnh báo bảo mật một năm trước, với Linux (27,4%), Debian (23,2%), PyPI (9,5%), Alpine (7,9 %), và npm (7,1%) chiếm năm vị trí hàng đầu.

Đối với các bước tiếp theo, gã khổng lồ internet lưu ý rằng họ đang làm việc để kết hợp hỗ trợ cho các lỗ hổng C/C++ bằng cách xây dựng một “cơ sở dữ liệu chất lượng cao” liên quan đến việc thêm “siêu dữ liệu mức cam kết chính xác vào CVE”.

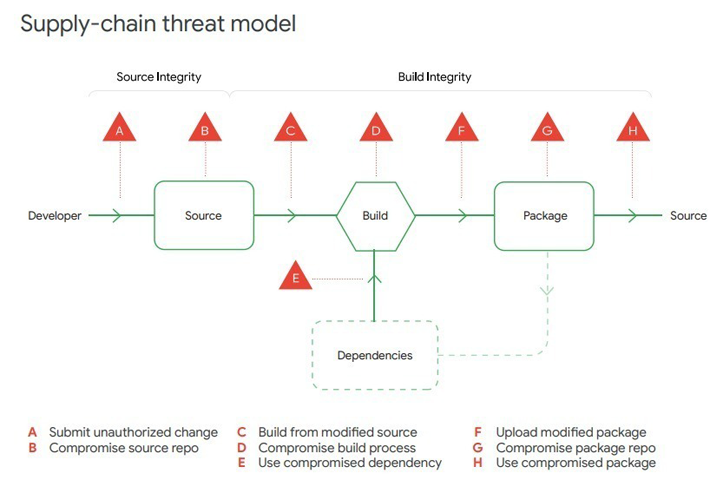

OSV-Scanner xuất hiện gần hai tháng sau khi Google ra mắt GUAC – viết tắt của Graph for Understanding Artifact Composition – để bổ sung cho các Cấp chuỗi cung ứng cho Software Artifacts (SLSA hoặc “salsa”) như một phần trong nỗ lực tăng cường bảo mật chuỗi cung ứng phần mềm.

Tuần trước, Google cũng đã xuất bản một báo cáo “Quan điểm về bảo mật” mới kêu gọi các tổ chức phát triển và triển khai khung SLSA chung để ngăn chặn giả mạo, cải thiện tính toàn vẹn và bảo mật các gói trước các mối đe dọa tiềm tàng.

Các khuyến nghị khác do công ty đưa ra bao gồm đảm nhận thêm các trách nhiệm bảo mật nguồn mở và áp dụng cách tiếp cận toàn diện hơn để giải quyết các rủi ro như rủi ro do lỗ hổng Log4j và sự cố SolarWinds gây ra trong những năm gần đây.

Công ty cho biết: “Các cuộc tấn công chuỗi cung ứng phần mềm thường đòi hỏi năng lực kỹ thuật mạnh mẽ và cam kết lâu dài để thực hiện”. “Các tác nhân tinh vi có nhiều khả năng có cả ý định và khả năng thực hiện các loại tấn công này.”

“Hầu hết các tổ chức đều dễ bị tấn công chuỗi cung ứng phần mềm vì những kẻ tấn công dành thời gian để nhắm mục tiêu vào các nhà cung cấp bên thứ ba có kết nối đáng tin cậy với mạng của khách hàng. Sau đó, chúng sử dụng sự tin cậy đó để đào sâu hơn vào mạng của các mục tiêu cuối cùng của chúng.”