Ngày 07 tháng 2 năm 2023Ravie LakshmananĐe dọa mạng / phần mềm độc hại

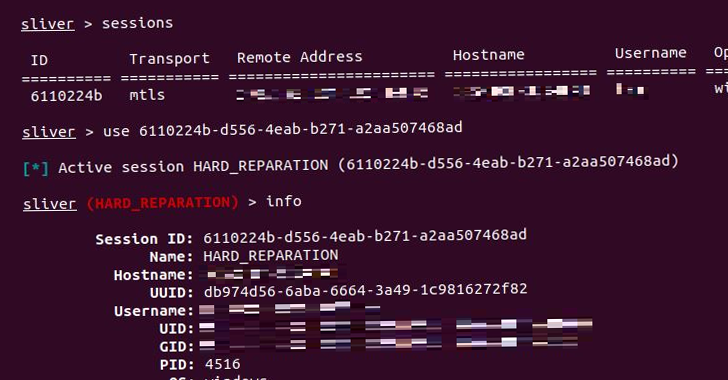

Các tác nhân đe dọa đang tận dụng các lỗ hổng đã biết trong phần mềm Sunlogin để triển khai khung chỉ huy và kiểm soát (C2) của Sliver để thực hiện các hoạt động hậu khai thác.

Các phát hiện đến từ Trung tâm ứng phó khẩn cấp bảo mật AhnLab (ASEC), nơi phát hiện ra rằng các lỗ hổng bảo mật trong Sunlogin, một chương trình máy tính từ xa được phát triển ở Trung Quốc, đang bị lạm dụng để triển khai một loạt các tải trọng.

Các nhà nghiên cứu cho biết: “Những kẻ đe dọa không chỉ sử dụng cửa hậu Sliver mà chúng còn sử dụng phần mềm độc hại BYOVD (Bring Your Own Vulnerable Driver) để vô hiệu hóa các sản phẩm bảo mật và cài đặt các shell ngược”.

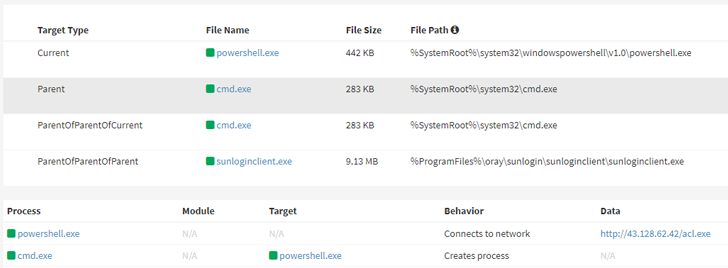

Các chuỗi tấn công bắt đầu bằng việc khai thác hai lỗi thực thi mã từ xa trong các phiên bản Sunlogin trước v11.0.0.33 (CNVD-2022-03672 và CNVD-2022-10270), sau đó là phân phối Sliver hoặc phần mềm độc hại khác như tiền điện tử Gh0st RAT và XMRig thợ đào tiền xu.

Trong một trường hợp, tác nhân đe dọa được cho là đã vũ khí hóa các lỗ hổng Sunlogin để cài đặt tập lệnh PowerShell, sau đó, sử dụng kỹ thuật BYOVD để vô hiệu hóa phần mềm bảo mật được cài đặt trong hệ thống và loại bỏ một trình bao đảo ngược bằng Powercat.

Phương pháp BYOVD lạm dụng trình điều khiển Windows hợp pháp nhưng dễ bị tổn thương, mhyprot2.sys, được ký bằng chứng chỉ hợp lệ để đạt được các quyền nâng cao và chấm dứt các quy trình chống vi-rút.

Điều đáng chú ý ở đây là trình điều khiển chống gian lận cho trò chơi điện tử Genshin Impact trước đây đã được sử dụng làm tiền thân cho việc triển khai ransomware, theo tiết lộ của Trend Micro.

Các nhà nghiên cứu cho biết: “Chưa xác nhận được liệu nó có được thực hiện bởi cùng một tác nhân đe dọa hay không, nhưng sau vài giờ, nhật ký cho thấy một cửa hậu Sliver đã được cài đặt trên cùng một hệ thống thông qua khai thác lỗ hổng Sunlogin RCE”.

Phát hiện này được đưa ra khi các tác nhân đe dọa đang áp dụng Sliver, một công cụ kiểm tra thâm nhập hợp pháp dựa trên Go, như một giải pháp thay thế cho Cobalt Strike và Metasploit.

Các nhà nghiên cứu kết luận: “Sliver cung cấp các tính năng từng bước cần thiết như đánh cắp thông tin tài khoản, di chuyển mạng nội bộ và vượt qua mạng nội bộ của các công ty, giống như Cobalt Strike”.