Ngày 08 tháng 1 năm 2023Ravie LakshmananPhân tích mối đe dọa / gián điệp mạng

Nhóm gián điệp mạng của nga có tên là Turla đã được quan sát thấy đang sử dụng cơ sở hạ tầng tấn công được sử dụng bởi một phần mềm độc hại có tuổi đời hàng chục năm để cung cấp các công cụ do thám và cửa hậu của riêng chúng tới các mục tiêu ở Ukraine.

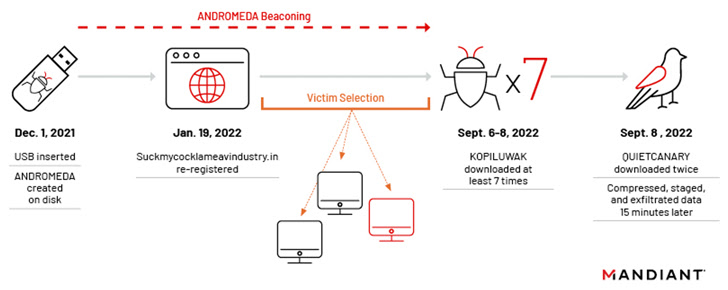

Mandiant thuộc sở hữu của Google, đang theo dõi hoạt động dưới biệt danh cụm chưa được phân loại UNC4210cho biết các máy chủ bị tấn công tương ứng với một biến thể của phần mềm độc hại hàng hóa có tên ANDROMEDA (hay còn gọi là Gamarue) đã được tải lên VirusTotal vào năm 2013.

“UNC4210 đã đăng ký lại ít nhất ba miền lệnh và kiểm soát (C2) của ANDROMEDA đã hết hạn và bắt đầu lập hồ sơ nạn nhân để triển khai có chọn lọc KOPILUWAK và QUIETCANARY vào tháng 9 năm 2022,” các nhà nghiên cứu của Mandiant cho biết trong một phân tích được công bố vào tuần trước.

Turla, còn được biết đến với các tên Thợ săn sắt, Krypton, Uroburos, Gấu độc và Bọ nước, là một trang phục quốc gia ưu tú chủ yếu nhắm mục tiêu vào các tổ chức chính phủ, ngoại giao và quân sự bằng cách sử dụng một bộ phần mềm độc hại tùy chỉnh lớn.

Kể từ khi bắt đầu cuộc xâm lược quân sự của Nga vào Ukraine vào tháng 2 năm 2022, tập thể đối thủ đã được liên kết với một chuỗi các nỗ lực do thám và lừa đảo thông tin xác thực nhằm vào các thực thể ở quốc gia này.

Vào tháng 7 năm 2022, Nhóm phân tích mối đe dọa (TAG) của Google tiết lộ rằng Turla đã tạo một ứng dụng Android độc hại để “giúp đỡ” những kẻ tấn công thân Ukraine khởi động các cuộc tấn công từ chối dịch vụ (DDoS) phân tán nhằm vào các trang web của Nga.

Phát hiện mới nhất từ Mandiant cho thấy Turla đã lén lút sử dụng các phần mềm lây nhiễm cũ hơn làm cơ chế phân phối phần mềm độc hại, chưa kể đến việc lợi dụng ANDROMEDA lây lan qua các khóa USB bị nhiễm.

“Phần mềm độc hại lây lan qua USB tiếp tục là một công cụ hữu ích để giành quyền truy cập ban đầu vào các tổ chức”, công ty tình báo mối đe dọa cho biết.

Trong sự cố được Mandiant phân tích, một thanh USB bị nhiễm virus được cho là đã được cắm vào một tổ chức Ukraine giấu tên vào tháng 12 năm 2021, cuối cùng dẫn đến việc triển khai một phần mềm ANDROMEDA cũ trên máy chủ khi khởi chạy một liên kết độc hại (.LNK) giả mạo tệp dưới dạng một thư mục trong ổ USB.

Sau đó, kẻ đe dọa đã sử dụng lại một trong những miền không hoạt động thuộc cơ sở hạ tầng C2 không còn tồn tại của ANDROMEDA – được đăng ký lại vào tháng 1 năm 2022 – để lập hồ sơ nạn nhân bằng cách cung cấp trình nhỏ giọt KOPILUWAK giai đoạn đầu, một tiện ích trinh sát mạng dựa trên JavaScript.

Hai ngày sau, vào ngày 8 tháng 9 năm 2022, cuộc tấn công tiến đến giai đoạn cuối cùng với việc thực hiện một bộ cấy dựa trên .NET có tên là QUIETCANARY (hay còn gọi là Tunnus), dẫn đến việc các tệp được tạo sau ngày 1 tháng 1 năm 2021 bị rò rỉ.

Thủ đoạn mà Turla sử dụng ăn khớp với các báo cáo trước đây về nỗ lực lập hồ sơ nạn nhân rộng rãi của nhóm trùng với thời điểm chiến tranh Nga-Ukraine, có khả năng giúp nhóm điều chỉnh các nỗ lực khai thác tiếp theo của mình để thu thập thông tin mà Nga quan tâm.

Đây cũng là một trong những trường hợp hiếm hoi khi một đơn vị tấn công được xác định nhắm mục tiêu vào nạn nhân của một chiến dịch phần mềm độc hại khác để đạt được các mục tiêu chiến lược của riêng mình, đồng thời che giấu vai trò của mình.

Các nhà nghiên cứu cho biết: “Khi phần mềm độc hại ANDROMEDA cũ hơn tiếp tục lây lan từ các thiết bị USB bị xâm nhập, các miền được đăng ký lại này sẽ gây rủi ro vì các tác nhân đe dọa mới có thể kiểm soát và cung cấp phần mềm độc hại mới cho nạn nhân”.

“Kỹ thuật mới này để xác nhận quyền sở hữu các miền đã hết hạn được sử dụng bởi phần mềm độc hại được phân phối rộng rãi, có động cơ tài chính có thể cho phép thực hiện các thỏa hiệp tiếp theo ở nhiều thực thể. Hơn nữa, phần mềm độc hại và cơ sở hạ tầng cũ hơn có nhiều khả năng bị bỏ qua bởi những người bảo vệ đang xử lý nhiều cảnh báo khác nhau .”

COLDRIVER nhắm vào các phòng thí nghiệm nghiên cứu hạt nhân của Hoa Kỳ

Phát hiện này cũng được đưa ra khi Reuters đưa tin rằng một nhóm đe dọa khác do nhà nước Nga tài trợ có tên mã là COLDRIVER (còn gọi là Callisto hoặc SEABORGIUM) đã nhắm mục tiêu vào ba phòng thí nghiệm nghiên cứu hạt nhân ở Mỹ vào đầu năm 2022.

Cuối cùng, các cuộc tấn công kỹ thuật số đòi hỏi phải tạo các trang đăng nhập giả mạo cho Phòng thí nghiệm quốc gia Brookhaven, Argonne và Lawrence Livermore nhằm lừa các nhà khoa học hạt nhân tiết lộ mật khẩu của họ.

Các chiến thuật này phù hợp với hoạt động COLDRIVER đã biết, hoạt động này gần đây đã bị vạch trần là giả mạo các trang đăng nhập của các công ty tư vấn tình báo và quốc phòng cũng như các tổ chức phi chính phủ, viện nghiên cứu chính sách và các tổ chức giáo dục đại học ở Anh và Mỹ