Ngày 01 tháng 5 năm 2023Ravie LakshmananBảo mật di động / Android

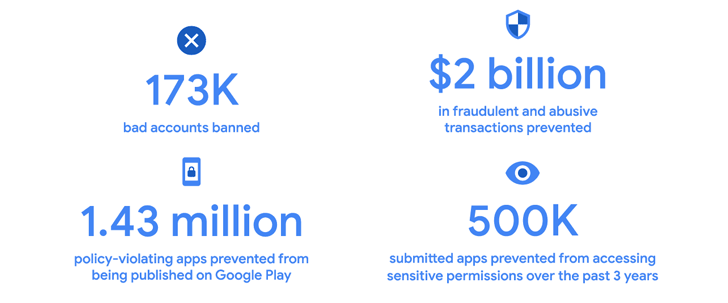

Google tiết lộ rằng các tính năng bảo mật cải tiến và quy trình đánh giá ứng dụng đã giúp họ chặn 1,43 triệu ứng dụng xấu xuất bản lên Play Store vào năm 2022.

Ngoài ra, công ty cho biết họ đã cấm 173.000 tài khoản xấu và xử lý hơn 2 tỷ đô la trong các giao dịch gian lận và lạm dụng thông qua các tính năng dành cho nhà phát triển như API mua hàng bị vô hiệu hóa, ID tài khoản bị xáo trộn và API tính toàn vẹn của Play.

Google chỉ ra rằng việc bổ sung các phương thức xác minh danh tính như số điện thoại và địa chỉ email để tham gia Google Play đã góp phần làm giảm các tài khoản được sử dụng để xuất bản các ứng dụng vi phạm chính sách của Google.

Người khổng lồ tìm kiếm cho biết thêm rằng nó “đã ngăn khoảng 500 nghìn ứng dụng được gửi truy cập không cần thiết vào các quyền nhạy cảm trong 3 năm qua.”

“Vào năm 2022, chương trình Cải tiến bảo mật ứng dụng đã giúp các nhà phát triển khắc phục ~500 nghìn điểm yếu bảo mật ảnh hưởng đến ~300 nghìn ứng dụng với tổng số lượt cài đặt là khoảng 250 tỷ lượt cài đặt”, nó lưu ý.

Ngược lại, Google đã chặn xuất bản 1,2 triệu ứng dụng vi phạm chính sách và cấm 190.000 tài khoản xấu vào năm 2021.

Sự phát triển diễn ra vài tuần sau khi Google ban hành chính sách xóa dữ liệu mới yêu cầu các nhà phát triển ứng dụng cung cấp “tùy chọn có thể khám phá dễ dàng” cho người dùng từ cả bên trong và bên ngoài ứng dụng.

Bất chấp những nỗ lực này của Google, tội phạm mạng vẫn tiếp tục tìm cách vượt qua các biện pháp bảo vệ an ninh của cửa hàng ứng dụng và xuất bản các ứng dụng độc hại và phần mềm quảng cáo.

Trường hợp điển hình, Nhóm nghiên cứu di động của McAfee đã phát hiện ra 38 trò chơi giả dạng Minecraft và đã được không dưới 35 triệu người dùng trên toàn thế giới cài đặt, chủ yếu ở Hoa Kỳ, Canada, Hàn Quốc và Brazil.

Các ứng dụng trò chơi này, trong khi cung cấp chức năng như đã hứa, đã bị phát hiện kết hợp phần mềm độc hại HiddenAds để lén lút tải quảng cáo trong nền nhằm tạo doanh thu bất hợp pháp cho các nhà khai thác.

Một số ứng dụng được tải xuống nhiều nhất như sau –

Block Box Master Diamond (com.good.robo.game.builder.craft.block) Craft Sword Mini Fun (com.craft.world.fairy.fun.everyday.block) Block Box Skyland Sword (com.skyland.pet.realm .block.rain.craft) Craft Monster Crazy Sword (com.skyland.fun.block.game.monster.craft) Block Pro Forrest Diamond (com.monster.craft.block.fun.robo.fairy)

McAfee cho biết: “Một trong những nội dung dễ tiếp cận nhất đối với những người trẻ tuổi sử dụng thiết bị di động là trò chơi. “Tác giả phần mềm độc hại cũng nhận thức được điều này và cố gắng che giấu các tính năng độc hại của chúng bên trong trò chơi.”

Làm phức tạp vấn đề là sự gia tăng phần mềm độc hại ngân hàng Android có thể được các tác nhân đe dọa vũ khí hóa để có quyền truy cập vào thiết bị nạn nhân và thu thập thông tin cá nhân.

Một xu hướng mới nổi khác là việc sử dụng các dịch vụ liên kết để trojan hóa các ứng dụng hợp pháp và che giấu tải trọng APK lừa đảo. Cyble cho biết kỹ thuật này đã được những kẻ xấu áp dụng để phân phối một mạng botnet Android có tên là DAAM.

Phần mềm độc hại, sau khi được cài đặt, sẽ thiết lập các kết nối với máy chủ từ xa để thực hiện nhiều hành động bất chính, bao gồm cả hoạt động như một phần mềm tống tiền bằng cách mã hóa các tệp được lưu trữ trong thiết bị bằng mật khẩu được lấy từ máy chủ.

DAAM cũng lạm dụng các dịch vụ trợ năng của Android để theo dõi hoạt động của người dùng, do đó cho phép nó ghi lại các lần gõ phím, ghi lại các cuộc gọi VoIP từ các ứng dụng nhắn tin tức thì, thu thập lịch sử trình duyệt, nhật ký cuộc gọi, ảnh, ảnh chụp màn hình và tin nhắn SMS, chạy mã tùy ý và mở các URL lừa đảo .

“Tác giả phần mềm độc hại thường tận dụng các ứng dụng chính hãng để phát tán mã độc nhằm tránh bị nghi ngờ”, công ty an ninh mạng cho biết trong một phân tích được công bố vào tháng trước.

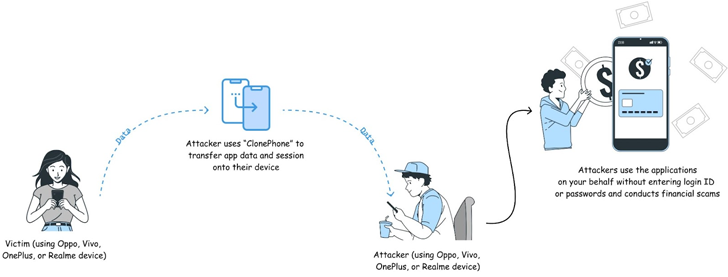

Phát hiện này cũng tuân theo một lời khuyên từ CloudSEK, đã phát hiện ra rằng một số ứng dụng Android phổ biến như Canva, LinkedIn, Strava, Telegram và WhatsApp không làm mất hiệu lực hoặc xác thực lại cookie phiên sau khi dữ liệu ứng dụng được chuyển từ thiết bị này sang thiết bị khác.

Mặc dù kịch bản tấn công này yêu cầu kẻ thù phải có quyền truy cập vật lý vào điện thoại của mục tiêu, nhưng nó có thể cho phép chiếm đoạt tài khoản và có quyền truy cập trái phép vào dữ liệu bí mật.

Để giảm thiểu các mối đe dọa như vậy, bạn nên bật xác thực hai yếu tố (2FA) để thêm một lớp bảo vệ tài khoản bổ sung, xem xét kỹ lưỡng các quyền của ứng dụng, bảo mật thiết bị bằng mật khẩu và tránh để chúng ở những nơi công cộng mà không có người giám sát.