Ngày 01 tháng 5 năm 2023Ravie Lakshmanan Malverposting / Lừa đảo

Một kẻ đe dọa người Việt Nam đã bị cho là đứng sau chiến dịch “đăng tải độc hại” trên các nền tảng truyền thông xã hội để lây nhiễm hơn 500.000 thiết bị trên toàn thế giới trong ba tháng qua nhằm cung cấp các biến thể của kẻ đánh cắp thông tin như S1deload Stealer và SYS01stealer.

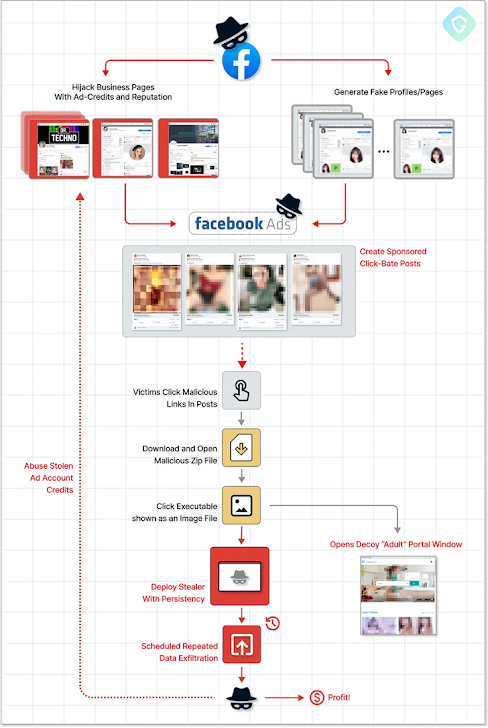

Malverposting đề cập đến việc sử dụng các bài đăng trên mạng xã hội được quảng cáo trên các dịch vụ như Facebook và Twitter để tuyên truyền hàng loạt phần mềm độc hại và các mối đe dọa bảo mật khác. Ý tưởng là tiếp cận đối tượng rộng hơn bằng cách trả tiền cho quảng cáo để “khuếch đại” bài đăng của họ.

Theo Guardio Labs, các cuộc tấn công như vậy bắt đầu bằng việc kẻ thù tạo hồ sơ doanh nghiệp mới và chiếm quyền điều khiển các tài khoản đã phổ biến để phân phát quảng cáo tuyên bố cung cấp tải xuống album ảnh được xếp hạng người lớn miễn phí.

Trong các tệp lưu trữ ZIP này có các hình ảnh được cho là có mục đích thực sự là các tệp thực thi, khi được nhấp vào, các tệp này sẽ kích hoạt chuỗi lây nhiễm và cuối cùng triển khai phần mềm độc hại đánh cắp để hút cookie phiên, dữ liệu tài khoản và thông tin khác.

Chuỗi tấn công có hiệu quả cao vì nó tạo ra một “vòng luẩn quẩn” trong đó thông tin bị đánh cắp bằng cách sử dụng kẻ đánh cắp được sử dụng để tạo ra một đội quân ngày càng mở rộng các tài khoản bot Facebook bị tấn công, sau đó được sử dụng để đẩy nhiều bài đăng được tài trợ hơn, mở rộng kế hoạch một cách hiệu quả hơn nữa .

Để lọt vào tầm ngắm của Facebook, kẻ đe dọa đã bị phát hiện sử dụng các trang hồ sơ doanh nghiệp mới được tạo dưới dạng tài khoản nhiếp ảnh gia. Phần lớn các trường hợp nhiễm bệnh đã được báo cáo ở Úc, Canada, Ấn Độ, Anh và Mỹ

Phương pháp mà kẻ đánh cắp dựa trên PHP được triển khai được cho là không ngừng phát triển để kết hợp nhiều tính năng tránh bị phát hiện hơn, cho thấy rằng tác nhân đe dọa đằng sau chiến dịch đang tích cực tinh chỉnh và trang bị lại các chiến thuật của chúng để đối phó với các tiết lộ công khai.

Nhà nghiên cứu bảo mật Nati Tal của Guardio Labs cho biết: “Tải trọng độc hại khá tinh vi và luôn thay đổi, giới thiệu các kỹ thuật lẩn tránh mới”.

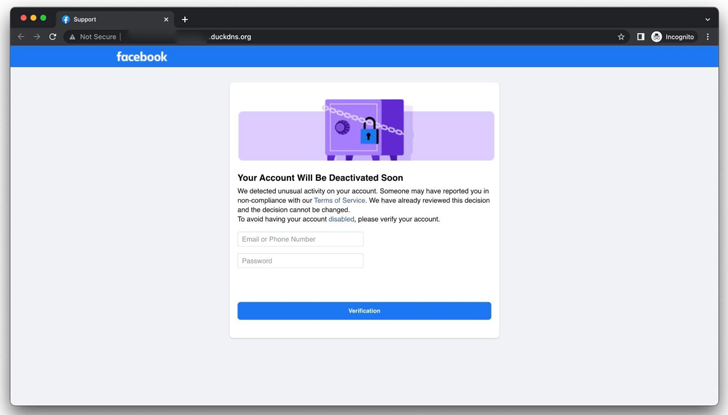

Phát hiện này được đưa ra khi Group-IB tiết lộ chi tiết về một hoạt động lừa đảo đang diễn ra nhằm vào người dùng Facebook bằng cách lừa họ nhập thông tin đăng nhập trên các trang web sao chép giả mạo được thiết kế để đánh cắp thông tin đăng nhập tài khoản của họ và chiếm lấy hồ sơ.

Trong một diễn biến liên quan, Malwarebytes đã phát hiện ra một chiến dịch quảng cáo độc hại nhằm lừa người dùng đang tìm kiếm trò chơi và công thức nấu ăn trên Google để phân phát quảng cáo độc hại chuyển hướng họ đến các trang web giả mạo được tạo trên Weebly với mục tiêu thực hiện lừa đảo hỗ trợ kỹ thuật.