Chiến dịch mối đe dọa trên thiết bị di động được theo dõi là Bọ ngựa chuyển vùng có liên quan đến một làn sóng thỏa hiệp mới nhắm vào người dùng điện thoại di động Pháp, vài tháng sau khi họ mở rộng nhắm mục tiêu bao gồm các nước châu Âu.

sekoia cho biết trong một báo cáo được công bố vào tuần trước, không dưới 70.000 thiết bị Android được cho là đã bị nhiễm phần mềm độc hại đang hoạt động.

Các chuỗi tấn công liên quan đến Roaming Mantis, một tác nhân đe dọa Trung Quốc có động cơ tài chính, được biết là triển khai một phần của trojan ngân hàng có tên MoqHao (hay còn gọi là XLoader) hoặc chuyển hướng người dùng iPhone đến các trang đích thu thập thông tin xác thực bắt chước trang đăng nhập iCloud.

Các nhà nghiên cứu Sekoia cho biết: “MoqHao (hay còn gọi là Wroba, XLoader cho Android) là một trojan truy cập từ xa (RAT) của Android với khả năng đánh cắp thông tin và cửa hậu có khả năng lây lan qua SMS”.

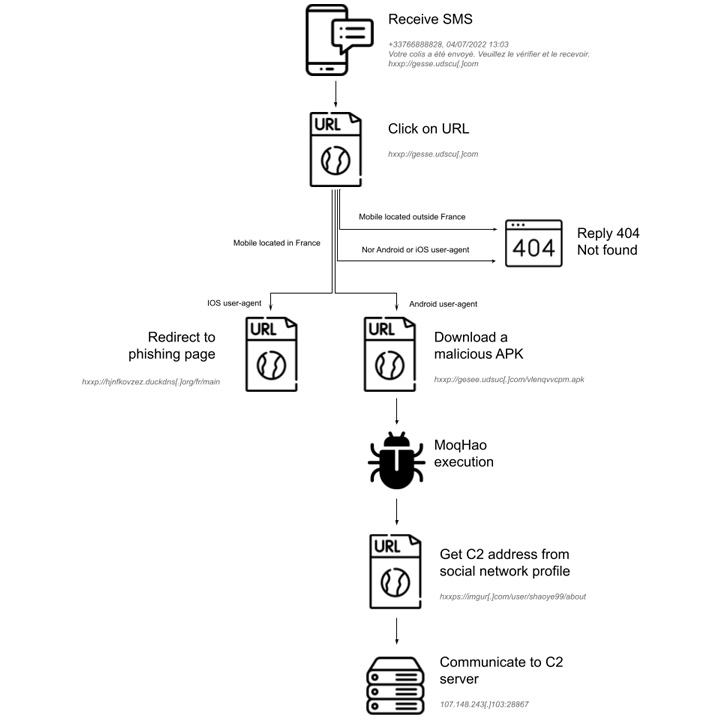

Tất cả bắt đầu với một SMS lừa đảo, một kỹ thuật được gọi là đánh lừa, lôi kéo người dùng bằng các tin nhắn theo chủ đề phân phối gói có chứa các liên kết giả mạo, khi được nhấp vào, hãy tiếp tục tải xuống tệp APK độc hại, nhưng chỉ sau khi xác định xem vị trí của nạn nhân có nằm trong tiếng Pháp hay không. biên giới.

Nếu người nhận ở bên ngoài nước Pháp và hệ điều hành của thiết bị không phải là Android hay iOS – một yếu tố được xác định bằng cách kiểm tra địa chỉ IP và chuỗi Tác nhân người dùng – thì máy chủ được thiết kế để phản hồi với mã trạng thái “404 Không tìm thấy”.

Các nhà nghiên cứu chỉ ra: “Chiến dịch đánh bóng do đó được đặt hàng rào địa lý và nhằm mục đích cài đặt phần mềm độc hại Android hoặc thu thập thông tin đăng nhập iCloud của Apple”, các nhà nghiên cứu chỉ ra.

MoqHao thường sử dụng các miền được tạo thông qua dịch vụ DNS động Duck DNS cho cơ sở hạ tầng phân phối giai đoạn đầu của mình. Hơn nữa, ứng dụng độc hại còn giả dạng ứng dụng trình duyệt web Chrome để lừa người dùng cấp cho nó các quyền xâm phạm.

Phần mềm gián điệp trojan cung cấp một cửa sổ đường dẫn để tương tác từ xa với các thiết bị bị nhiễm, cho phép kẻ thù lén lút thu thập dữ liệu nhạy cảm như dữ liệu iCloud, danh sách liên hệ, lịch sử cuộc gọi, tin nhắn SMS, v.v.

Sekoia cũng đánh giá rằng dữ liệu tích lũy được có thể được sử dụng để tạo điều kiện cho các âm mưu tống tiền hoặc thậm chí bán cho các tác nhân đe dọa khác để kiếm lời. “hơn 90.000 địa chỉ IP duy nhất đã yêu cầu máy chủ C2 phân phối MoqHao”, các nhà nghiên cứu lưu ý.

.