Ngày 28 tháng 4 năm 2023Ravie Lakshmanan phần mềm độc hại / Mối đe dọa mạng

Các tổ chức giáo dục, xây dựng, ngoại giao và chính trị của Hàn Quốc đang hứng chịu các cuộc tấn công mới do một tác nhân đe dọa có liên kết với Trung Quốc gây ra được gọi là Đội Tonto.

“Các trường hợp gần đây đã tiết lộ rằng nhóm đang sử dụng một tệp liên quan đến các sản phẩm chống phần mềm độc hại để cuối cùng thực hiện các cuộc tấn công độc hại của chúng”, Trung tâm Ứng phó Khẩn cấp Bảo mật AhnLab (ASEC) cho biết trong một báo cáo được công bố trong tuần này.

Tonto Team, hoạt động ít nhất từ năm 2009, đã có thành tích nhắm mục tiêu vào các lĩnh vực khác nhau trên khắp Châu Á và Đông Âu. Đầu năm nay, nhóm này được cho là đã thực hiện một cuộc tấn công lừa đảo không thành công vào công ty an ninh mạng Group-IB.

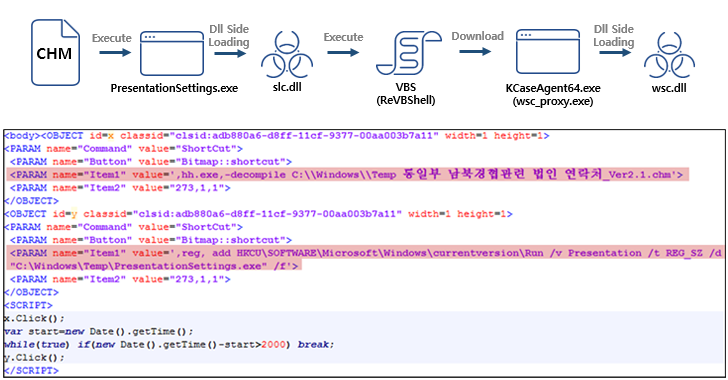

Trình tự tấn công do ASEC phát hiện bắt đầu bằng tệp Trợ giúp HTML do Microsoft biên dịch (.CHM) thực thi tệp nhị phân để tải bên tệp DLL độc hại (slc.dll) và khởi chạy ReVBShell, một cửa hậu VBScript nguồn mở cũng được sử dụng bởi một tác nhân đe dọa khác của Trung Quốc có tên là Tick.

ReVBShell sau đó được tận dụng để tải xuống tệp thực thi thứ hai, tệp cấu hình phần mềm Avast hợp pháp (wsc_proxy.exe), để tải bên cạnh tệp DLL giả mạo thứ hai (wsc.dll), cuối cùng dẫn đến việc triển khai trojan truy cập từ xa Bisonal.

ASEC cho biết: “Nhóm Tonto không ngừng phát triển thông qua nhiều phương tiện khác nhau như sử dụng phần mềm bình thường để tấn công phức tạp hơn”.

Việc sử dụng các tệp CHM làm vectơ phân phối phần mềm độc hại không chỉ giới hạn ở các tác nhân đe dọa Trung Quốc. Các chuỗi tấn công tương tự đã được áp dụng bởi một nhóm quốc gia-nhà nước Bắc Triều Tiên được gọi là ScarCruft trong các cuộc tấn công nhằm vào đối tác phía nam của nó với các máy chủ được nhắm mục tiêu cửa sau.

Kẻ thù, còn được gọi là APT37, Reaper và Ricochet Chollima, kể từ đó cũng đã sử dụng các tệp LNK để phân phối phần mềm độc hại RokRAT, phần mềm này có khả năng thu thập thông tin đăng nhập của người dùng và tải xuống các tải trọng bổ sung.