Những phát hiện mới được công bố vào tuần trước cho thấy mã nguồn và kỹ thuật chồng chéo giữa những người điều hành Shamoon và Kwampirs, cho thấy rằng họ “là cùng một nhóm hoặc những người cộng tác thực sự thân thiết.”

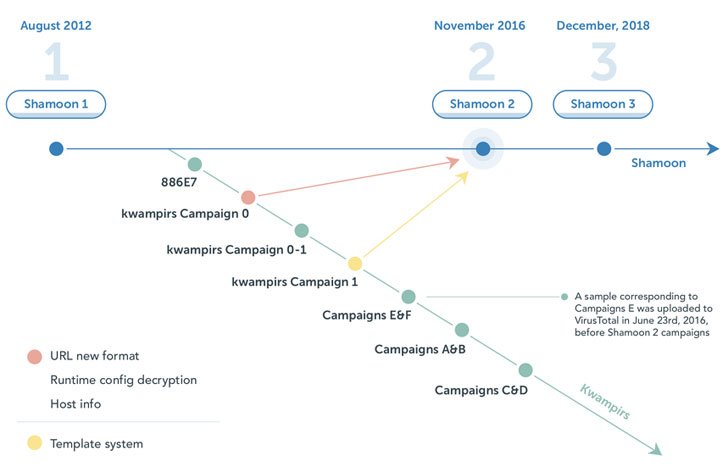

Pablo Rincón Crespo của Cylera Labs cho biết: “Bằng chứng nghiên cứu cho thấy sự đồng tiến hóa giữa cả họ phần mềm độc hại Shamoon và Kwampirs trong suốt dòng thời gian đã biết.

“Nếu Kwampirs dựa trên Shamoon gốc và mã chiến dịch Shamoon 2 và 3 dựa trên Kwampirs, […] thì các tác giả của Kwampirs sẽ có khả năng giống như các tác giả của Shamoon, hoặc phải có mối quan hệ rất bền chặt, như đã thấy trong nhiều năm, “Rincón Crespo nói thêm.

Shamoon, còn được gọi là DistTrack, hoạt động như một phần mềm độc hại đánh cắp thông tin cũng kết hợp một thành phần phá hoại cho phép nó ghi đè Master Boot Record (MBR) bằng dữ liệu tùy ý để khiến máy bị nhiễm không thể hoạt động.

Phần mềm độc hại, được phát triển bởi nhóm tấn công cùng tên cũng được theo dõi là Magic Hound, Timberworm, COBALT GIPSY, được Symantec thuộc sở hữu của Broadcom ghi lại lần đầu tiên vào tháng 8 năm 2012. Kể từ đó, ít nhất hai phiên bản cập nhật của Shamoon đã xuất hiện, Shamoon 2 vào năm 2016 và Shamoon 3 vào năm 2018.

Vào tháng 7 năm 2021, chính phủ Hoa Kỳ quy kết Shamoon là thủ công của các tổ chức được nhà nước Iran bảo trợ, liên kết nó với các hành vi tấn công mạng nhắm vào các hệ thống kiểm soát công nghiệp.

Mặt khác, hoạt động tấn công liên quan đến cửa hậu Kwampirs có liên quan đến một nhóm đe dọa được gọi là Orangeworm, khi Symantec tiết lộ một chiến dịch xâm nhập nhằm vào các thực thể trong lĩnh vực chăm sóc sức khỏe ở Mỹ, Châu Âu và Châu Á.

Symantec cho biết trong một phân tích vào tháng 4/2018: “Được xác định lần đầu tiên vào tháng 1 năm 2015, Orangeworm cũng đã tiến hành các cuộc tấn công có chủ đích chống lại các tổ chức trong các ngành liên quan như một phần của cuộc tấn công chuỗi cung ứng lớn hơn nhằm tiếp cận các nạn nhân dự kiến của họ”, Symantec cho biết trong một phân tích vào tháng 4 năm 2018.

Việc phát hiện ra kết nối của Cylera Labs bắt nguồn từ các tạo tác phần mềm độc hại và các thành phần chưa được chú ý trước đây, một trong số đó được cho là phiên bản “bước đệm” trung gian. Đó là một ống nhỏ giọt Shamoon nhưng không có tính năng gạt nước, đồng thời sử dụng lại cùng một mã trình tải như Kwampirs.

Hơn nữa, những điểm tương đồng ở cấp độ mã đã được phát hiện giữa Kwampirs và các phiên bản tiếp theo của Shamoon. Điều này bao gồm chức năng truy xuất siêu dữ liệu hệ thống, tìm nạp địa chỉ MAC và thông tin bố trí bàn phím của nạn nhân cũng như việc sử dụng cùng một API Windows InternetOpenW để tạo các yêu cầu HTTP tới máy chủ command-and-control (C2).

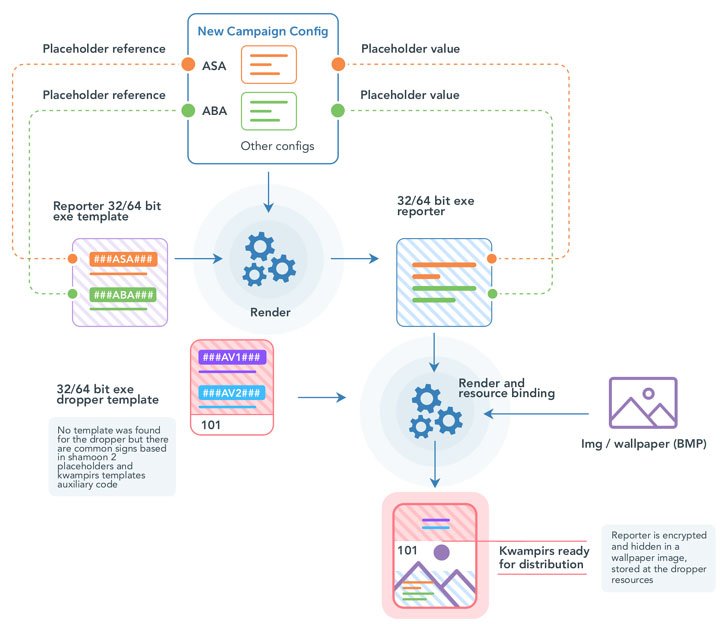

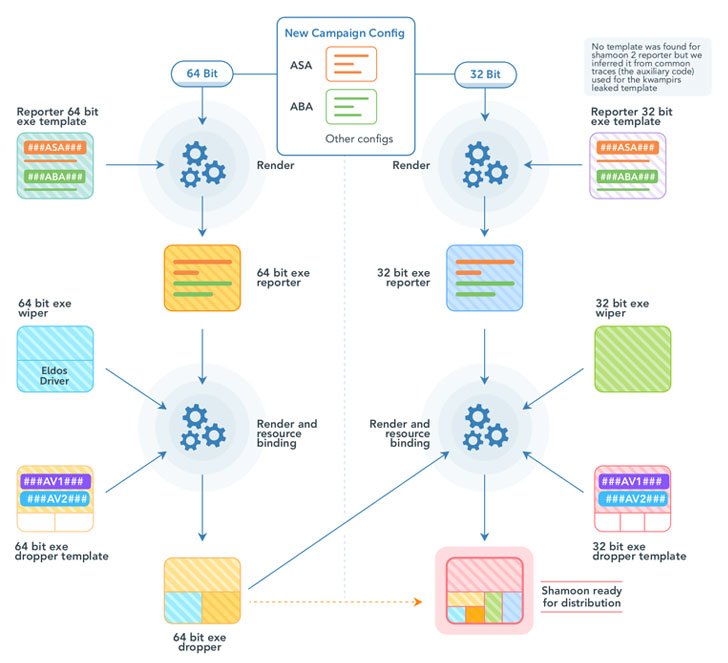

Cũng được đưa vào sử dụng là một hệ thống mẫu chung để tạo mô-đun báo cáo chứa các khả năng tải lên thông tin máy chủ lưu trữ và tải xuống các tải trọng bổ sung để thực thi từ máy chủ C2 của họ, một tính năng bị thiếu trong phiên bản đầu tiên của Shamoon.

Trong việc kết nối các điểm khác nhau, cuộc điều tra đã dẫn đến đánh giá rằng Kwampirs có khả năng dựa trên Shamoon 1 và Shamoon 2 thừa kế một số mã của nó từ Kwampirs, ngụ ý rằng những người điều hành cả hai phần mềm độc hại là các nhóm con khác nhau của một chiếc ô lớn hơn nhóm hoặc đó là công việc của một tác nhân duy nhất.

Một tuyên bố như vậy không phải là không có quyền ưu tiên. Mới tuần trước, Cisco Talos đã trình bày chi tiết TTP của một diễn viên Iran khác có tên MuddyWater, lưu ý rằng tác nhân quốc gia-nhà nước là một “tập đoàn” gồm nhiều nhóm hoạt động độc lập chứ không phải là một nhóm tác nhân đe dọa duy nhất.

Các nhà nghiên cứu kết luận: “Những kết luận này, nếu thực sự chính xác, sẽ tái hiện Kwampirs như một cuộc tấn công quy mô lớn kéo dài nhiều năm vào chuỗi cung ứng chăm sóc sức khỏe toàn cầu do một tổ chức nhà nước nước ngoài thực hiện”.

“Dữ liệu được thu thập và các hệ thống được truy cập trong các chiến dịch này có khả năng sử dụng rộng rãi, bao gồm ăn cắp tài sản trí tuệ, thu thập hồ sơ y tế của các mục tiêu như nhà bất đồng chính kiến hoặc lãnh đạo quân đội, hoặc do thám để hỗ trợ lập kế hoạch cho các cuộc tấn công phá hoại trong tương lai.”

.