Ngày 29 tháng 5 năm 2023Ravie LakshmananLinux / An ninh mạng

Các bộ định tuyến Linux ở Nhật Bản là mục tiêu của một trojan truy cập từ xa Golang (RAT) mới được gọi là GobRAT.

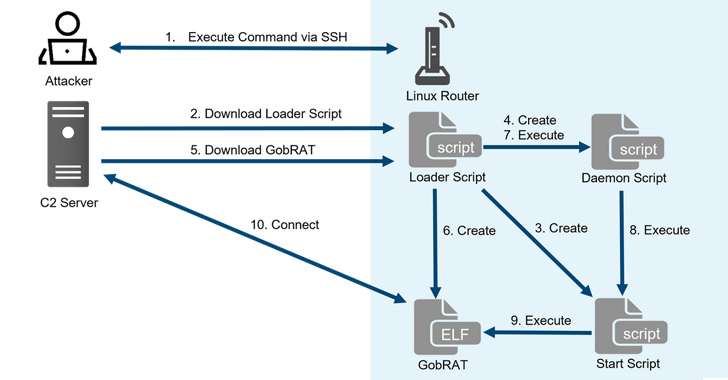

“Ban đầu, kẻ tấn công nhắm mục tiêu vào một bộ định tuyến có WEBUI mở cho công chúng, thực thi các tập lệnh có thể bằng cách sử dụng các lỗ hổng và cuối cùng lây nhiễm GobRAT,” Trung tâm Điều phối JPCERT (JPCERT/CC) cho biết trong một báo cáo được công bố hôm nay.

Sự thỏa hiệp của một bộ định tuyến tiếp xúc với internet được theo sau bởi việc triển khai một tập lệnh trình tải hoạt động như một đường dẫn để phân phối GobRAT, khi được khởi chạy, sẽ giả dạng quy trình daemon Apache (apached) để tránh bị phát hiện.

Trình tải cũng được trang bị để vô hiệu hóa tường lửa, thiết lập tính bền bỉ bằng cách sử dụng bộ lập lịch công việc định kỳ và đăng ký khóa công khai SSH trong tệp .ssh/authorized_keys để truy cập từ xa.

Về phần mình, GobRAT giao tiếp với một máy chủ từ xa thông qua giao thức Bảo mật tầng vận chuyển (TLS) để nhận tới 22 lệnh được mã hóa khác nhau để thực thi.

Một số lệnh chính như sau –

Lấy thông tin máy Thực thi trình bao đảo ngược Đọc/ghi tệp Định cấu hình giao thức và lệnh điều khiển (C2) mới Khởi động proxy SOCKS5 Thực thi tệp trong /zone/frpc và Cố gắng đăng nhập vào các dịch vụ sshd, Telnet, Redis, MySQL, PostgreSQL đang chạy trên máy khác

Phát hiện này được đưa ra gần ba tháng sau khi Lumen Black Lotus Labs tiết lộ rằng các bộ định tuyến cấp doanh nghiệp đã trở thành nạn nhân để theo dõi các nạn nhân ở Châu Mỹ Latinh, Châu Âu và Bắc Mỹ bằng cách sử dụng phần mềm độc hại có tên HiatusRAT.