Ngày 24 tháng 5 năm 2023Ravie LakshmananChiến tranh mạng / Mối đe dọa Intel

Nhóm ứng phó khẩn cấp máy tính của Ukraine (CERT-UA) đã cảnh báo về các cuộc tấn công mạng nhắm vào các cơ quan nhà nước ở nước này như một phần của chiến dịch gián điệp.

Nhóm xâm nhập, được quy cho một tác nhân đe dọa được cơ quan có thẩm quyền theo dõi với tên UAC-0063 kể từ năm 2021, tận dụng các mồi nhử lừa đảo để triển khai nhiều công cụ độc hại trên các hệ thống bị lây nhiễm. Nguồn gốc của nhóm hack hiện vẫn chưa được biết.

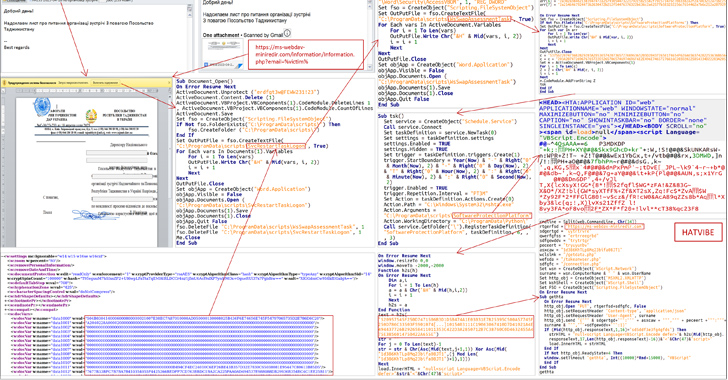

Trong chuỗi tấn công được cơ quan này mô tả, các email đã nhắm mục tiêu vào một bộ không xác định và được cho là từ Đại sứ quán Tajikistan ở Ukraine. Người ta nghi ngờ rằng thư đã được gửi từ hộp thư đã bị xâm nhập trước đó.

Các email được đính kèm với một tài liệu Microsoft Word, khi bật macro, sẽ khởi chạy một VBScript được mã hóa có tên là HATVIBE, sau đó được sử dụng để loại bỏ phần mềm độc hại bổ sung.

Điều này bao gồm một keylogger (LOGPIE), một cửa hậu dựa trên Python có khả năng chạy các lệnh được gửi từ một máy chủ từ xa (CHERRYSPY) và một công cụ tập trung vào việc lọc các tệp có phần mở rộng cụ thể (STILLARCH hoặc DownEx).

Điều đáng chú ý là DownEx gần đây đã được Bitdefender ghi nhận là được sử dụng bởi một tác nhân không xác định trong các cuộc tấn công có mục tiêu cao nhằm vào các tổ chức chính phủ ở Kazakhstan và Afghanistan.

“Nghiên cứu bổ sung về cơ sở hạ tầng và các tệp liên quan có thể kết luận rằng trong số các đối tượng mà nhóm quan tâm có các tổ chức từ Mông Cổ, Kazakhstan, Kyrgyzstan, Israel, [and] Ấn Độ,” CERT-UA cho biết.

Các phát hiện cho thấy một số tác nhân đe dọa vẫn đang sử dụng phần mềm độc hại dựa trên macro mặc dù Microsoft đã tắt tính năng này theo mặc định trong các tệp Office được tải xuống từ web.

Điều đó nói rằng, các hạn chế của Microsoft đã khiến một số nhóm tấn công thử nghiệm và điều chỉnh chuỗi tấn công cũng như cơ chế phân phối tải trọng của họ để bao gồm các loại tệp không phổ biến (CHM, ISO, LNK, VHD, XLL và WSF) và các kỹ thuật như buôn lậu HTML.

Công ty bảo mật doanh nghiệp Proofpoint cho biết họ đã quan sát thấy nhiều nhà môi giới truy cập ban đầu (IAB) – những kẻ xâm nhập vào các mục tiêu chính và sau đó bán quyền truy cập đó cho tội phạm mạng khác để kiếm lời – sử dụng các tệp PDF và OneNote bắt đầu từ tháng 12 năm 2022.

Công ty cho biết: “Việc thử nghiệm và thường xuyên xoay vòng sang các kỹ thuật phân phối tải trọng mới của các tác nhân đe dọa được theo dõi, đặc biệt là IAB, khác rất nhiều so với các chuỗi tấn công được quan sát trước năm 2022 và báo trước một hoạt động đe dọa bình thường mới”.

“Những kẻ tội phạm mạng giàu kinh nghiệm nhất không còn dựa vào một hoặc một vài kỹ thuật nữa, mà thường xuyên phát triển và lặp lại các TTP mới. Tốc độ thay đổi nhanh chóng đối với nhiều kẻ đe dọa cho thấy chúng có thời gian, năng lực và hiểu biết về bối cảnh mối đe dọa để nhanh chóng phát triển và thực hiện các kỹ thuật mới.”

STILLARCH (còn gọi là DownEx) Được quy cho các diễn viên gốc Nga

Martin Zugec, giám đốc giải pháp kỹ thuật tại Bitdefender, nói với The Hacker News: “Lời khuyên gần đây từ CERT-UA cung cấp thêm bằng chứng cho phân tích trước đó của chúng tôi về phần mềm độc hại DownEx”. “Nó củng cố trường hợp quy kết chiến dịch độc hại này cho các tác nhân đe dọa có trụ sở tại Nga, điều mà trước đây chúng tôi đã đánh giá với độ tin cậy thấp.”

“Nó cũng chứng thực phát hiện của chúng tôi rằng nhóm đe dọa này nhắm mục tiêu vào các đại sứ quán nước ngoài với tư cách là nạn nhân chính của nó. Hơn nữa, nó tiết lộ chi tiết mới về cách nhóm đe dọa này khai thác quyền truy cập bị xâm phạm để nhắm mục tiêu vào các nạn nhân có nhận thức bảo mật cao hơn.”