Ngày 10 tháng 5 năm 2023Ravie Lakshmanan Phần mềm độc hại / Tấn công mạng

Các tổ chức chính phủ ở Trung Á là mục tiêu của một chiến dịch gián điệp tinh vi sử dụng một loại phần mềm độc hại không có giấy tờ trước đây được đặt tên là DownEx.

Bitdefender, trong một báo cáo được chia sẻ với The Hacker News, cho biết hoạt động này vẫn hoạt động, với bằng chứng có thể chỉ ra sự tham gia của các tác nhân đe dọa có trụ sở tại Nga.

Công ty an ninh mạng Romania cho biết họ lần đầu tiên phát hiện ra phần mềm độc hại này trong một cuộc tấn công có mục tiêu cao nhằm vào các cơ quan chính phủ nước ngoài ở Kazakhstan vào cuối năm 2022. Sau đó, một cuộc tấn công khác đã được quan sát thấy ở Afghanistan.

Việc sử dụng một tài liệu thu hút theo chủ đề ngoại giao và chiến dịch tập trung vào việc đánh cắp dữ liệu cho thấy có sự tham gia của một nhóm được nhà nước bảo trợ, mặc dù danh tính chính xác của nhóm tấn công vẫn chưa được xác định ở giai đoạn này.

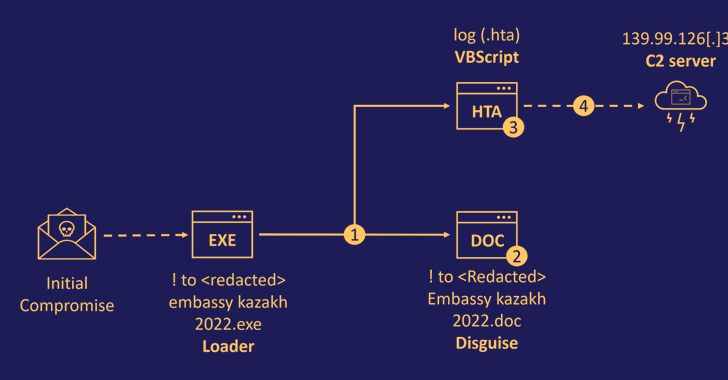

Vectơ xâm nhập ban đầu cho chiến dịch bị nghi ngờ là một email lừa đảo trực tuyến mang trọng tải bẫy bẫy, là một trình tải có thể thực thi được giả mạo dưới dạng tệp Microsoft Word.

Việc mở tệp đính kèm sẽ dẫn đến việc trích xuất hai tệp, bao gồm tài liệu giải mã được hiển thị cho nạn nhân trong khi ứng dụng HTML độc hại (.HTA) có nhúng mã VBScript chạy trong nền.

Về phần mình, tệp HTA được thiết kế để thiết lập liên hệ với máy chủ chỉ huy và kiểm soát (C2) từ xa để truy xuất tải trọng giai đoạn tiếp theo. Mặc dù bản chất chính xác của phần mềm độc hại vẫn chưa được biết, nhưng nó được cho là một cửa hậu để thiết lập sự tồn tại lâu dài.

Các cuộc tấn công cũng đáng chú ý vì sử dụng nhiều công cụ tùy chỉnh để thực hiện các hoạt động sau khai thác. Điêu nay bao gôm –

Hai tệp nhị phân dựa trên C/C++ (wnet.exe và tiện ích.exe) để liệt kê tất cả các tài nguyên trên mạng, Một tập lệnh Python (help.py) để thiết lập một vòng giao tiếp vô hạn với máy chủ C2 và nhận hướng dẫn đánh cắp tệp bằng một số tiện ích mở rộng nhất định, xóa tệp do phần mềm độc hại khác tạo và chụp ảnh màn hình và phần mềm độc hại dựa trên C++ (diagsvc.exe hay còn gọi là DownEx) được thiết kế chủ yếu để trích xuất tệp vào máy chủ C2

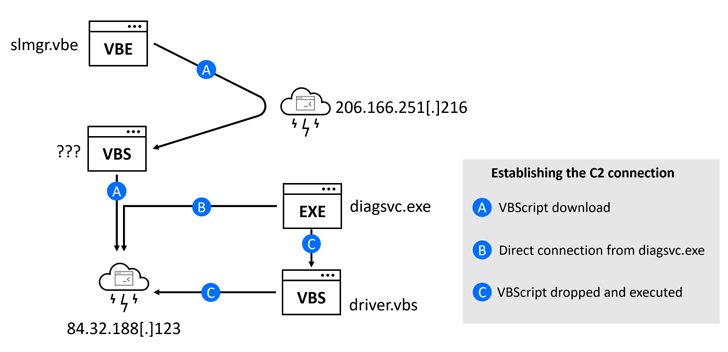

Hai biến thể khác của DownEx cũng đã được tiếp đất, biến thể đầu tiên thực thi một VBScript trung gian để thu thập và truyền các tệp dưới dạng tệp lưu trữ ZIP.

Phiên bản khác, được tải xuống thông qua tập lệnh VBE (slmgr.vbe) từ máy chủ từ xa, bỏ qua C++ cho VBScript, nhưng vẫn giữ nguyên chức năng như phiên bản trước.

Bitdefender cho biết: “Đây là một cuộc tấn công không có tệp – tập lệnh DownEx được thực thi trong bộ nhớ và không bao giờ chạm vào đĩa”. “Cuộc tấn công này làm nổi bật sự tinh vi của một cuộc tấn công mạng hiện đại. tội phạm mạng đang tìm ra các phương pháp mới để làm cho các cuộc tấn công của chúng trở nên đáng tin cậy hơn.”